Шифровальщик LockBit использует Windows Defender для загрузки Cobalt Strike - «Новости»

- 10:30, 02-авг-2022

- Новости / Изображения / Преимущества стилей / Отступы и поля

- Edgarpo

- 0

Операторы вымогателя LockBit 3.0 злоупотребляют инструментом командной строки Windows Defender, чтобы загружать маяки Cobalt Strike на скомпрометированные машины и избегать обнаружения.

Стоит напомнить, что Cobalt Strike представляет собой легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию. К сожалению, он давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя Cobalt Strike весьма дорог и недоступен для рядовых пользователей, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские и взломанные версии).

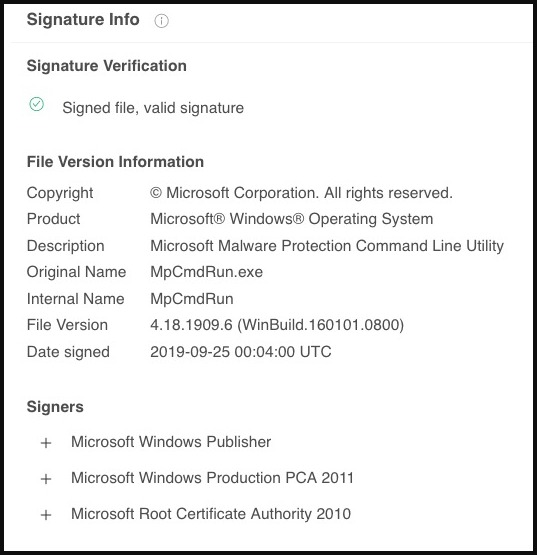

Эксперты Sentinel Labs рассказывают, что теперь злоумышленники начали злоупотреблять инструментом командной строки Microsoft Defender, MpCmdRun.exe, для боковой загрузки вредоносных библиотек DLL, которые расшифровывают и устанавливают на машину жертвы маяки Cobalt Strike.

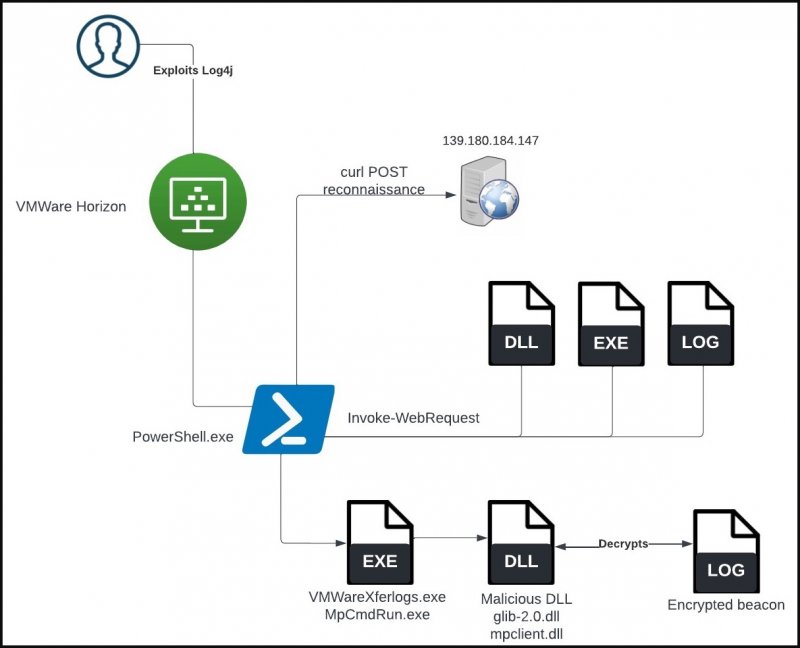

В целом side-loading маяков Cobalt Strike в скомпрометированные системы не является чем-то новым для операторов LockBit, поскольку хакеры довольно давно применяют подобные техники, основанные на злоупотреблении утилитами командной строки VMware.

Первоначальной точкой компрометация, в обоих изученных аналитиками Sentinel Labs случаях, стала эксплуатация уязвимости Log4j на уязвимых серверах VMWare Horizon, что приводило к запуску кода PowerShell. Получив доступ к целевой системе и необходимые привилегии, злоумышленники используют PowerShell для загрузки трех файлов: чистой копии утилиты Windows CL, файла DLL и файла LOG.

MpCmdRun.exe представляет собой утилиту командной строки для выполнения задач Microsoft Defender, которая поддерживает команды для поиска вредоносных программ, сбора информации, восстановления элементов, выполнения диагностической трассировки и многого другого.

Обычно при выполнении MpCmdRun.exe загружает легитимный DLL (mpclient.dll), который необходим для корректной работы программы. В случае, изученном SentinelLabs, злоумышленники создали собственную вредоносную версию mpclient.dll и поместили файл в такое место, которому при загрузке будет отдан приоритет.

При выполнении кода злоумышленников, из файла c0000015.log, созданного на ранней стадии атаки, загружается и расшифровывается зашифрованный пейлоад Cobalt Strike.

Аналитики пишут, что пока неясно, почему одна из кампаний LockBit полагается на Windows Defender вместо привычного злоупотребления VMware для загрузки маяков Cobalt Strike. Вероятно, это связано с обходом неких целевых средств защиты, которые были реализованы в ответ на прошлую тактику хакеров.

Комментарии (0)