На Pwn2Own успешно взломаны Tesla, Windows 11, Ubuntu и macOS - «Новости»

- 10:30, 27-мар-2023

- Новости / Изображения / Заработок / Отступы и поля / Самоучитель CSS / Вёрстка

- Доминика

- 0

В рамках хакерского соревнования Pwn2Own Vancouver 2023 исследователям удалось продемонстрировать 0-day эксплоиты и скомпрометировать Tesla Model 3, Windows 11, macOS и Ubuntu. В первый день состязания участники уже заработали 375 000 долларов (и забрали себе Tesla Model 3), а второй день принес им еще 475 000 долларов.

В рамках конкурса в этом году ИБ-специалисты пробуют свои силы в таких категориях, как взлом корпоративных приложений, корпоративных коммуникаций, локальное повышение привилегий, взлом серверов, виртуализации и автомобилей.

Суммарный размер призового фонта составляет 1 080 000 долларов наличными (также, согласно названию, исследователи забирают себе все взломанные устройства, включая автомобиль Tesla Model 3). Высшая награда Pwn2Own этого года присуждается за взлом Tesla и составляет 150 000 долларов, а также сам автомобиль.

Tesla, которую ломали участники

День первый

Во время старта соревнований первым был успешно скомпрометирован Adobe Reader, относившийся к категории корпоративных приложений. Команда Haboob SA использовала цепочку эксплоитов, нацеленную на 6 уязвимостей и множество неудачных патчей, что помогло им «сбежать» из песочницы и обойти список запрещенных API в macOS, заработав на этом 50 000 долларов.

В этот же день команда STAR Labs продемонстрировала цепочку 0-day эксплоитов, нацеленную на платформу SharePoint от Microsoft, что принесло им 100 000 долларов, и успешно взломала Ubuntu Desktop с помощью ранее известного эксплоита (еще 15 000 долларов).

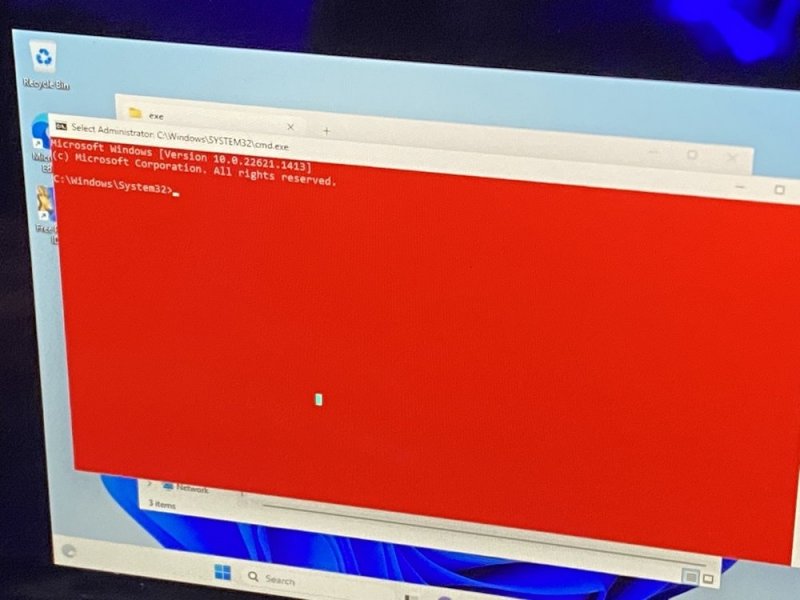

Затем эксперт Qrious Security скомпрометировал Oracle VirtualBox, используя OOB Read и цепочку эксплоитов на переполнения буфера стека, получив за это 40 000 долларов. А специалист Марцин Вянзовски (Marcin Wiązowski) повысил привилегии в Windows 11 с помощью проблемы нулевого дня, связанной с некорректной проверкой входных данных, заработав на этом 30 000 долларов.

Но настоящей звездой первого дня состязаний стали эксперты команды Synacktiv, которые забрали домой 100 000 долларов и новенькую Tesla Model 3, осуществив успешную атаку TOCTOU (time-of-check to time-of-use) против Tesla – Gateway в категории автомобилей. Также они успешно использовали уязвимость TOCTOU для повышения привилегий в macOS, что принесло им еще 40 000 долларов.

Итоги первого дня

День второй

Во второй день эксперты нацеливались на взлом Microsoft Teams, Oracle VirtualBox, информационно-развлекательную систему Tesla Model 3 и Ubuntu Desktop. В результате второй день Pwn2Own принес участникам еще 475 000 долларов, после успешной демонстрации 10 0-day багов в разных продуктах.

Гвоздем программы снова стал взлом Tesla Model 3. На этот раз Дэвид Берар (David Berard) из Synacktiv и Винсент Деорс (Vincent Dehors) успешно получили свободный root через инфотеймент-систему Tesla (путем эксплуатации бага на переполнения хипа и цепочки эксплоитов для записи в OOB), получив за это 250 000 долларов.

https://xakep.ru/wp-content/uploads/2023/03/419485/6AtneH1GWvT-PkXF.mp4

Еще два специалиста из Synacktiv, Томас Имберт (Thomas Imbert) и Томас Бузерар (Thomas Bouzerar), показали цепочку из трех уязвимостей, направленную на повышение привилегий на хосте Oracle VirtualBox, что принесло им 80 000 долларов.

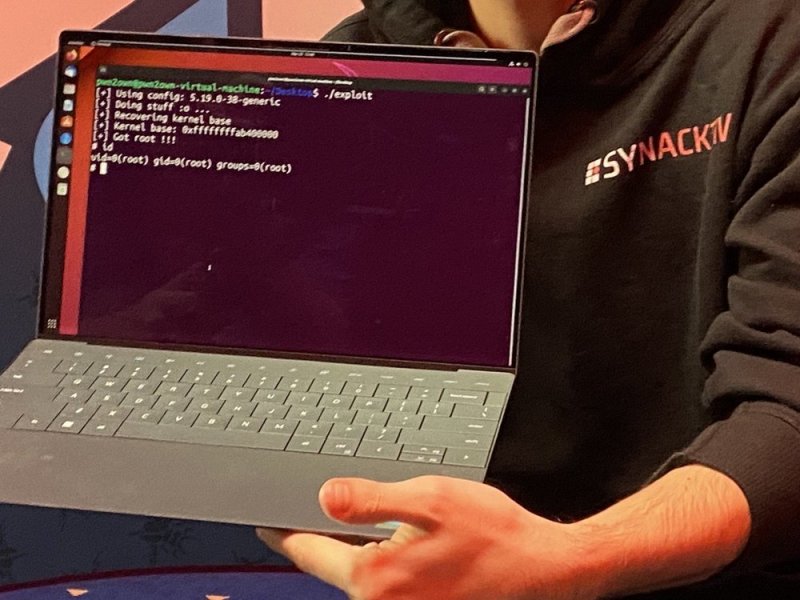

Кроме того, с третьей попытки эксперт Synacktiv Танги Дуброка (Tanguy Dubroca) получил вознаграждение в размере 30 000 долларов за повышение привилегий в Ubuntu Desktop.

Команда Viettel в этот день успешно взломала Microsoft Teams с помощью цепочки из двух ошибок, заработав на этом 78 000 долларов, а также Oracle VirtualBox, используя use-after-free уязвимость и неинициализированную переменную (еще 40 000 долларов).

Итоги второго дня

Напомню, что все поставщики должны исправить продемонстрированные и раскрытые во время Pwn2Own уязвимости течение 90 дней, а затем Trend Micro Zero Day Initiative открыто опубликует технические подробности всех использованных на соревновании 0-day эксплоитов.

Комментарии (0)