FACCT зафиксировала кибератаку, нацеленную на крупную российскую страховую компанию - «Новости»

- 10:30, 31-июл-2023

- Новости / Преимущества стилей / Видео уроки / Самоучитель CSS / Заработок / Отступы и поля / Текст

- Ариадна

- 0

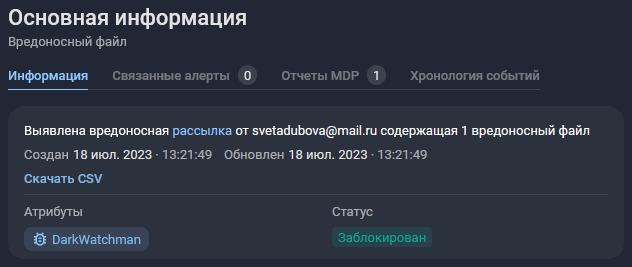

Специалисты зафиксировали атаку, нацеленную на неназванную российскую страховую компанию. Под видом зашифрованного архива с итогами фейкового тендера от Минобороны злоумышленники распространяли троян DarkWatchman RAT.

Этот же вредонос был замечен в кампаниях финансово-мотивированной группы Hive0117, в том числе в массовой рассылке по российским компаниям фальшивых повесток в мае 2023 года.

Исследователи рассказали, что вредоносные письма распространялись под видом информации о выигранном тендере на заключение договора ОСАГО для Минобороны. Для выполнения условий тендера компании якобы требовались подрядчики.

«Пытаясь выдать себя за сотрудника компании, у которого в данный момент нет возможности проверить вложение, злоумышленник просит “коллег” открыть зашифрованный архив, — рассказал Ярослав Каргалев, руководитель Центра кибербезопасности FACCT — Такая "осторожность" объясняется отсутствием других защищенных каналов связи, так как заказчиком тендера якобы является МО РФ».

На самом деле хакеры использовали довольно интересную технику социальной инженерии — создали фиктивную цепочку переписки с целью легитимизировать основную легенду в письме. Имитация такого «живого общения» должна было снять настороженность у получателя письма. Кроме того, в своей легенде атакующие пытались обосновать «зашифрованность» вложения (на самом деле это использовалось для обхода средств защиты).

Внутри архива, маскируясь под PDF-документ, лежал исполняемый файл. При автоматическом анализе exe-файл он был «опознан» как троян удаленного доступа DarkWatchman.

DarkWatchman RAT написан на jаvascript и распространяется в паре с .NET кейлоггером. Отличительной чертой данного семейства вредоносов является широкое применение техники LotL (Living-of-the-Land).

Исследователи говорят, что RAT используется для скрытого удаленного доступа к скомпрометированному устройству, на котором троян может выполнять различные команды злоумышленников: загрузку других вредоносных модулей, шпионаж и дальнейшее распространение по сети организации.

Комментарии (0)