Более 2000 серверов Citrix NetScaler заразили бэкдором - «Новости»

- 10:30, 17-авг-2023

- Новости / Преимущества стилей / Изображения / Отступы и поля / Заработок / Интернет и связь / Вёрстка / Текст

- Алиса

- 0

В ходе масштабной кампании хакеры скомпрометировали около 2000 тысяч серверов Citrix NetScaler, используя для этого критическую RCE-уязвимость CVE-2023-3519 (9,8 балла по шкале CVSS). Больше всего от этих атак пострадали европейские страны.

Эксперты из ИБ-компании Fox-IT Голландского института обнаружения уязвимостей (DIVD) обнаружили масштабную вредоносную кампанию по установке веб-шеллов на серверы Citrix Netscaler, уязвимые перед проблемой CVE-2023-3519, обнаруженной и исправленной в июле 2023 года.

Вскоре после обнаружения этого бага Агентство США по кибербезопасности и защите инфраструктуры (CISA) сообщало об эксплуатации бага для развертывания веб-шеллов. Вскоре после этого в Shadowserver Foundation подсчитали, что, используя CVE-2023-3519, злоумышленники развернули веб-шеллы как минимум на 640 уязвимых серверах Citrix.

Как теперь сообщает Fox-IT, за последние месяцы компании многократно сталкивалась с инцидентами, связанными с эксплуатацией CVE-2023-3519, и обнаружила серверы, скомпрометированные сразу несколькими веб-шеллами.

Используя информацию об этих бэкдорах, Fox-IT и DIVD просканировали интернет на наличие устройств, на которых установлены такие веб-шеллы. Отмечается, что администраторы могут распознавать такие сканирования, проверив логи HTTP-доступа на наличие user-agent DIVD-2023-00033.

Изначально во время сканирования учитывались только уязвимые системы, но позже исследователи проверили и те системы, которые получили патч для устранения CVE-2023-3519. В итоге были обнаружены 1952 сервера NetScaler с теми же веб-шеллами, которые Fox-IT выявила в ходе реагирования на инциденты.

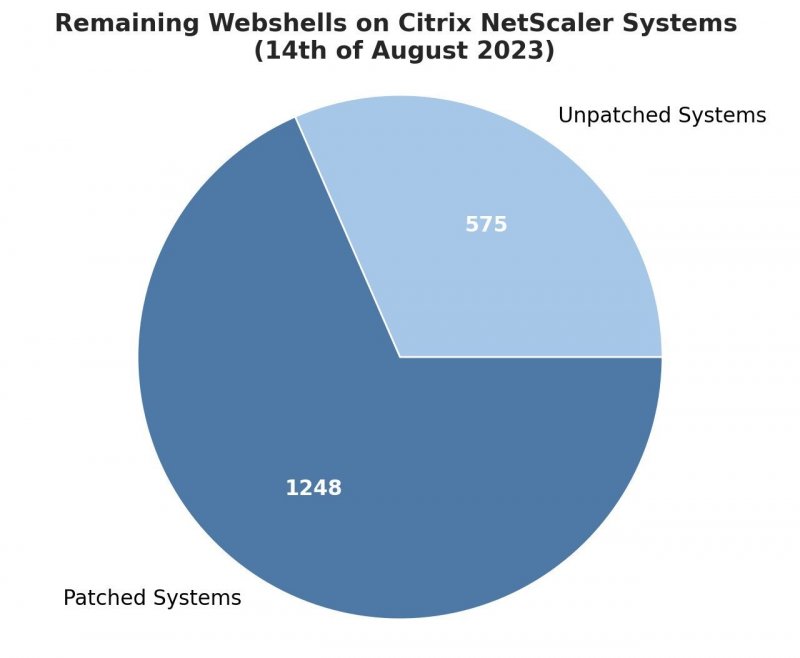

В отчете отмечается, что по состоянию на 14 августа 2023 года на 1828 серверах все еще присутствовали бэкдоры. При этом 1247 сервера все же получили патчи, но это произошло уже после того, как хакеры внедрили веб-шеллы.

Специалисты Fox-IT и DIVD уже связываются с организациям напрямую или через национальные центры CERT, чтобы сообщить им о скомпрометированных серверах NetScaler в их сетях.

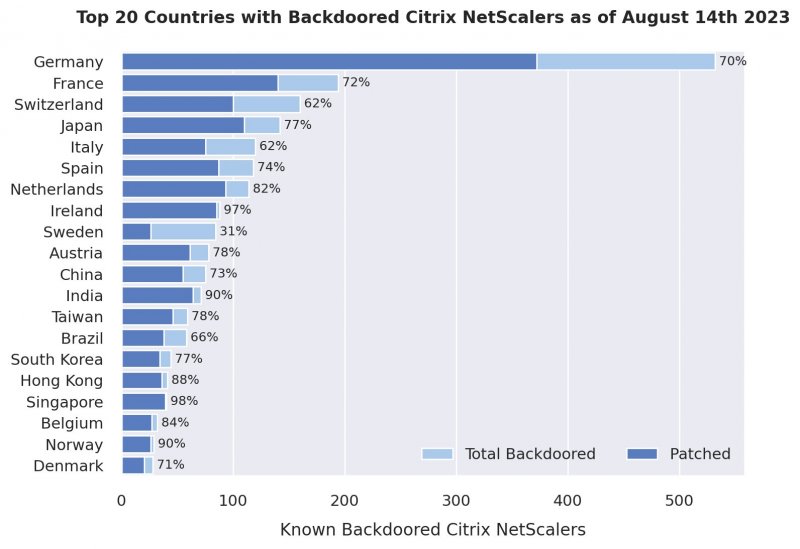

Наибольшее количество взломанных серверов Citrix NetScaler (как пропатченных, так и без исправлений), было обнаружено в Германии, Франция и Швейцария.

Страны Европы в целом пострадали от этих атак больше других: в топ-10 атакованных стран входят только две страны из других регионов мира. При этом, несмотря на то, что в Канаде, России и США были замечены тысячи уязвимых серверов NetScaler, ни на одном из них не были найдены вредоносные веб-шеллы.

Fox-IT заключает, что количество уязвимых серверов Citrix NetScaler сокращается, но о «закате» этой уязвимости говорить еще рано. Более того, как оказалось, даже пропатченный сервер NetScaler может содержать бэкдор, поэтому администраторам рекомендуют выполнить проверку своих систем. Для этого эксперты обнародовали специальный Python-скрипт.

Также собственный сканер, который ищет индикаторы компрометации, связанные с атаками на CVE-2023-3519, недавно выпустили и специалисты компании Mandiant.

Комментарии (0)