В Китае арестованы авторы ботнета Mozi - «Новости»

- 10:30, 02-сен-2021

- Преимущества стилей / Новости / Добавления стилей / Изображения / Интернет и связь / Вёрстка / Самоучитель CSS / Отступы и поля

- Donaldson

- 0

Эксперты китайской ИБ-компании Netlab Qihoo 360 сообщили, что еще в начале текущего года власти страны задержали авторов крупного IoT-ботнета Mozi. Компания рассказала о своем участие в расследовании и этой операции в двух сообщениях в блоге, одно из которых было опубликовано еще в июне, а второе — в начале текущей недели. Исследователи пишут, что помогли отследить как инфраструктуру ботнета, так и его операторов.

Интересно, что всего неделю назад специалисты Microsoft сообщали о новом модуле Mozi, который помогает хакерам вмешиваться в трафик зараженных систем с помощью спуфинга DNS и захвата HTTP-сессий. Эксперты Netlab Qihoo 360 говорят, что этот модуль был частью нового набора функций Mozi, который операторы ботнета развернули незадолго до ареста, наряду с модулем, который устанавливает майнеры криптовалюты на зараженные системы.

Впервые замеченный в 2019 году Mozi рос быстро. Так, согласно данным компании Black Lotus Labs, в апреле 2020 года в состав ботнета входили уже 15 000 зараженных устройств.

Mozi распространялся самостоятельно: заражал одно устройство и развертывал на нем модуль, который использовал зараженную систему для поиска других подключенных к интернету устройств, а затем применял против них эксплоиты и подбирал простые пароли Telnet. Этот модуль-червь использовал более десяти эксплоитов, и этого вполне хватало для быстрого развития ботнета.

Также Mozi использовал протокол DHT для создания P2P-сети между всеми зараженными устройствами, позволяя ботам напрямую отправлять обновления и рабочие инструкции друг другу, что позволяло ему работать без центрального управляющего сервера.

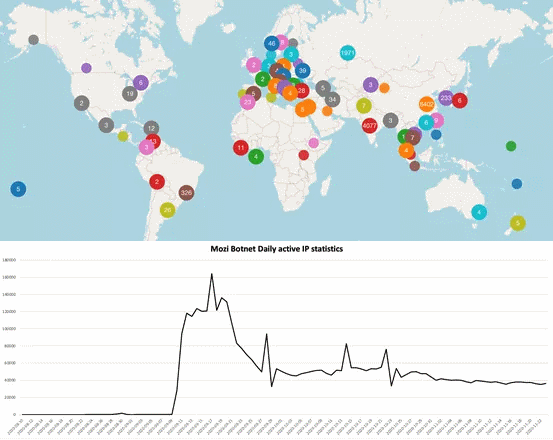

В Netlab Qihoo 360 сообщают, что на пике активности ботнет заражал до 160 000 систем в день и в общей сложности успел скомпрометировать более 1 500 000 различных устройств, более половины из которых (830 000) располагались в Китае.

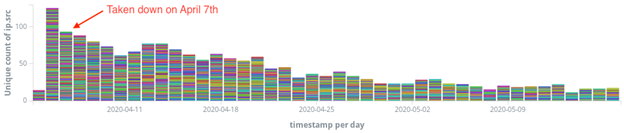

Теперь Mozi предрекают медленную «смерть», хотя использование DHT и P2P превращают этот процесс и очистку всех зараженных устройств в сложную задачу.

«Образцы ботнета Mozi перестали обновляться некоторое время назад, но это не означает, что угроза, исходящая от Mozi, исчезла. Поскольку части ботнета, которые уже распространены по интернету, могут продолжать заражения, новые устройства страдают каждый день. В целом мы ожидаем, что [Mozi] будет уменьшаться в размере еженедельно, но может продолжать “жить” еще долгое время, как и несколько других ботнетов, которые в прошлом были закрыты правоохранительными органами», — говорят эксперты.

Издание The Record цитирует специалиста компании Radware Дэниела Смита, который рассказывает, что подобная ситуация наблюдается не только с Mozi. К примеру, после отключения ботнета Hoaxcall в начале текущего года эксперты столкнулось с аналогичной технической проблемой: боты продолжали заражать новые устройство в течение нескольких месяцев после проведенной операции, действуя сами по себе.

«Я ожидаю, что Mozi тоже задержится надолго, — говорит Смит. — Поскольку Mozi представляет собой P2P-ботнет, уничтожить его одним махом невероятно сложно. Даже если авторы находятся в тюрьме, ботнет может продолжать распространять и заражать новые устройства, хотя постепенно он начнет вымирать по мере перезагрузок, обновления или замены сетевых устройств».

Комментарии (0)