Хак-группа ToddyCat усложняет свои кибершпионские кампании - «Новости»

- 10:30, 02-ноя-2023

- Новости / Вёрстка / Текст / Отступы и поля / Преимущества стилей

- Мира

- 0

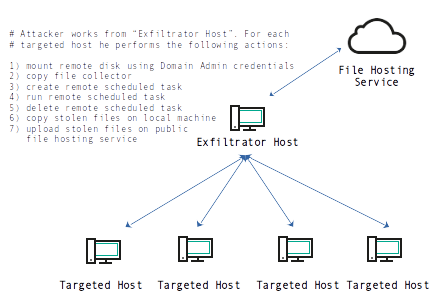

Исследователи сообщают, что группировка ToddyCat совершенствует свои методы проведения атак и уклонения от обнаружения. С помощью нового набора малвари хакеры собирают интересующие их файлы жертв и загружают их в общедоступные и легитимные хостинговые сервисы.

Схема кражи данных

Летом прошлого года аналитики «Лаборатории Касперского» рассказали об обнаружении хак-группы ToddyCat, активной как минимум с 2020 года и совершившей множество атак на высокопоставленные организации в Европе и Азии.

Тогда специалисты описывали основные инструменты хакеров, включая троян Ninja, бэкдор Samurai, а также загрузчики для их запуска. Однако, новый отчет, вышедший на этой неделе, гласит, что в прошлом году было обнаружено новое поколение загрузчиков, разработанных ToddyCat. Это свидетельствует о том, что группировка продолжает совершенствовать свои методы.

Три варианта новых загрузчиков

Обнаруженная малварь играет ключевую роль на этапе заражения, обеспечивая развертывание упомянутого выше трояна Ninja. В некоторых случаях ToddyCat заменяет стандартные загрузчики специальным Tailored-вариантом (адаптивным загрузчиком), предназначенным для конкретных систем. Он отличается уникальной схемой шифрования, учитывающей специфические для системы атрибуты, такие как модель диска и путь GUID тома.

Чтобы закрепиться в скомпрометированных системах, злоумышленники используют различные приемы, в том числе создание ключа реестра и соответствующего сервиса. Это позволяет им загружать вредоносный код при запуске системы, и напоминает о методах, используемые группой в бэкдоре Samurai. Например, позволяет злоумышленникам спрятать вредоносную программу в адресном пространстве svchost.exe.

В ходе расследования эксперты «Лаборатории Касперского» обнаружили дополнительные инструменты и компоненты, используемые ToddyCat, в том числе обновленный Ninja — универсальный агент с функциями управления процессами, файловой системой, запуска reverse shell, внедрения кода и перенаправления сетевого трафика.

Последняя версия Ninja поддерживает те же команды, которые были описаны в предыдущем отчете, но с другой конфигурацией. Так, если в предыдущей версии обфускация встроенной конфигурации осуществлялась с помощью XOR-ключа 0xAA, то в новой версии для той же цели используется двоичная операция NOT.

Также сообщается, что хакеры по-прежнему используют LoFiSe (для поиска определенных файлов в системах жертв), DropBox Uploader (для загрузки данных в Dropbox), Pcexter (для загрузки архивных файлов в облако OneDrive), пассивный UDP-Backdoor (для обеспечения длительного присутствия в системе), а также CobaltStrike (в качестве первоначального загрузчика, после которого часто происходит развертывание Ninja).

«ToddyCat не просто взламывает системы, а выполняет продуманные последовательные действия по сбору ценных данных в течение продолжительного времени, подстраиваясь под новые условия, чтобы оставаться незамеченными. Их продвинутые тактики и постоянная адаптация к изменениям указывают на то, что это не просто внезапные и кратковременные атаки, а длительная кампания», — комментирует Игорь Кузнецов, руководитель российского исследовательского центра «Лаборатории Касперского».

Комментарии (0)