Хакеры уже используют критический баг в Atlassian Confluence - «Новости»

- 10:30, 08-ноя-2023

- Новости / Изображения / Преимущества стилей / Вёрстка / Текст

- Turner

- 0

По словам ИБ-специалистов, критическая уязвимость в Atlassian Confluence, которая позволяет уничтожать данные на уязвимых серверах (CVE-2023-22518), уже активно используется злоумышленниками для установки программ-вымогателей.

Напомним, что эта проблема получила идентификатор CVE-2023-22518 (9,1 балла из 10 по шкале CVSS) и затрагивает все версии Confluence Data Center и Confluence Server.

Уязвимость связана с некорректной авторизацией, и еще на прошлой неделе разработчики предупреждали, что злоумышленники могут использовать баг уничтожения данных на уязвимых серверах. К тому же вскоре в компании сообщили, что для уязвимости уже существует общедоступный эксплоит, призывая всех как можно скорее установить патчи.

Согласно сообщениям ИБ-исследователей, «чтобы перезагрузить сервер и получить доступ администратора достаточно всего одного запроса».

Уязвимость была устранена в составе Confluence Data Center и Server версий 7.19.16, 8.3.4, 8.4.4, 8.5.3 и 8.6.1.

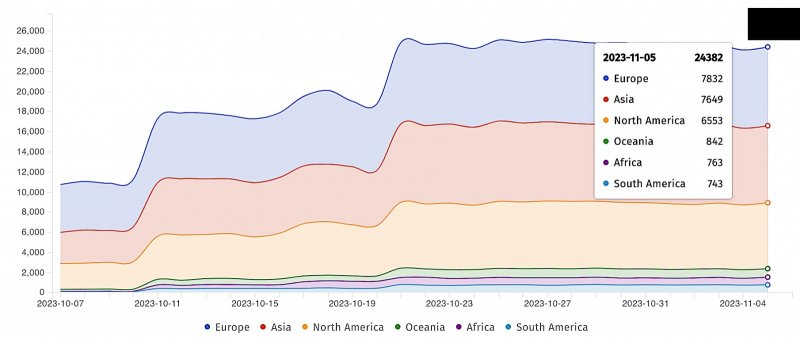

Как теперь сообщают аналитики из компании GreyNoise, почти сразу после появления эксплоита, 5 ноября 2023 года, злоумышленники начали эксплуатировать свежий баг в атаках.

Компания Rapid7 также сообщает об атаках на уязвимые серверы Atlassian Confluence с использованием эксплоитов для CVE-2023-22518 и более старый уязвимости повышения привилегий (CVE-2023-22515), ранее уже использовавшейся хакерами как 0-day.

«По состоянию на 5 ноября 2023 года Rapid7 Managed Detection and Response (MDR) зафиксировала эксплуатацию Atlassian Confluence в нескольких клиентских средах, в том числе для развертывания программ-вымогателей, — предупреждают в компании. — В нескольких цепочках атак Rapid7 наблюдала выполнение команд после эксплуатации для загрузки вредоносной полезной нагрузки, размещенной по адресу 193.43.72[.]11 или 193.176.179[.]41, что, в случае успеха, приводило к развертыванию программы-вымогателя Cerber на атакуемом сервере Confluence».

По данным специалистов ShadowServer, в настоящее время в сети доступны более 24 000 экземпляров Confluence, хотя невозможно с уверенность сказать, сколько из них уязвимы перед проблемой CVE-2023-22518.

Комментарии (0)