Ботнет Androxgh0st ворует учетные данные от аккаунтов AWS и Microsoft - «Новости»

- 10:30, 22-янв-2024

- Новости / Вёрстка / Отступы и поля / Преимущества стилей

- Виргиния

- 0

Агентство по кибербезопасности и защите инфраструктуры США (CISA) и ФБР выпустили совместное предупреждение о малвари Androxgh0st, создающей ботнет, который используется для дальнейших атак на уязвимые сети.

Известно, что малварь Androxgh0st написана на Python и впервые была обнаружена компанией Lacework еще в декабре 2022 года. Этот инструмент для облачных атак способен проникать на серверы, уязвимым перед известными багами, получать доступ к файлам среды Laravel и похищать учетные данные для Amazon Web Services (AWS), Microsoft Office 365, SendGrid и Twilio.

Также сообщается, что вредонос может злоупотреблять SMTP для сканирования, эксплуатации украденных учетных данных и API, а также развертывания веб-шеллов.

«Злоумышленники, вероятно, используют Androxgh0st для загрузки вредоносных файлов в систему, где размещен уязвимый сайт. Далее они могут создать поддельную (нелегитимную) страницу, доступную через URI, чтобы обеспечить себе бэкдор-доступ. Это позволяет им загружать дополнительные вредоносные файлы для своих операций и получать доступ к базам данных», — гласит сообщение ФБР и CISA.

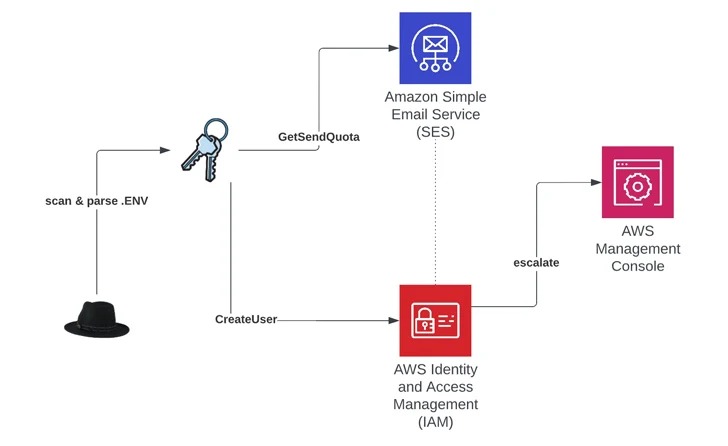

Так, ботнет Androxgh0st ищет сайты, использующие фреймворк Laravel, а также открытые файлы .env корневого уровня, содержащие учетные данные для дополнительных сервисов. Затем операторы малвари отправляют запросы на получение конфиденциальной информации, хранящейся в этих файлах.

Для своих атак хакеры используют три старых и давно исправленных уязвимости:

- CVE-2018-15133 в Laravel, позволяющую загружать любые файлы на уязвимые сайты;

- CVE-2021-41773 в Apache HTTP Server версий 2.4.49 и 2.4.50, которая позволяет удаленно выполнить произвольный код;

- CVE-2017-9841 в PHPUnit, позволяющую выполнять PHP-код через запросы HTTP POST и загружать файлы.

Скомпрометированные таким образом учетные данные AWS впоследствии используются для создания новых пользователей и policy, а в некоторых случаях — для развертывания новых инстансов AWS, которые потом применяются для запуска новых вредоносных сканирований.

Комментарии (0)