SSRF-уязвимость в продуктах Ivanti массово атакуют хакеры - «Новости»

- 10:30, 07-фев-2024

- Новости / Добавления стилей / Текст / Заработок / Изображения / Интернет и связь / Самоучитель CSS

- Abramson

- 0

Свежую 0-day уязвимость, затрагивающую решения Ivanti Connect Secure и Policy Secure, уже массово эксплуатирую хакеры. Уязвимость позволяет обходить аутентификацию и получать доступ к определенным ресурсам на уязвимых устройствах.

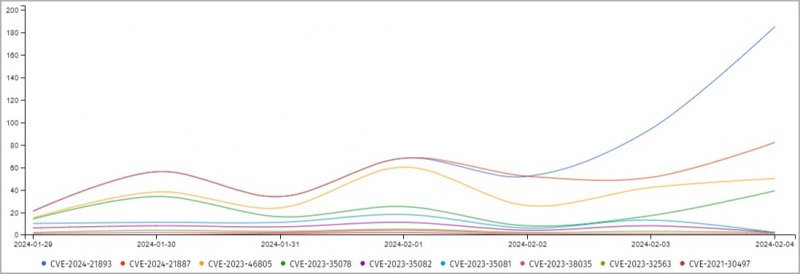

Напомним, что о двух уязвимостях нулевого дня (CVE-2024-21893 и CVE-2024-21888), представляющих угрозу для Connect Secure, Policy Secure и шлюзов ZTA, стало известно в начале февраля 2024 года.

Так, первая проблема (CVE-2024-21893) представляет собой SSRF-уязвимость, проявляющуюся на стороне сервера в компоненте SAML. Ошибка позволяет обходить аутентификацию и получать доступ к определенным ресурсам на уязвимых устройства (версии 9.x и 22.x). Вторая уязвимость (CVE-2024-21888) была обнаружена в веб-компоненте шлюзов и позволяет злоумышленникам повысить привилегии до уровня администратора.

Тогда разработчики сообщали, что им известно об эксплуатации CVE-2024-21893 злоумышленниками, но в компании заверили, что атаки затронули лишь «небольшое количество клиентов».

Как теперь предупредили аналитики Shadowserver, в настоящее время сразу несколько хак-групп используют свежий SSRF-баг, и атаки сходят уже со 170 уникальных IP-адресов. При этом количество атак на CVE-2024-21893 заметно превышает количество атак на другие недавно исправленные проблемы в продуктах Ivanti.

Хотя PoC-эксплоит для этой проблемы, опубликованный 2 февраля 2024 года экспертами Rapid7, явно поспособствовал увеличению числа атак, но в Shadowserver отмечают, что злоумышленники использовали аналогичные методы взлома и за несколько часов до публикации эксплоита. То есть хакеры самостоятельно придумали, как использовать CVE-2024-21893 для неограниченного и неаутентифицированного доступа к уязвимым устройствам Ivanti.

По данным ShadowServer, в настоящее время в интернете можно обнаружить почти 22 500 устройств Ivanti Connect Secure, однако неизвестно, сколько из них уязвимы перед проблемой CVE-2024-21893.

Комментарии (0)