АРТ-группировка Cloud Atlas атакует госсектор России и Беларуси - «Новости»

- 10:30, 15-дек-2024

- Новости / Заработок / Текст / Преимущества стилей / Ссылки / Таблицы

- Розина

- 0

Специалисты Positive Technologies рассказали о новой кампании, направленной на госучреждения в России и Беларуси, за которой специалисты департамента исследования угроз PT ESC наблюдают с октября 2024 года. За атаками стоит APT-группировка Cloud Atlas, активная уже не менее 10 лет.

Все началось с того, что в ноябре в отдел реагирования на угрозы ИБ экспертного центра безопасности Positive Technologies обратилась за помощью неназванная российская государственная организация, обнаружившая фишинговую рассылку. То есть атака, к расследованию которой привлекли специалистов, была обнаружена на раннем этапе, когда злоумышленники проводили разведку. В итоге хакерам не удалось закрепиться в ИТ-инфраструктуре и нанести значительный ущерб.

Эксперты напоминают, что группа Cloud Atlas действует с 2014 года. Ранее компания уже сообщала об атаках Cloud Atlas на правительство разных стран. Однако новая фишинговая волна оказалсь нацелена в основном на госорганы России и Беларуси.

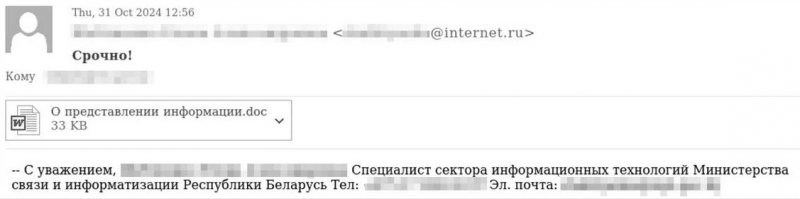

Если раньше в качестве приманок хакеры использовали файлы Microsoft Word с текстами, связанными с текущей геополитической обстановкой, то в рамках новой кампании документы представляют собой запросы о предоставлении определенного рода информации, направленные различными якобы государственными ведомствами.

В потоки таблиц этих файлов была вшита ссылка на вредоносный шаблон, который использовал уязвимость в редакторе формул Microsoft Equation и при помощи техники template injection запускал скрипты, выполнявшие команды управляющего сервера.

При этом подчеркивается, что на момент проведения фишинговой кампании вредоносные документы не обнаруживались средствами антивирусной защиты.

В результате на устройства жертв доставлялись инструменты для дальнейшего развития атаки, в частности бэкдор PowerShower, который группировка уже использовала ранее в целях шпионажа и кражи данных.

«За десять лет арсенал Cloud Atlas не претерпел значительных изменений: группировка так же применяет облачные сервисы в качестве командно-контрольного сервера. Например, в новой кампании модули ВПО хранились на Яндекс Диске. Однако недавние атаки носят экспериментальный характер: их главное отличие от более ранних в том, что киберпреступники вместо стандартного С2 использовали документ, созданный в Google Sheets, онлайн-приложении для работы с электронными таблицами. В целом мы видим, что Cloud Atlas совершенствует свои тактики, техники и инструментарий, а также развивает собственное ВПО, повышая его эффективность в условиях усиления защиты ИТ-инфраструктур», — комментирует заместитель руководителя департамента комплексного реагирования на киберугрозы экспертного центра безопасности Positive Technologies Александр Григорян.

Комментарии (0)