Хак-группа ComicForm распространяет стилер FormBook и картинки с героями комиксов - «Новости»

- 14:30, 18-сен-2025

- Изображения / Новости / Текст / Ссылки / Формы

- Анисья

- 0

Аналитики F6 изучили фишинговые атаки новой хакерской группы ComicForm, нацеленные на российские компании в сферах финансов, туризма, биотехнологий, исследований и торговли, а также на белорусские и казахстанские организации. В письмах злоумышленники распространяли стилер FormBook, а также использовали анимированные GIF с супергероями.

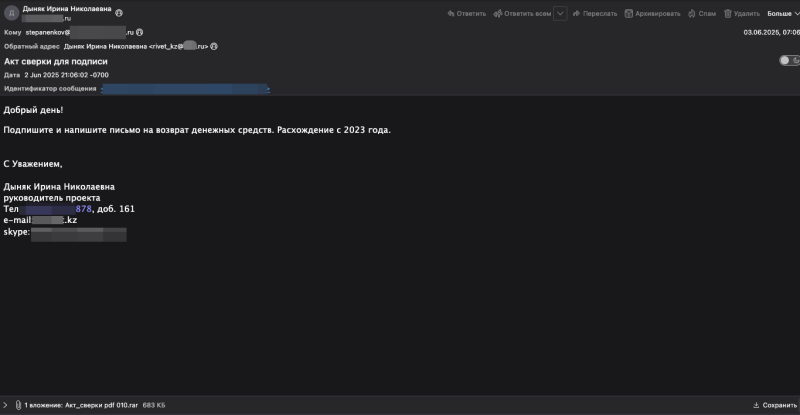

Исследователи рассказывают, что фишинговая кампания ComicForm проводилась в мае и июне 2025 года и была направлена на российские организации. Темы вредоносных писем — «RE: Акт сверки», «Контракт и счет.pdf», «Ожидание подписанного документа», «Подтвердить пароль» и так далее — должны были подтолкнуть пользователей открыть вложения.

К примеру, текст письма подталкивал получателя к открытию вложения, представленного в виде файла «Акт_сверки pdf 010.rar». Архив содержал исполняемый файл «Акт_сверки pdf 010.exe», запуск которого инициировал цепочку заражения.

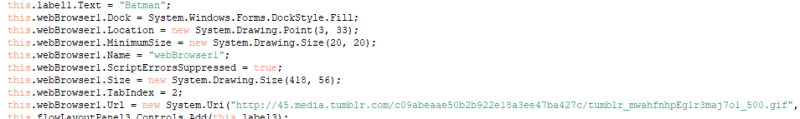

Исполняемый файл представлял собой обфусцированный загрузчик, написанный на .NET, который распаковывал и динамически исполнял модуль второй стадии — MechMatrix Pro.dll. Этот модуль обращался к файлу «Акт_сверки pdf 010.exe», считывал из него ресурсы, дешифровал их и исполнял в памяти файл третьей стадии Montero.dll, который был классифицирован как дроппер.

В ходе выполнения этот файл осуществляет следующие действия:

- копирует исследуемый исполняемый файл в %AppData%LanZcuuAqw.exe;

- закрепляется в системе при помощи планировщика задач;

- проверяет права запуска и, если запущен от имени администратора, добавляется в исключения Windows Defender;

- извлекает из собственных ресурсов полезную нагрузку;

- запускает дочерний процесс %WINDIR%ysWOW64whoami.exe и внедряет в него расшифрованную полезную нагрузку — стилер FormBook.

Отличительной особенностью этой фишинговой кампании стали скрытые в коде вложений ссылки на анимированные GIF с супергероями (например, с Бэтманом).

При этом изображения никак не использовались в атаках и просто являлись частью кода вредоносной программы.

Для фишинговых рассылок ComicForm используют адреса электронной почты, зарегистрированные на доменах верхнего уровня .ru, .by и .kz. Предполагается, что часть отправителей могла быть скомпрометирована.

Характерным признаком группы стало использование в качестве обратного адреса (reply-to) ящика rivet_kz@…, зарегистрированного в бесплатном российском почтовом сервисе.

Помимо вредоносных вложений, злоумышленники используют также поддельные страницы сервисов для хранения документов. После перехода по предложенной в письме ссылке жертвы попадали на фишинговые формы авторизации, откуда их данные переправлялись на удаленные серверы преступников.

ComicForm ведет активную деятельность не только против компаний в России, но также против организаций из Беларуси и Казахстана, а использование английского языка в некоторых фишинговых письмах предполагает возможные угрозы для зарубежных компаний. В отчете отмечается, что в июне были обнаружены следы атаки на неназванную казахстанскую телекоммуникационную компанию.

«Группировка ComicForm действует как минимум с апреля 2025 года и активна по настоящее время. В начале сентября мы заметили, что злоумышленники расширяют свою инфраструктуру», — комментирует Владислав Куган, аналитик отдела исследования кибератак департамента Threat Intelligence компании F6.

Комментарии (0)