Новый Android-троян Tria маскируется под приглашения на свадьбу - «Новости»

- 10:30, 03-фев-2025

- Новости / Изображения / Заработок / Преимущества стилей / Текст / Отступы и поля / Видео уроки / Самоучитель CSS / Вёрстка

- Лариса

- 0

Специалисты «Лаборатории Касперского» обнаружили новый стилер Tria, который ворует данные из SMS, популярных мессенджеров и электронной почты на зараженных смартфонах. Злоумышленники распространяют Tria через личные и групповые чаты в мессенджерах, выдавая малварь за приглашение на свадьбу.

Эта кампания активна с марта 2024 года, и настоящее время атаки ограничены лишь двумя странами — Малайзией и Брунеем. Однако эксперты подчеркивают, что с подобной схемой могут столкнуться пользователи и в других регионах, в том числе в России.

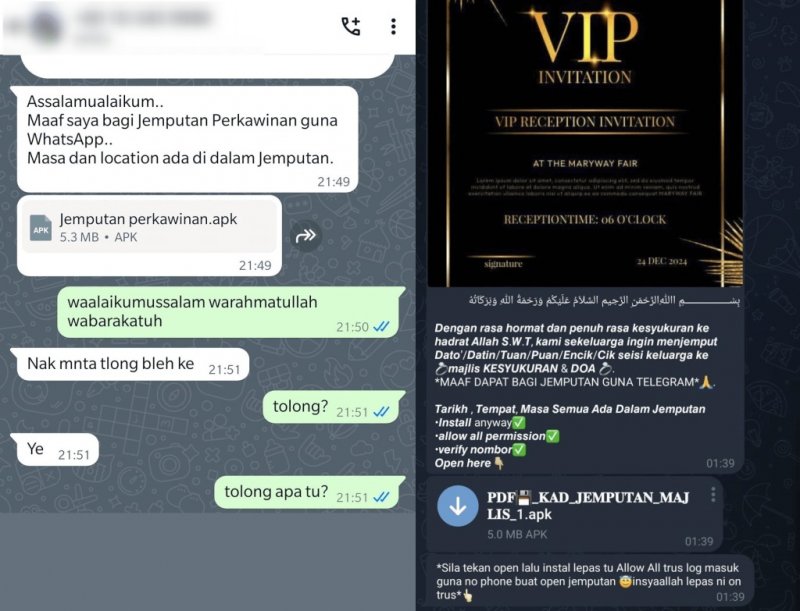

Злоумышленники присылают потенциальным жертвам якобы приглашение на свадьбу, а для его просмотра просят установить APK-файл. Разумеется, вместо просмотра приглашения человек загружает на свое устройство малварь. При этом Tria маскируется под системное приложение настроек, и владелец устройства может не заметить ничего подозрительного.

Фейковое приглашение

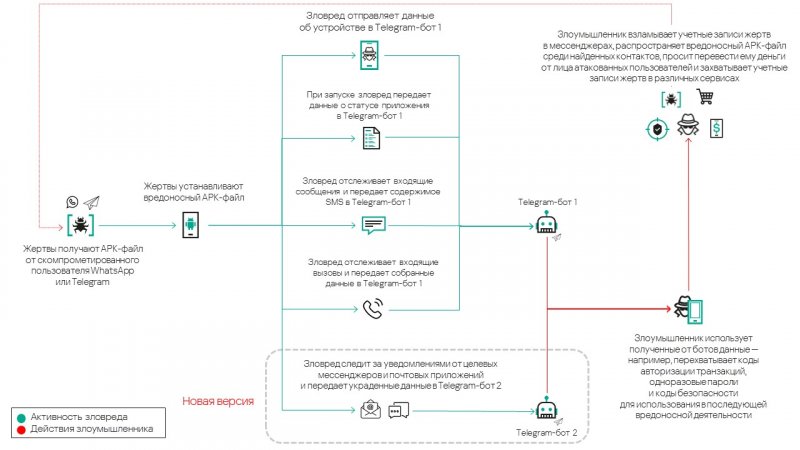

Во время установки вредонос запрашивает номер телефона жертвы и разрешения, которые позволят получить доступ к конфиденциальным данным и функциям. Среди них: доступ к SMS, уведомлениям, журналу вызовов и сетевой активности.

Если нужные права получены, злоумышленники получают возможность перехватывать пароли и коды безопасности для кражи учетных записей в WhatsApp и Telegram, чтобы далее распространять вредоносный APK-файл среди контактов, найденных на устройстве жертвы.

Кроме того, имея возможность перехватывать SMS, злоумышленники также могут получить доступ к аккаунтам в других сервисах, запрашивая OTP-коды для входа. К тому же одна из обнаруженных версий стилера Tria отличается тем, что позволяет атакующим читать личные сообщения жертв в мессенджерах и электронной почте (Gmail, Outlook, Yahoo Mail).

Схема кампании Tria

В ходе расследования специалисты обнаружили артефакты на индонезийском языке: несколько уникальных строк в самой малвари, а также шаблон именования Telegram-ботов, которые используются для связи с управляющим сервером. Исходя из этого исследователи сделали вывод, что за атаками Tria стоят злоумышленники, владеющие индонезийским языком.

«Злоумышленники крадут учетные записи в мессенджерах, чтобы распространять стилер Tria от лица жертвы среди ее контактов, а также рассылать им сообщения с просьбой перевести деньги. Рассылка электронных приглашений на свадьбу и другие мероприятия стала привычным делом. Мошенники знают это и пользуются невысокой цифровой грамотностью пользователей, которые готовы скачивать сомнительные приложения якобы для просмотра изображений или видео из мессенджеров», — комментирует Дмитрий Галов, руководитель Kaspersky GReAT в России.

Комментарии (0)