Журналисты обнаружили SIO — нового производителя коммерческого шпионского ПО - «Новости»

- 10:30, 19-фев-2025

- Новости / Изображения / Заработок / Преимущества стилей / Отступы и поля / Сайтостроение / Самоучитель CSS / Линии и рамки / Вёрстка / Текст

- Carter

- 0

Журналисты издания TechCrunch и ИБ-специалисты обнаружили, что в Италии существует компания SIO, производящая коммерческую спайварь Spyrtacus для правительственных заказчиков. Компания стоит за разработкой ряда вредоносных приложений для Android, которые маскируются под WhatsApp и не только.

Эта история началась в конце прошлого года, когда пожелавший остаться анонимным читатель TechCrunch предоставил изданию три приложения для Android, сообщив, что это правительственная спайварь, которую в Италии применяли против неизвестных жертв.

За помощью в анализе приложений TechCrunch обратился к специалистам Google и компании Lookout, специализирующейся на безопасности мобильных устройств. В результате обе компании подтвердили, что приложения содержат шпионское ПО.

В Lookout пришли к выводу, что шпионская программа называется Spyrtacus, обнаружив это слово в коде старого образца малвари. По словам исследователей, Spyrtacus имеет все признаки правительственного шпионского ПО. При этом выводы аналитиков Lookout независимо подтвердили специалисты из другой ИБ-компании, пожелавшие остаться неназванными.

Эксперты говорят, что Spyrtacus способен похищать текстовые сообщения, а также переписки из Facebook* Messenger, Signal и WhatsApp, передавать своим операторам информацию о контактах цели, перехватывать и записывать телефонные звонки и окружающий звук через микрофон устройства, а также изображения с камеры устройства, и может выполнять другие шпионские задачи.

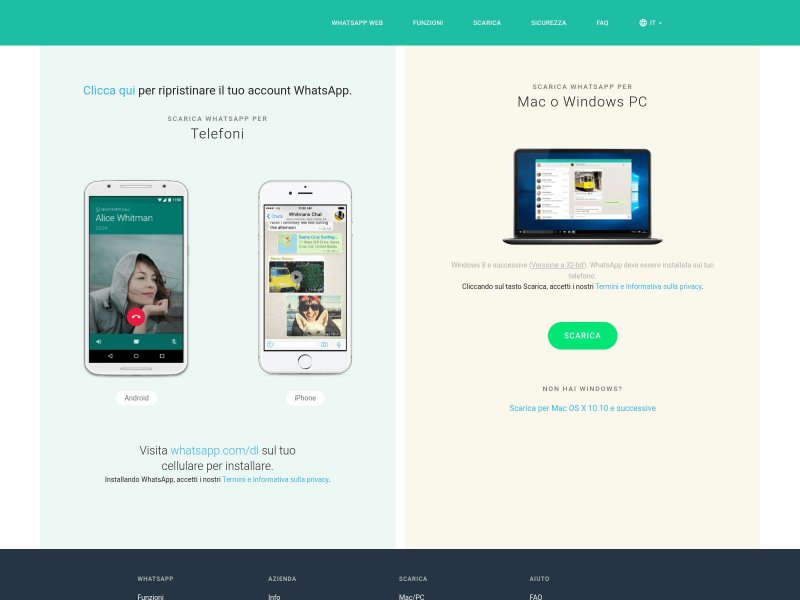

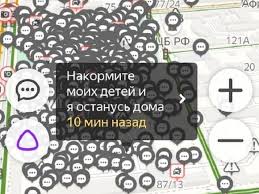

По словам экспертов, Spyrtacus и несколько других образцов вредоносного ПО, изученные ранее, были созданы итальянской компанией SIO. Эта компания разрабатывает и распространяет вредоносные продукты для Android, которые выдают себя за популярные приложения, включая WhatsApp и инструменты поддержки клиентов, которые обычно предоставляют своим пользователям мобильные операторы.

Так, аналитики Lookout, изучавшие малварь, сообщили, что в общей сложности обнаружили уже 13 различных образцов Spyrtacus, причем самый старый из них датируется 2019 годом, а самый последний — 17 октября 2024 года. Другие образцы были найдены в период с 2020 по 2022 год, и некоторые из них выдавали себя за приложения итальянских операторов сотовой связи (TIM, Vodafone и WINDTRE).

Учитывая, что сами приложения, а также сайты для их распространения, используют итальянский язык, исследователи предполагают, что спайварь использовалась итальянскими правоохранительными органами. Однако на данный момент неизвестно, против каких целей применялась Spyrtacus.

В Google сообщили, что в настоящее время в магазине Google Play не обнаружено приложений, содержащих это вредоносное ПО. По информации Google, полученные изданием образцы приложений использовались в рамках некой «целенаправленной кампании». Когда журналисты поинтересовались, проникали ли более старые версии Spyrtacus в Google Play ранее, в компании заявили, что не располагают такой информацией.

Интересно, что в отчете «Лаборатории Касперского» от 2024 года упомянуто, что в 2018 году Spyrtacus распространялся через Google Play, но к 2019 году операторы вредоноса перешли к размещению приложений на вредоносных сайтах, замаскированных под сайты ведущих итальянских интернет-провайдеров.

При этом исследователи «Лаборатории Касперского» также обнаружили версию Spyrtacus для Windows и нашли признаки, указывающие на существование версий этой спайвари для iOS и macOS.

Сразу несколько признаков указывают на то, что за созданием Spyrtacus стоит именно SIO. В частности, аналитики Lookout обнаружили, что некоторые управляющие серверы, используемые для удаленного контроля над спайварью, были зарегистрированы на компанию ASIGINT. Согласно общедоступному документу от 2024 года, ASIGINT является дочерней компанией SIO и занимается разработкой программного обеспечения и сервисов, связанных с компьютерной прослушкой.

Кроме того, независимая итальянская организация The Lawful Intercept Academy, которая выдает сертификаты соответствия производителям шпионского ПО, работающим в стране, упоминает SIO как держателя сертификата на шпионский продукт под названием SIOAGENT, а также указывает, что владельцем продукта является ASIGINT.

Согласно LinkedIn-аккаунту главы ASIGINT Микеле Фиорентино (Michele Fiorentino), с февраля 2019 года по февраль 2020 года он работал над «проектом Spyrtacus» в другой компании под названием DataForense. Похоже, эта компания тоже участвовала в разработке шпионского ПО. По данным Lookout, еще один управляющий сервер спайвари действительно зарегистрирован на DataForense.

Также в исходном коде одного из образцов Spyrtacus была обнаружена строка, указывающая на то, что разработчики могут быть выходцами из Неаполя. Так, исходный код содержит слова «Scetáteve guagliune 'e malavita», и это строка текста традиционной неаполитанской песни «Guapparia».

Представители итальянского правительства, а также Министерства юстиции не ответили на просьбу TechCrunch о комментарии. В компании SIO также проигнорировали многочисленные запросы журналистов. Редакция TechCrunch отмечает, что пыталась связаться с президентом и генеральным директором SIO Элио Каттанео (Elio Cattaneo) и несколькими руководителями, включая финансового директора Клаудио Пеццано (Claudio Pezzano) и технического директора Альберто Фаббри (Alberto Fabbri), но так и не получила ответа.

Издание напоминает, что SIO – далеко не первый производитель коммерческой спайвари в Италии. К примеру, в 2003 году именно здесь была основана Hacking Team, одна из первых компаний, доказавших, что международному рынку нужны простые в использовании и готовые к внедрению системы шпионского ПО для правоохранительных органов и спецслужб.

В последующие десятилетия ИБ-специалисты обнаружили еще несколько итальянских компаний, создающих и продающих шпионское ПО, включая Cy4Gate, eSurv, GR Sistemi, Negg, Raxir и RCS Lab. Стоит отметить, что по статистике Google Threat Analysis Group (TAG), именно с этими поставщиками коммерческого шпионского ПО были связаны 80% уязвимостей нулевого дня, обнаруженных в 2023 году.

Также стоит сказать, что в последние недели в Италии разворачивается скандал, связанный с предполагаемым использованием сложного шпионского инструмента, созданного израильским производителем шпионских программ Paragon. Эта спайварь позволяет удаленно атаковать пользователей WhatsApp и похищать данные с их телефонов. Считается, что она уже использовалась против журналиста и двух основателей неправительственной организации, занимающейся помощью иммигрантам в Средиземноморье.

*Принадлежит компании Meta, деятельность которой признана экстремистской и запрещена на территории РФ.

Комментарии (0)