Android-вредонос Godfather использует виртуализацию для взлома банковских приложений - «Новости»

- 14:30, 23-июн-2025

- Новости / Изображения / Отступы и поля / Преимущества стилей / Текст / Вёрстка / Самоучитель CSS

- Howard

- 0

Обнаружена новая версия Android-малвари Godfather, которая создает изолированные виртуальные среды на мобильных устройствах, чтобы похищать данные из банковских приложений.

Напомним, что Godfather впервые был замечен в марте 2021 года исследователями из компании ThreatFabric. С тех пор банкер претерпел заметные изменения и сильно отличается от последнего образца, изученного Group-IB в декабре 2022 года. Тогда вредонос атаковал 400 криптовалютных и банковских приложений в 16 странах мира, используя HTML-оверлеи.

Как теперь рассказывают специалисты Zimperium, нашедшие новую модификацию вредоноса, малварь выполняется на устройстве в контролируемой виртуальной среде, что позволяет в режиме реального времени шпионить, похищать учетные данные, а также манипулировать транзакциями, при этом сохраняя надежную маскировку.

Впервые подобная тактика была замечена в конце 2023 года в малвари FjordPhantom для Android, которая тоже использовала виртуализацию для выполнения банковских приложений внутри контейнеров, чтобы избежать обнаружения.

Однако если FjordPhantom был нацелен только на пользователей из Юго-Восточной Азии, то область атак Godfather гораздо шире: он нацелен более чем на 500 банковских, криптовалютных и e-commerce приложений по всему миру. В атаках Godfather применяется виртуальная файловая система, виртуальный идентификатор процесса, подмена Intent’ов и StubActivity.

В результате, по словам экспертов, пользователь видит только реальный интерфейс приложения, а средства защиты Android не замечают вредоносной активности, поскольку в манифесте заявлены только действия хост-приложения.

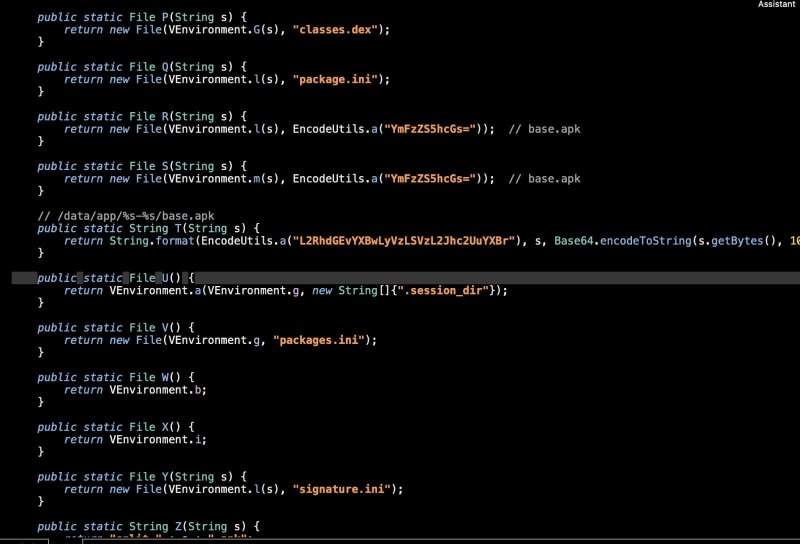

Godfather распространяется в формате APK-файла, содержащего встроенный фреймворк виртуализации. Малварь использует такие опенсорсные инструменты, как VirtualApp и Xposed для перехвата вызовов.

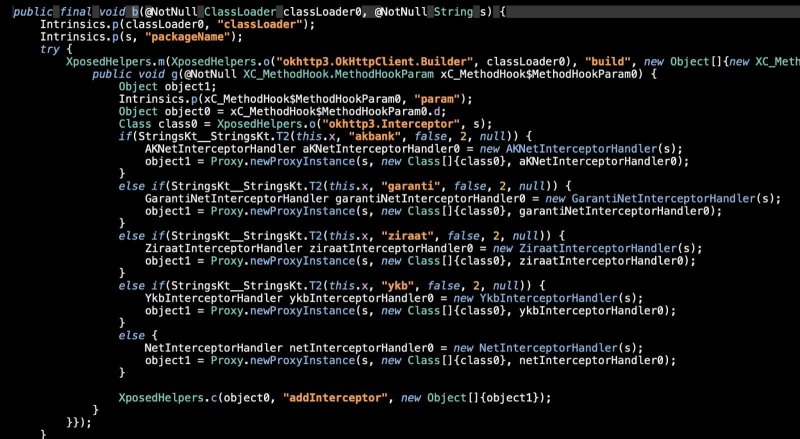

После активации на устройстве жертвы вредонос проверяет наличие установленных целевых приложений, и если они найдены, помещает их в свою виртуальную среду и использует StubActivity для запуска внутри хост-контейнера.

StubActivity фактически является пустышкой, подставной Activity, встроенной во вредоносный APK с движком виртуализации. Она не имеет UI или собственной логики — служит лишь прокси, создает контейнер и запускает настоящие Activity из целевых (например, банковских) приложений внутри виртуальной среды. Тем самым Godfather обманывает Android, заставляя систему считать, что запускается легитимное приложение, тогда как на самом деле малварь перехватывает и контролирует его.

Когда пользователь запускает настоящее банковское приложение, Godfather, ранее получивший разрешение на использовании Accessibility Service, перехватывает Intent и перенаправляет его в StubActivity внутри хост-приложения. В итоге виртуализированная копия банковского приложения запускается внутри контейнера.

В результате пользователь видит реальный интерфейс приложения, но все связанные с ним конфиденциальные данные могут быть легко перехвачены.

Упомянутый выше Xposed применяется для API-хукинга, и Godfather получает возможность сохранять учетные данные, пароли, PIN-коды, отслеживать касания и получать ответы от банковского бэкэнда.

Кроме того, в ключевые моменты малварь отображает поддельный оверлей, чтобы обманом заставить жертву ввести PIN-код или пароль.

После сбора и передачи всех данных своим операторам Godfather ожидает дальнейшей команды от хакеров, чтобы разблокировать устройство, совершить определенные операции с пользовательским интерфейсом, открыть приложение и осуществить платеж/перевод из настоящего банковского приложения.

Причем пользователь в это время видит фальшивый экран «обновления» или черный экран, чтобы подозрительная активность не привлекла его внимание.

Хотя обнаруженная Zimperium кампания нацелена только на ряд турецких банковских приложений, исследователи предупреждают, что другие операторы Godfather могут выбрать другие подмножества из 500 целевых приложений для атаки на другие регионы.

Комментарии (0)