Хактивисты BO Team используют новый бэкдор против российских организаций - «Новости»

- 14:30, 27-сен-2025

- Новости / Вёрстка / Отступы и поля / Преимущества стилей / Изображения / Добавления стилей / Заработок / Текст / Списки

- Авдей

- 0

В начале сентября 2025 года эксперты «Лаборатории Касперского» обнаружили новую кампанию группировки BO Team, жертвами которой стали российские организации из разных сфер. Хактивисты обновили свой инструментарий — теперь они атакуют компании новой версией бэкдора BrockenDoor.

Впервые хактивистская группировка BO Team (она же Black Owl, Lifting Zmiy и Hoody Hyena) заявила о себе в начале 2024 года через Telegram-канал. В основном она занимается уничтожением ИТ-инфраструктуры жертв, а в некоторых случаях шифрованием данных и вымогательством. Исследователи предупреждают, что это серьезная угроза, нацеленная как на максимальное нанесение ущерба атакованной организации, так и на извлечение финансовой выгоды. Среди основных мишеней злоумышленников — госсектор и крупные предприятия.

Для получения доступа к системам жертв злоумышленники рассылают целевые фишинговые письма с вредоносными архивами. Содержимое таких посланий, судя по всему, адаптируют к каждой конкретной атаке.

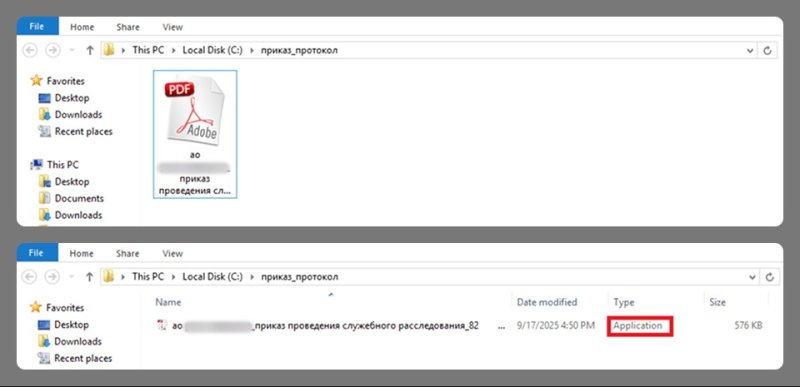

К примеру, в одном из писем утверждалось, что были обнаружены признаки злоупотребления полисом ДМС. Во вложенном архиве содержался исполняемый файл, замаскированный под PDF-документ. Настоящим расширением этого файла является .exe, и злоумышленники специально отделили его от названия большим количеством пробелов, чтобы скрыть подмену. Архив был защищен паролем, который приводился в теле письма.

Если жертва открывает файл, отображается документ-приманка — фальшивый протокол о проведении «служебного расследования».

В отличие от предыдущих кампаний вредоносный файл не будет выполняться, если в системе не установлена русская раскладка клавиатуры. То есть атаки нацелены только на русскоязычных пользователей.

Аналитики пишут, что основной код обновленной версии бэкдора BrockenDoor полностью переписан на языке C#, что упрощает для атакующих процесс программирования. К тому же для C# существует множество легкодоступных обфускаторов и пакеров, позволяющих скрыть вредоносное содержимое. Также вместо полных названий команд теперь используются сокращения до двух-трех символов, что затрудняет анализ. Например, команда set_poll_interval стала называться spi, а run_program — rp.

В целом функциональность бэкдора не претерпела значительных изменений. BrockenDoor связывается с сервером злоумышленников и отправляет различную информацию (имя пользователя и компьютера, версию операционной системы, список найденных на рабочем столе файлов). Если эти данные покажутся атакующим интересными, бэкдор получает команды для дальнейшего развития атаки.

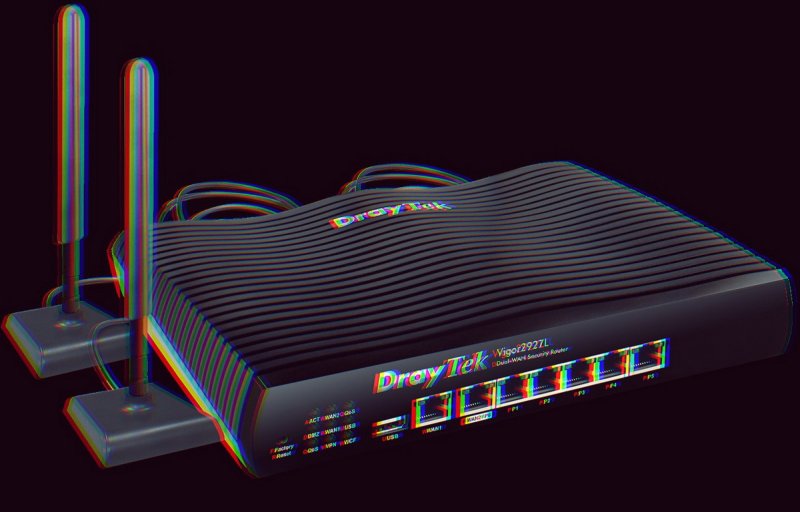

Также в отчете отмечается, что в рамках новой кампании BrockenDoor применялся для установки обновленной версии другого бэкдора — ZeronetKit, написанного на языке Go, который тоже используется BO Team.

«В рамках текущей кампании злоумышленники обновили свой инструментарий: уже знакомый нам бэкдор BrockenDoor был переписан на C#, а в зловред ZeronetKit, также известный с 2024 года, были добавлены новые команды для сетевой коммуникации. Жертвами атак стали российские организации, заинтересованные в ДМС для своих сотрудников. При этом стоит отметить, что фишинговые письма, ставшие первоначальным вектором проникновения в инфраструктуру пострадавших компаний, а также документы-приманки, скорее всего, создавались под конкретные цели: атакующие не использовали типовые шаблоны, а адаптировали вложения в каждой конкретной атаке под юридические документы, призывая жертву срочно ознакомиться с их содержанием. Мы продолжим внимательно следить за активностью группы BO Team», — комментирует Олег Купреев, эксперт по кибербезопасности «Лаборатории Касперского».

Комментарии (0)