Атака Mic-E-Mouse превращает мышь в устройство для прослушки - «Новости»

- 14:30, 10-окт-2025

- Новости / Добавления стилей / Отступы и поля / Изображения

- Сильвия

- 0

Исследователи из Калифорнийского университета в Ирвайне представили атаку Mic-E-Mouse. Специалисты демонстрируют, что оптические сенсоры с высоким DPI в современных мышах могут улавливать малейшие вибрации поверхности, что позволяет с высокой точностью восстановить произнесенные рядом с гаджетом слова.

Атака основана на работе сверхчувствительных оптических сенсоров, применяемых в современных игровых и профессиональных устройствах. Такие сенсоры, отслеживающие движения с высокой точностью (20 000 DPI и выше), достаточно чувствительны, чтобы фиксировать малейшие вибрации, вызванные звуковыми волнами, проходящими через поверхность стола.

То есть когда рядом разговаривает человек, поверхность стола слегка вибрирует, и сенсор мыши улавливает эти микроколебания. Исследователи рассказали, что эту особенность можно превратить в side-channel атаку.

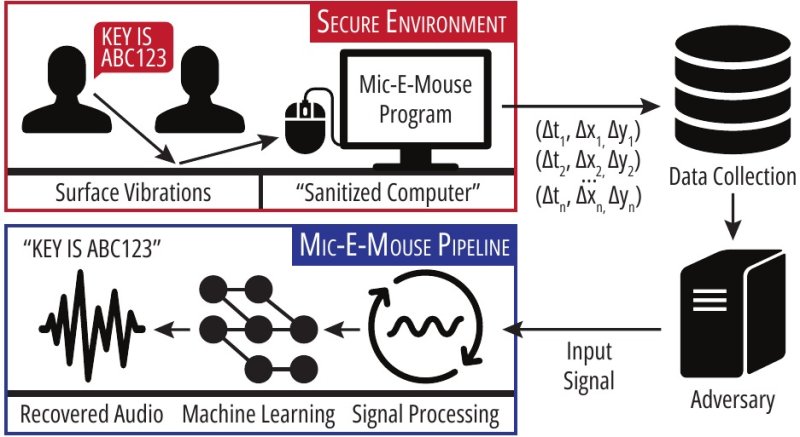

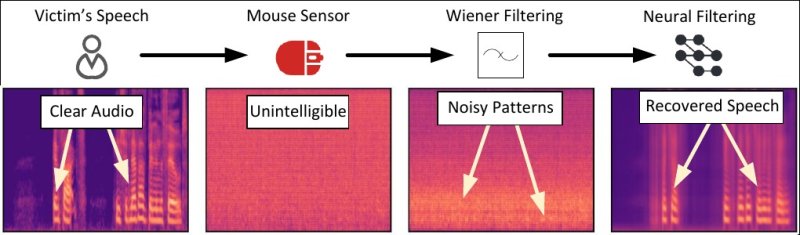

В своем докладе эксперты описывают процесс, позволяющий превратить необработанные и на первый взгляд хаотичные данные о движении мыши в понятные аудиосигналы. Хотя исходные данные в ходе такой атаки получаются спутанными и неполными, исследователи разработали многоступенчатый пайплайн, основанный на методах цифровой обработки сигналов и машинного обучения, который отфильтровывает шумы и восстанавливает речь.

Так, необработанные данные проходят цифровую обработку с использованием фильтра Винера, а затем данные дополнительно очищаются с помощью нейронной модели, что позволяет получить практически чистый звук.

Во время тестирования атаки специалистам удалось повысить качество сигнала до +19 дБ, а точность распознавания речи составила от 42% до 61% на стандартных датасетах.

При этом для атаки Mic-E-Mouse не требуется малварь или глубокий доступ к системе. Достаточно получить данные пакетов мыши, а это можно осуществить даже через обычные приложения вроде видеоигр или графических редакторов, которые требуют высокоскоростной передачи данных от мыши.

Процесс сбора информации полностью незаметен для пользователя, поскольку здесь используется стандартная телеметрия, а реконструкция звука выполняется на стороне атакующего.

«Используя лишь уязвимую мышь и компьютер жертвы, на котором установлено скомпрометированное или даже безвредное ПО (в случае веб-атаки), можно собирать данные о пакетах мыши, а затем извлекать из них аудиосигналы», — заявляют исследователи.

Комментарии (0)