Ботнет RondoDox использует 56 уязвимостей в своих атаках - «Новости»

- 14:30, 11-окт-2025

- Новости / Отступы и поля / Заработок / Интернет и связь / Типы носителей

- Miln

- 0

Обнаружен крупный ботнет RondoDox, который эксплуатирует 56 уязвимостей в более чем 30 различных устройствах, включая баги, которые впервые показали на хакерских соревнованиях Pwn2Own.

Атакующие нацелены на широкий спектр устройств, доступных через интернет: цифровые видеорегистраторы (DVR), сетевые видеорегистраторы (NVR), системы видеонаблюдения и веб-серверы.

При этом RondoDox использует стратегию, которую исследователи компании Trend Micro называют «дробовиком с эксплоитами» — вредонос одновременно применяет множество эксплоитов, чтобы максимизировать количество заражений, несмотря на то, что такая активность привлекает много внимания.

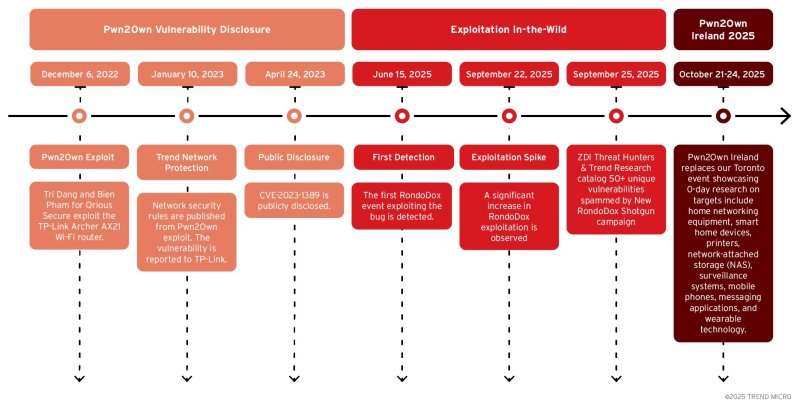

Исследователи сообщают, что среди прочих уязвимостей RondoDox атакует CVE-2023-1389 — баг в Wi-Fi-роутере TP-Link Archer AX21, который изначально был продемонстрирован на Pwn2Own Toronto 2022. Отмечается, что разработчики ботнета внимательно следят за появлением эксплоитов, показанных на Pwn2Own, а затем начинают применять их на практике.

Среди n-day уязвимостей, которые RondoDox уже включил в свой арсенал, числятся:

- Digiever – CVE-2023-52163;

- Qnap – CVE-2023-47565;

- LB-LINK – CVE-2023-26801;

- TRENDnet – CVE-2023-51833;

- D-Link – CVE-2024-10914;

- TBK – CVE-2024-3721;

- Four-Faith – CVE-2024-12856;

- Netgear – CVE-2024-12847;

- AVTECH – CVE-2024-7029;

- TOTOLINK – CVE-2024-1781;

- Tenda – CVE-2025-7414;

- TOTOLINK – CVE-2025-1829;

- Meteobridge – CVE-2025-4008;

- Edimax – CVE-2025-22905;

- Linksys – CVE-2025-34037;

- TOTOLINK – CVE-2025-5504;

- TP-Link – CVE-2023-1389.

Эксперты пишут, что старые уязвимости, особенно в устройствах с истекшим сроком поддержки, представляют серьезную проблему, ведь такие девайсы с большей вероятностью не получат патчей. Более свежие проблемы в поддерживаемом оборудовании не менее опасны, поскольку после первоначальной настройки устройства многие пользователи попросту игнорируют обновления прошивки.

Аналитики Trend Micro пишут, что RondoDox использует эксплоиты для 18 багов типа command injection, которым еще не присвоены CVE-идентификаторы. Они затрагивают NAS-устройства D-Link, DVR от TVT и LILIN, роутеры Fiberhome, ASMAX и Linksys, камеры Brickcom и другие неустановленные устройства.

Как ранее рассказывали специалисты FortiGuard Labs, RondoDox способен запускать DDoS-атаки, используя HTTP, UDP и TCP. Чтобы избежать обнаружения, ботнет маскирует свой вредоносный трафик под популярные игры и платформы, включая Valve, Minecraft, Dark and Darker, Roblox, DayZ, Fortnite, GTA, а также инструменты вроде Discord, OpenVPN, WireGuard и RakNet.

Чтобы защититься от атак RondoDox, исследователи рекомендуют устанавливать последние доступные обновления прошивки, а также своевременно менять оборудование с истекшим сроком поддержки. Кроме того, рекомендуется сегментировать сеть, изолируя критичные данные от IoT-устройств с доступом в интернет и гостевых подключений, а также изменить дефолтные учетные данные и использовать надежные пароли.

Комментарии (0)