Критическая RCE-уязвимость угрожает почти 30 моделям роутеров DrayTek - «Новости»

- 10:30, 08-авг-2022

- Изображения / Преимущества стилей / Интернет и связь / Новости / Отступы и поля / Текст / Типы носителей

- Alsopp

- 0

Сотни тысяч маршрутизаторов DrayTek Vigor в опасности из-за новой RCE-уязвимости, обнаруженной исследователями из компании Trellix. Баг затрагивает почти 30 моделей роутеров производителя, которые используются предприятиями малого и среднего бизнеса.

Уязвимость получила идентификатор CVE-2022-32548 и максимальную оценку серьезности по шкале CVSS —10 баллов из 10 возможных. Первоначально проблема была обнаружена в роутерах Vigor 3910, однако вскоре выяснилось, что она затрагивает и другие модели, использующие ту же кодовую базу.

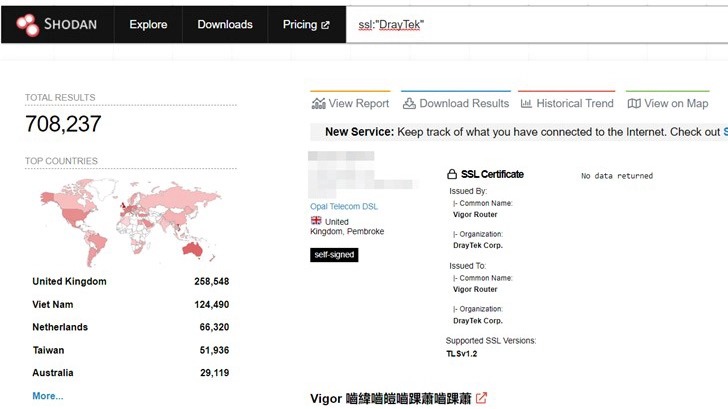

Поискать баги в продуктах DrayTek исследователи решили из-за их популярности: после повсеместного перехода на удаленку, они повсеместно используются малым и средним бизнесом, а поиск через Shodan обнаруживает более 700 000 устройств, большинство из которых находится в Великобритании, Вьетнаме, Нидерландах и Австралии.

Злоумышленнику не нужно знать учетные данные или взаимодействовать с пользователем для эксплуатации этой уязвимости: конфигурация устройства по умолчанию делает атаку возможной как через интернет, так и через локальную сеть. Корень проблемы в том, что интерфейс веб-управления страдает от проблемы переполнения буфера на странице входа.

Хакеры, использующие эту уязвимость, потенциально способны:

- полностью захватить контроль над устройством;

- получить доступ к информации;

- подготовить почву для скрытных атак типа man-in-the-middle;

- изменить настройки DNS;

- использовать маршрутизатор в качестве DDoS-бота и для майнинговых операций;

- перейти к другим устройствам, подключенным к взломанной сети.

При этом атака предельно проста и не требует серьезной подготовки и усилий. Достаточно ввести специально созданную пару учетных данных (в формате строк в кодировке base64) в поля для входа, и уязвимость срабатывает.

Исследователи говорят, что по меньшей мере 200 000 обнаруженных ими маршрутизаторов «светят» уязвимым сервисом через интернет, а значит, могут быть атакованы без взаимодействия с пользователем или каких-либо других специальных условий. Считается, что среди оставшихся 500 000 роутеров многие тоже можно взломать буквально в один клик, но только через локальную сеть, поэтому потенциальные поверхность таких атак намного меньше.

Эксперты Trellix пишут, что перед CVE-2022-32548 уязвимы следующие модели:

- Vigor3910

- Vigor1000B

- Vigor2962 Series

- Vigor2927 Series

- Vigor2927 LTE Series

- Vigor2915 Series

- Vigor2952 / 2952P

- Vigor3220 Series

- Vigor2926 Series

- Vigor2926 LTE Series

- Vigor2862 Series

- Vigor2862 LTE Series

- Vigor2620 LTE Series

- VigorLTE 200n

- Vigor2133 Series

- Vigor2762 Series

- Vigor167

- Vigor130

- VigorNIC 132

- Vigor165

- Vigor166

- Vigor2135 Series

- Vigor2765 Series

- Vigor2766 Series

- Vigor2832

- Vigor2865 Series

- Vigor2865 LTE Series

- Vigor2866 Series

- Vigor2866 LTE Series

К счастью, разработчики DreyTek уже выпустила обновления для всех упомянутых выше роутеров, поэтому всем пользователям настоятельно рекомендуется как можно скорее обновить прошивки своих устройств.

Комментарии (0)