Агрегатор утечек Have I Been Pwned добавил в свою базу 71 млн email-адресов из Naz.API - «Новости»

- 10:30, 22-янв-2024

- Изображения / Новости / Списки / Преимущества стилей / Самоучитель CSS / Текст / Блог для вебмастеров / Добавления стилей

- Фотина

- 0

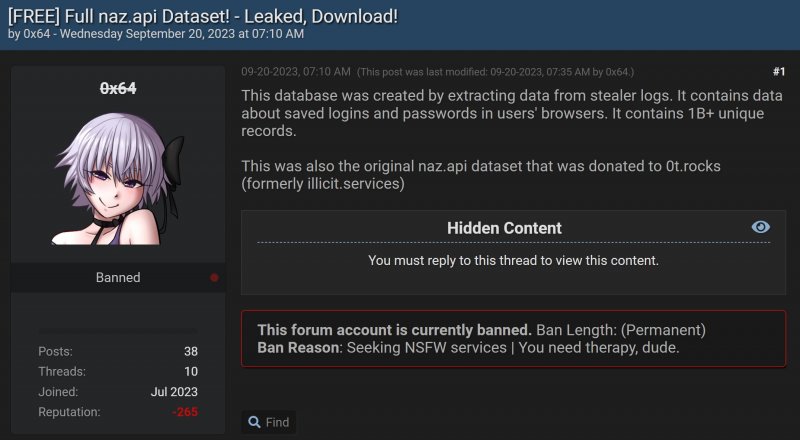

На одном из популярных хакерских форумов был обнаружен список для credential stuffing атак, содержащий около 1 млрд строк ворванных данных, включая 71 млн уникальных адресов электронной почты, сообщил ИБ-исследователь Трой Хант (Troy Hunt), который руководит сервисом оповещения об утечках Have I Been Pwned.

«Вот предыстория: на этой неделе со мной связалась известная технологическая компания, которая получила bug bounty отчет, основанный на списке учетных данных, опубликованном на популярном хак-форуме, — пишет Хант. — Хотя пост на форуме был написан почти четыре месяца назад, он не попадался мне на глаза и, естественно, не передавался в вышеупомянутую технологическую компанию. Они отнеслись к происходящему достаточно серьезно, чтобы принять соответствующие меры для своей (очень крупной) пользовательской базы, а у меня появилось достаточно оснований, чтобы копнуть глубже, чем в случае с обычным credential stuffing списком».

Пост про Naz.API на хакерском форуме

Расследование показало, что список, носящий имя Naz.API, имеет размер 104 ГБ и состоит из 319 файлов, содержащих адреса электронной почты и связанные с ними пароли, а также информацию о сайтах, на которых они использовались. Судя по всему, суммарно в Naz.API содержится более 1 млрд строк ворванных учетных данных.

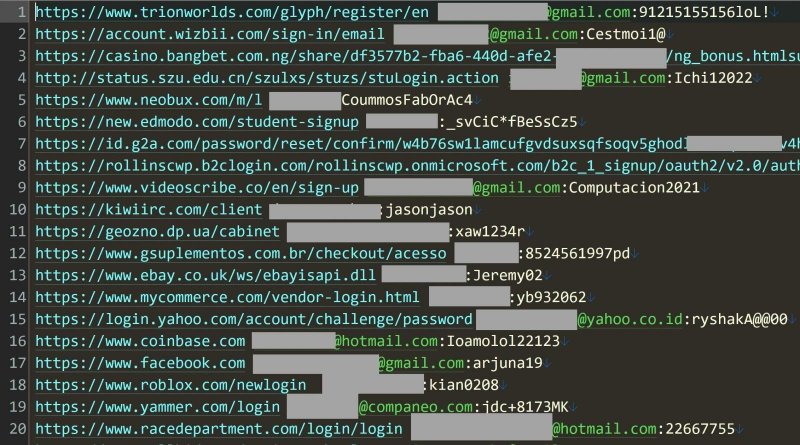

Хант обнаружил, что около трети email-адресов из списка Naz.API ранее не фигурировали в базе HIBP, то есть эти адреса не были частью ранее известных дампов и утечек данных. Эксперт полагает, что причина этого проста: данные в Naz.API основном взяты из логов стилеров. Также он отмечает, что часть информации была получена из OSINT-инструмента и поисковика по утечкам данных Illicit Services.

Проверяя достоверность данных Naz.API, Хант выяснил, что приведенные адреса электронной почты, как и аккаунты, с которыми они связаны, являются легитимными. Однако пароли в списке, скорее всего, содержатся старые. Так, несколько подписчиков HIBP подтвердили, что указанные пароли для их email-адресов использовались в прошлом. Сам Хант тоже нашел в списке один из своих старых паролей, который использовал в 2011 году.

Логи стилеров в Naz.API

«Этот массив данных состоит не только из логов стилеров, он также содержит классические пары логинов и паролей для credential stuffing'а. На самом деле, самый большой файл в коллекции именно такой — 312 млн строк адресов электронной почты и паролей», — пишет Хант.

Все данные из Naz.API были добавлены в базу Have I Been Pwned, чтобы люди могли найти проверить адреса электронной почты. Также информация была добавлена в сервис Pwned Passwords, чтобы пользователи могли проверить и свои пароли. Оба сервиса бесплатны.

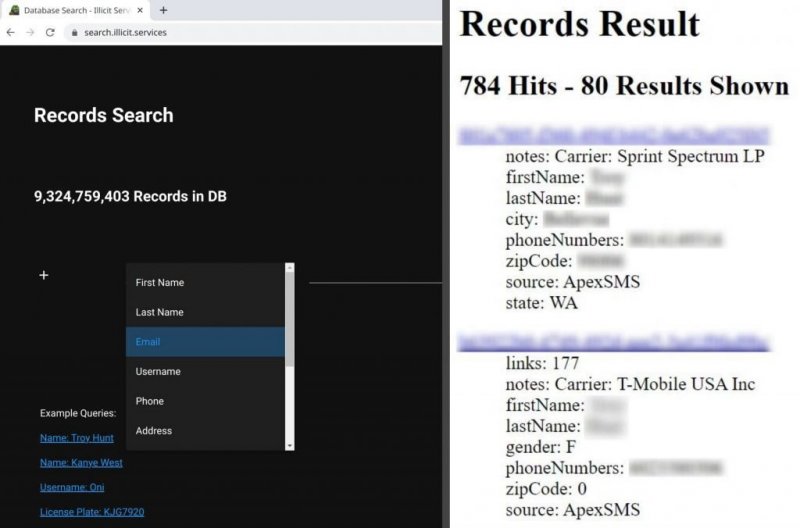

Издание Bleeping Computer отмечает, что Naz.API довольно давно циркулирует в узких кругах, но широкую известность этот набор данных получил после того, как был использован для создания вышеупомянутой OSINT-платформы Illicit Services.

Этот сервис позволял посетителям искать в своей БД украденную информацию, включая имена, номера телефонов, адреса электронной почты и другие личные данные. Он использовал данные из различных источников, но одним из крупнейших источников был именно Naz.API, который тогда распространялся в частном порядке среди небольшой группы людей.

Illicit Services

Хотя в своем блоге Хант отмечает, что Illicit Services закрылся, это не совсем так. Сервис действительно был закрыт в июле 2023 года из-за опасений, что его используют для доксинга и атак на подмену SIM-карт. Однако в сентябре прошлого года он заработал снова.

Комментарии (0)