Троян VajraSpy обнаружен в 12 приложениях, шесть из которых были доступны в Google Play - «Новости»

- 10:30, 05-фев-2024

- Изображения / Новости / Текст / Преимущества стилей / Отступы и поля / Типы носителей / Заработок

- Онисим

- 0

Специалисты ESET обнаружили троян удаленного доступа VajraSpy в 12 приложениях для Android. Шесть из них были доступны в магазине Google Play с 1 апреля 2021 года по 10 сентября 2023 года.

Хотя сейчас эти приложения удалены из Google Play, они по-прежнему доступны в сторонних магазинах и в основном маскируются под различные мессенджеры и приложения для чтения новостей.

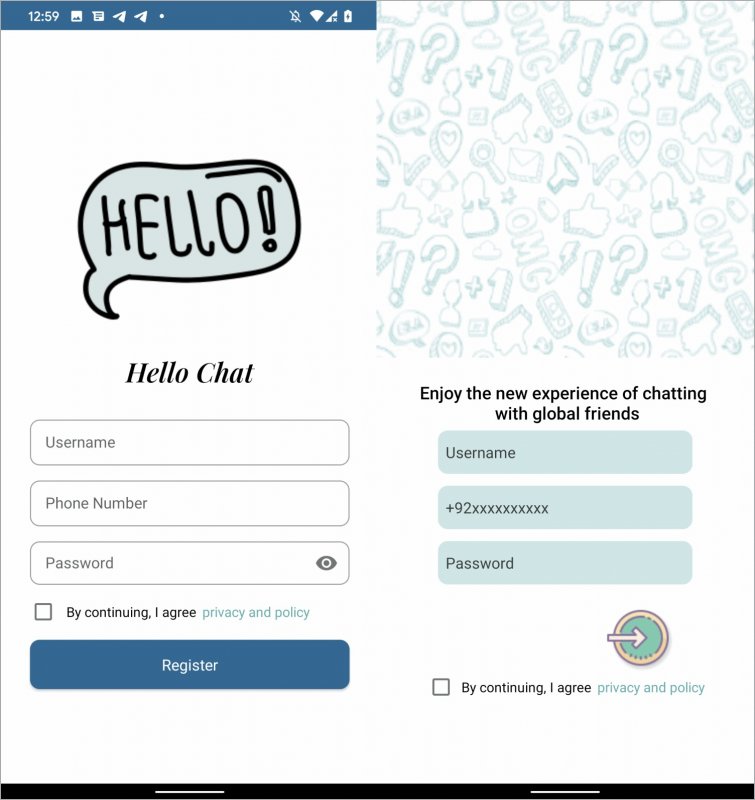

Один из фальшивых мессенджеров

После установки на устройство жертвы VajraSpy похищает личные данные пользователя, включая контакты и сообщения (в зависимости от полученных разрешений), а также может записывать телефонные разговоры.

Исследователи сообщают, что операторами этой кампании являются хакеры из APT-группировки Patchwork, которая активна с конца 2015 года, в основном атакуя пользователей в Пакистане. В 2022 году эта хак-группа раскрыла детали одной из своих кампаний, когда случайно заразила собственную инфраструктуру RAT Ragnatela, который использовала в то время. Эта оплошность позволила аналитикам Malwarebytes собрать информацию о деятельности Patchwork.

Стоит отметить, что связь между VajraSpy и Patchwork впервые была установлена компанией QiAnXin в 2022 году, которая отслеживает хакеров под идентификатором APT-Q-43.

Как теперь рассказывают специалисты ESET, в Google Play проникли шесть вредоносных приложений, которые успели загрузить около 1400 раз. Так, в официальном магазине были доступны следующие приложения:

- Rafaqat رفاقت (новости);

- Privee Talk (мессенджер);

- MeetMe (мессенджер);

- Let's Chat (мессенджер);

- Quick Chat (мессенджер);

- Chit Chat (мессенджер).

Все приложения VajraSpy, доступные за пределами Google Play, так же представляют собой фальшивые мессенджеры:

- Hello Chat;

- YohooTalk;

- TikTalk;

- Nidus;

- GlowChat;

- Wave Chat.

Анализ телеметрии, проведенный ESET, показывает, что большинство жертв VajraSpy находятся в Пакистане и Индии. Исследователи полагают, что их обманом вынудили установить фальшивые мессенджеры на свои устройства, используя для этого романтический скам.

Как уже отмечалось выше, VajraSpy поддерживает различные шпионские функции, в основном связанные с кражей данных:

- сбор и передача личных данных с зараженного устройства, включая контакты, журналы вызовов и SMS-сообщения;

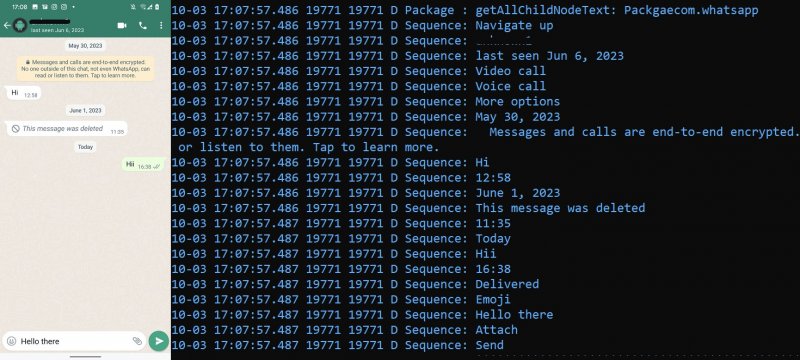

- перехват и извлечение сообщений из популярных мессенджеров, включая WhatsApp и Signal;

- запись телефонных разговоров для подслушивания личных бесед;

- активация камеры устройства для создания фото;

- перехват уведомлений различных приложений в режиме реального времени;

- поиск и кража документов, изображений, аудио и других типов файлов.

VajraSpy извлекает данные из WhatsApp

Аналитики отмечают, что главный козырь VajraSpy — это его модульный характер и возможность адаптации, а масштабы его шпионских возможностей определяются уровнем разрешений, которые вредонос в итоге получает на зараженном устройстве.

Комментарии (0)