«Умными ссылками» LinkedIn злоупотребляют фишеры - «Новости»

- 10:30, 16-окт-2023

- Отступы и поля / Преимущества стилей / Новости / Изображения / Ссылки / Текст / Формы / Дизайны сайтов / Видео уроки

- Платон

- 0

Хакеры используют LinkedIn Smart Links в фишинговых атаках, чтобы обойти email-защиту и избежать обнаружения. Конечной целью недавней фишинговой кампании были учетные данные от аккаунтов Microsoft.

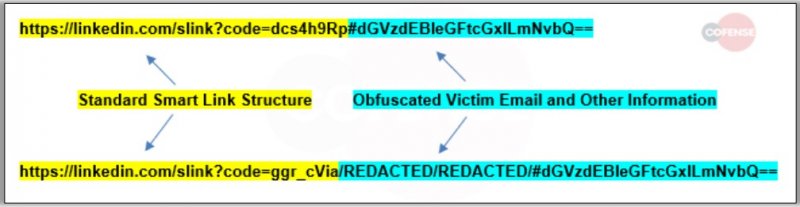

«Умные ссылки» (Smart Links) являются частью сервиса LinkedIn Sales Navigator и используются в маркетинговых целях, позволяя бизнес-аккаунтам отправлять контент по электронной почте, используя специальные ссылки, помогающие определить, кто и как с ним взаимодействовал. Кроме того, Smart Links используют домен LinkedIn, пропуская через него трафик, то есть создается впечатление, что ссылки исходят из надежного источника, и они успешно обходят почтовую защиту.

Как предупреждают эксперты компании Cofense, хакеры злоупотребляют этой функциональностью LinkedIn в фишинговых атаках. Более того, недавно исследователи выявили всплеск злоупотреблений LinkedIn Smart Links: более 800 писем различной тематики приводили пользователей на фишинговые страницы.

По данным экспертов, атаки происходили в период с июля по август 2023 года с использованием 80 уникальных «умных ссылок», которые исходили от недавно созданных или взломанных бизнес-аккаунтов LinkedIn.

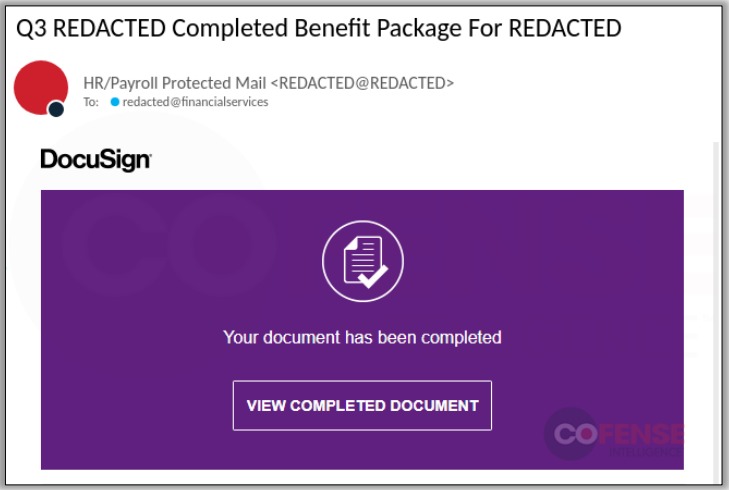

Фишинговое письмо

Больше других от этой кампании пострадали компании, работающие в сферах финансов, производства, энергетики, строительства и здравоохранения. При этом отмечается, что целью хакеров был сбор как можно большего количества учетных данных в целом.

В отправленных жертвам электронных письмах использовались темы, связанные с платежами, набором персонала, документами, уведомлениями безопасности и так далее, а встроенная в послания ссылка или кнопка запускала серию перенаправлений с использованием LinkedIn Smart Links.

Структура вредоносных Smart Links

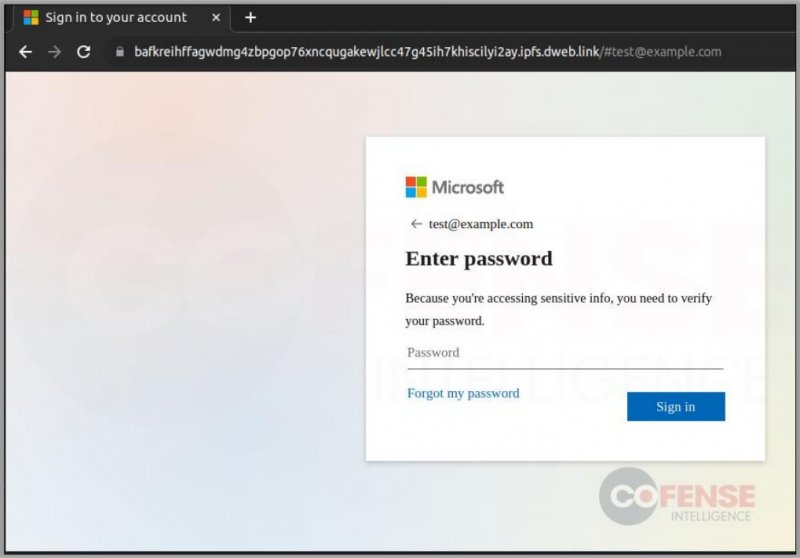

Чтобы добавить происходящему видимой легитимности и создать у жертвы ложное ощущение надежности от фишинговой страницы входа в аккаунт Microsoft, «умные ссылки» содержали адрес электронной почты цели. В итоге фишинговая страница автоматически подставляла этот email в форму входа, ожидая, что жертва введет только пароль.

Фишинговая страница входа

Исследователи отмечают, что в этот раз фишинговые страницы имели стандартный вид для входа в аккаунт Microsoft, а не индивидуальный дизайн, специфичный для конкретной компании. Хотя это расширяло список возможных целей хакеров, это также могло насторожить людей, которые привыкли к уникальным порталам своих работодателей.

Комментарии (0)