Через Hugging Face распространялась малварь для Android - «Новости»

- 14:30, 02-фев-2026

- Отступы и поля / Заработок / Преимущества стилей / Текст / Списки / Изображения / Формы / Самоучитель CSS / Новости

- Lee

- 0

Эксперты компании Bitdefender обнаружили масштабную кампанию по распространению Android-малвари через платформу Hugging Face. Злоумышленники используют сервис как хранилище для тысяч вредоносных APK, которые воруют у пользователей учетные данные от финансовых сервисов и платежных систем.

Hugging Face — популярная площадка для хостинга ИИ-моделей, NLP и машинного обучения. Платформе доверяют, поэтому она редко попадает в черные списки защитных решений. Ранее злоумышленники уже злоупотребляли Hugging Face, размещая там вредоносные ИИ-модели. Теперь же платформу используют для доставки мобильной малвари.

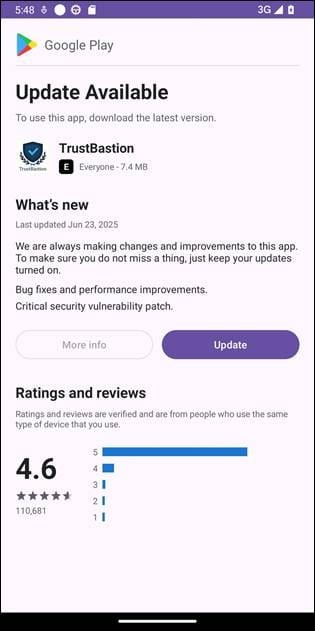

Атаки начинаются с того, что жертву обманом вынуждают установить приложение TrustBastion, которое выдает себя за антивирус и показывает пугающую «рекламу» о том, что устройство якобы заражено.

Сразу после установки TrustBastion отображает фальшивое уведомление о необходимости обновления, причем интерфейс сообщения имитирует Google Play. Вместо прямой загрузки вредоноса дроппер обращается к серверу, связанному с доменом trustbastion[.]com. Сервер инициирует редирект в Hugging Face, где хранится вредоносный APK. В результате финальный пейлоад загружается из инфраструктуры Hugging Face, через ее CDN.

При этом ради уклонения от обнаружения новый вариант пейлоада генерируется каждые 15 минут. По данным исследователей, на момент проведения расследования репозиторию атакующих было 29 дней, и в нем накопилось больше 6000 коммитов.

Основной пейлоад этой кампании не имеет названия и представляет собой RAT, который агрессивно эксплуатирует Android Accessibility Services. Малварь запрашивает эти права под предлогом улучшения безопасности устройства.

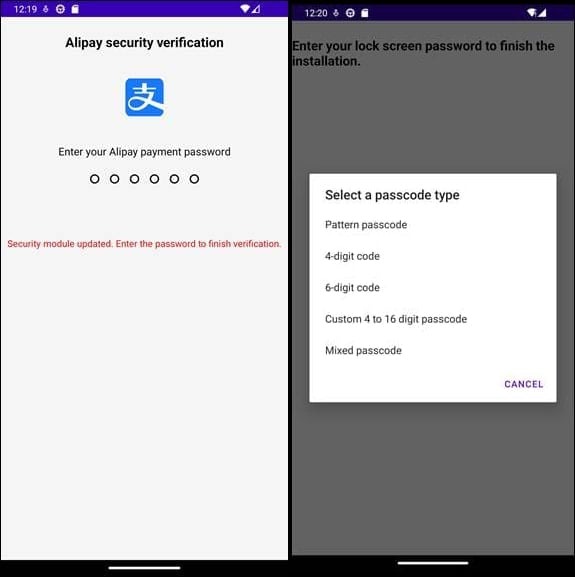

Получив доступ к Accessibility Services, вредонос получает возможность накладывать фальшивые экраны поверх интерфейса приложений, делать скриншоты, имитировать свайпы, блокировать попытки удаления и так далее.

Аналитики сообщают, что малварь следит за действиями пользователя и отправляет скриншоты своим операторам. Кроме того, вредонос пытается узнать код разблокировки экрана и показывает жертвам поддельные формы для входа, имитирующие интерфейсы Alipay и WeChat, чтобы похитить учетные данные.

Малварь постоянно поддерживает связь со своим управляющим сервером, который принимает украденные данные, передает команды, обновляет конфигурацию и подгружает фальшивый контент, чтобы TrustBastion выглядел легитимно в глазах пользователя.

Специалисты Bitdefender уведомили Hugging Face об активности атакующих, и в настоящее время платформа уже удалила вредоносные датасеты.

Комментарии (0)