Новая версия Android-трояна DeliveryRAT может использоваться для DDoS-атак - «Новости»

- 14:30, 04-ноя-2025

- Вёрстка / Изображения / Новости / Преимущества стилей / Отступы и поля / Формы / Типы носителей / Самоучитель CSS / Добавления стилей

- Oldridge

- 0

Специалисты F6 изучили обновленную версию DeliveryRAT. Троян маскируется под популярные приложения для доставки еды, маркетплейсы, банковские сервисы и трекинг посылок. Новая версия получила ряд новых функций, включая выполнение DDoS-атак и запуск различных визуальных активностей для кражи дополнительных данных.

Обновленная версия DeliveryRAT, появившаяся во второй половине 2025 года, получила три ключевых дополнения к базовой функциональности.

Первое — модуль для проведения DDoS-атак. Троян получает с командного сервера целевой URL, количество и параметры запросов, после чего зараженное устройство атакует цель. После завершения атаки малварь отчитывается операторам о количестве успешных и провальных запросов. Это превращает DeliveryRAT из стилера в инструмент для DDoS-атак.

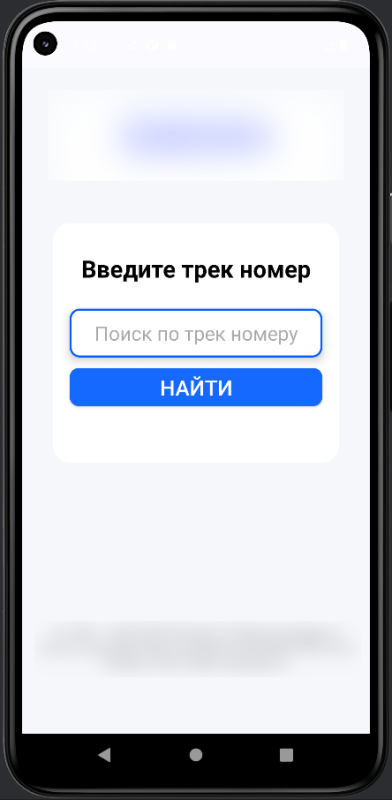

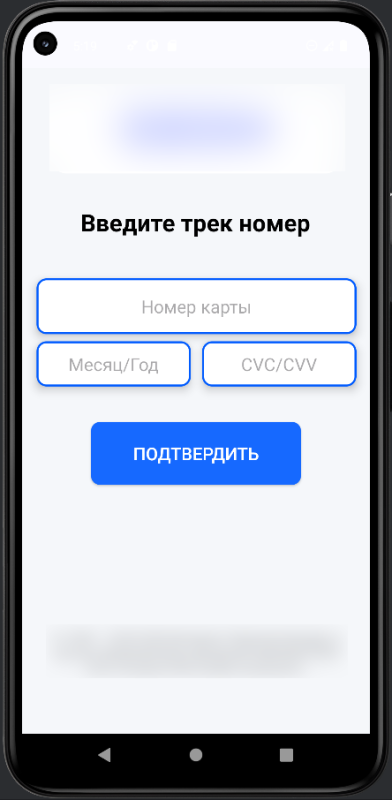

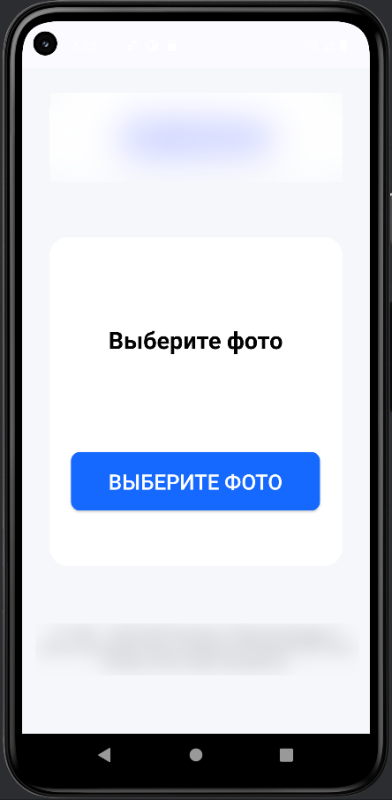

Второе — система динамических активностей. Операторы вредоноса могут удаленно запускать на устройстве жертвы пять типов интерфейсов: форму ввода данных банковской карты (Card), кастомные формы для произвольной информации (Custom), загрузку фотографий (Photo), отображение QR-кода (QR) и просто текстовое сообщение (Text). Все эти окна выглядят как часть интерфейса приложения, но собирают данные для атакующих.

Активность QR-кода оснащается двумя модерируемыми полями: текстовое поле, которое по умолчанию содержит значение «Введите трек номер» и путь к изображению QR-кода. Также она содержит кнопку подтвердить, после нажатия которой будет запущена активность с анимацией загрузки. Точное назначение этого модуля исследователи не объясняют, но можно предположить, что он используется для дополнительных схем социальной инженерии.

Третье — массовая рассылка SMS по всем контактам жертвы. Троян собирает список контактов, передает на сервер атакующих, а затем по команде может разослать вредоносное сообщение всем уникальным номерам из списка.

Первая версия DeliveryRAT уже умела перехватывать SMS и push-уведомления (с последующим их сокрытием от пользователя), выполнять произвольные USSD-запросы, отправлять SMS, скрывать или показывать иконку приложения. Все эти возможности сохранились и сейчас.

Троян работает через WebSocket-соединение с командным сервером для получения команд в режиме реального времени и HTTP-запросы для извлечения украденных данных. Малварь закрепляется в системе через обработчик события загрузки (BootReceiver) и создает периодические задачи для поддержания связи со своей управляющей инфраструктурой.

Исследователи обнаружили образцы малвари, маскирующиеся под Delivery Club, Ozon, Сбербанк Онлайн, почтовые трекеры, сервисы поиска специалистов и попутчиков, площадки объявлений, билетные сервисы. Также были найдены образцы, имитирующие государственные сервисы и даже модифицированный Telegram с функцией анонимности (Oniongram).

В некоторых случаях злоумышленники использовали приложение-загрузчик (com.harry.loader), которое показывало жертвам фейковое окно обновления и устанавливало DeliveryRAT из собственных ресурсов.

Исследователи отмечают, что троян находится в активной разработке — операторы расширяют его возможности от простой кражи данных до участия в DDoS-атаках, что позволяет использовать малварь не только для финансовой выгоды, но и для проведения массовых атак.

Комментарии (0)