В macOS исправлена уязвимость, позволявшая обойти Gatekeeper - «Новости»

- 10:30, 26-дек-2021

- Преимущества стилей / Новости / Изображения / Вёрстка / Текст

- Сидор

- 0

Apple устранила уязвимость macOS, которую могли использовать неподписанные и ненотаризованные приложения на основе скриптов. Баг позволял обойти все защитные механизмы ОС, даже в полностью пропатченных системах последних версий.

Уязвимость, получившую идентификатор CVE-2021-30853, обнаружил специалист компании Box Offensive Гордон Лонг. Издание Bleeping Computer рассказывает, что эксперт заметил, что специально созданные приложения на основе скриптов, загруженные из внешних источников, запускаются без отображения каких-либо предупреждений, даже если приложения автоматически помещаются в карантин.

«Специально созданная» часть требует создания скрипта, начинающегося с шебанга (последовательность символов #!), при этом остальная часть строки должна оставаться пустой. В результате скрипт будет запущен без указания интерпретатора шелл-команд. В итоге это приведет к обходу Gatekeeper, поскольку демон syspolicyd, который обычно автоматически вызывается AppleSystemPolicy для выполнения проверок безопасности (подписание и нотаризация), более не срабатывает при запуске скрипта без указания интерпретатора.

«Демон syspolicyd будет выполнять различные проверки политик и в конечном итоге предотвратит выполнение ненадежных приложений, таких как неподписанные или ненотаризованные, — объясняет ИБ-эксперт Патрик Уордл. — Но что если AppleSystemPolicy решит, что демон syspolicyd запускать не нужно? Что ж, тогда процесс разрешен! А если это решение некорректно, то вы получаете прекрасный обход File Quarantine, Gatekeeper и нотаризации».

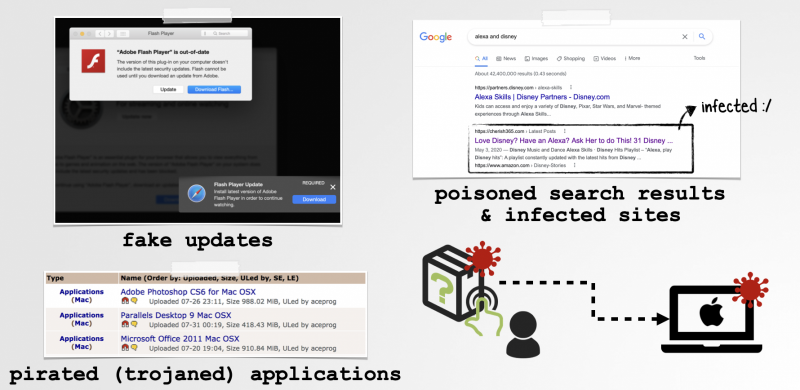

Уордл рассказывает, что злоумышленники могли воспользоваться этим багом и обманом заставить жертв открыть вредоносное приложение, которое можно, к примеру, замаскировать под безобидный PDF-документ.

Комментарии (0)