Краудсорсинговый DDoS: проект DDOSIA платит добровольцам за участие в атаках - «Новости»

- 10:30, 16-окт-2022

- Заработок / Новости / Преимущества стилей / Изображения / Вёрстка / Ссылки / Текст / Самоучитель CSS

- Лиана

- 0

Эксперты компании Radware обнаружили краудсорсинговый DDoS-проект DDOSIA, в рамках которого русскоязычная хак-группа платит добровольцам за участие в атаках на западные организации.

Исследователи отмечают, что DDoS-атак давно стали мощным оружием в руках хактивистов самых разных стран, ведь такие атаки легко организовать и осуществить, а ущерб, нанесенный перебоями в работе компаний и организаций, может вести как к финансовым потерям, так и более серьезным последствиям. Однако обычно добровольцы, участвующие в DDoS-атаках, не получают вознаграждений за свою «работу», поэтому обнаружение проекта DDOSIA событие довольно неординарное.

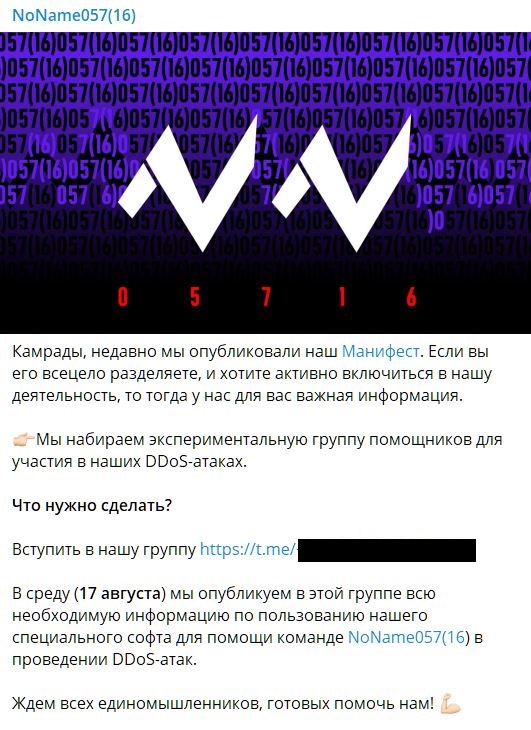

По данным Radware, проект был запущен в августе 2022 года группировкой NoName057(16), которая появилась в марте текущего года.

Впервые эта хак-группа упоминается в сентябрьском отчете компании Avast, где описывался модуль для DDoS-атак, загружаемый трояном удаленного доступа Bobik (эта малварь известна с 2020 году и распространяется стилером RedLine). Эксперты Avast наблюдали за NoName057(16) три месяца, с июня по сентябрь текущего года, и пришли к выводу, что группировка проводит DDoS-атаки против украинских организаций, хотя успешными являются только около 40% из них.

Как теперь рассказывают аналитики Radware, сравнительно недавно группировка запустила в Telegram проект DDOSIA, где операторы разместили ссылку на GitHub c инструкциями для потенциальных «волонтеров». На сегодняшний день основной Telegram-канал группировки насчитывает более 13 000 подписчиков.

Инструкции на GitHub

По словам исследователей, порой DDOSIA атакуют те же цели, которые устанавливает пророссийская хак-группа KillNet. В частности, они принимали участие в недавней масштабной DDoS-атаке на крупные аэропорты в США.

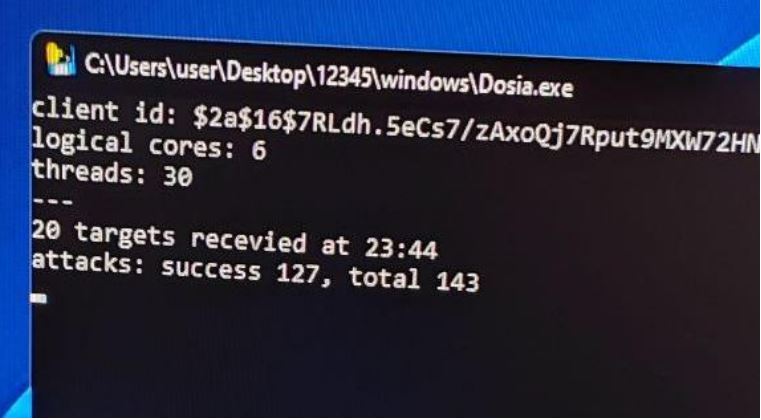

Добровольцы DDOSIA регистрируются через Telegram, чтобы получить ZIP-архив с малварью (dosia.exe), которая содержит уникальный ID для каждого пользователя. Самой интересной особенностью этого проекта являет тот факт, что участники могут связать свой ID с криптовалютным кошельком и получать деньги за участие в DDoS-атаках. Причем оплата пропорциональна мощностям, которые предоставляет конкретный участник.

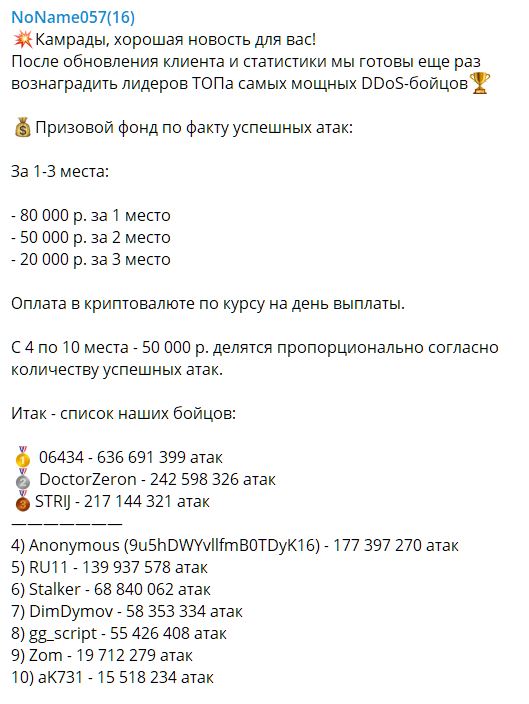

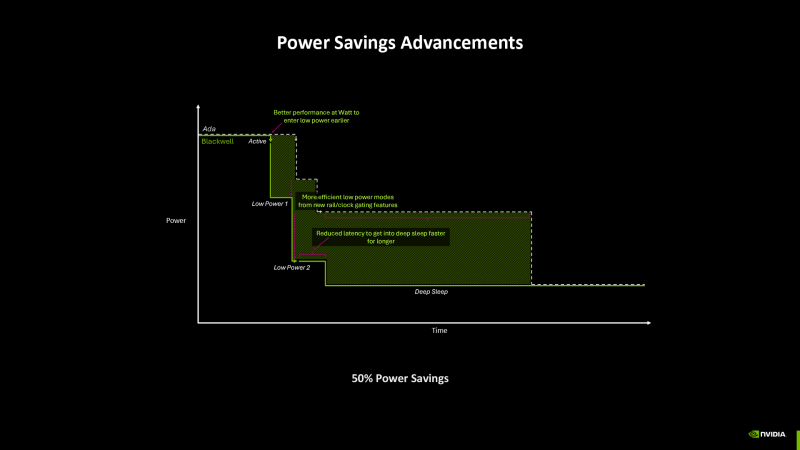

Распределение "призов"

Лучшие участники каждой волны атак получают: за первое место — 80 000 рублей (примерно 1255 долларов США), за второе место — 50 000 рублей (примерно 785 долларов США), а за третье место — 20 000 рублей (примерно 315 долларов США). К тому же во время атак на американские аэропорты операторы DDOSIA объявили, что распределят дополнительные выплаты среди Топ-10 участников.

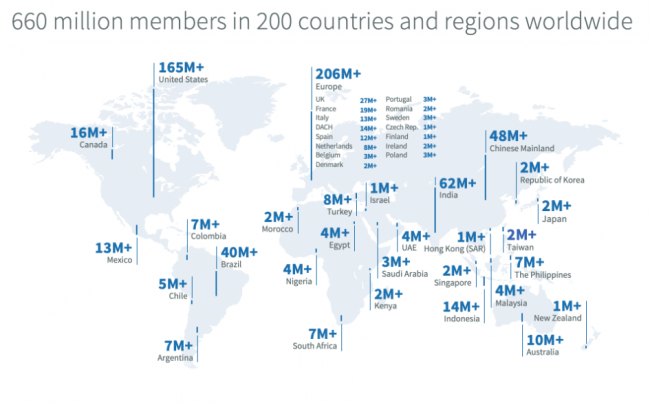

Эксперты резюмируют, что в настоящее время DDOSIA насчитывает около 400 участников и остается полузакрытой группой, доступной только по приглашениям, которая регулярно атакует более чем 60 военных и образовательных организаций.

При этом в Radware выражают обеспокоенность тем, что финансовый стимул позволит NoName057(16) привлечь к DDoS-атакам массу добровольцев, и может задать тренд для других DDoS-группировок.

UPD.

После выхода этой публикации, в Telegram-канале NoName057(16) появилось сообщение, в котором участники группировки подчеркивают, что не сотрудничают с KillNet.

«Мы работаем независимо и не имеем никакого отношения к хак-группе KillNet. Свои цели для DDoS-атак мы выбираем сами», — заявляют хакеры.

Комментарии (0)