Эксперт перехватил трафик windows.com с помощью битсквоттинга - «Новости»

- 00:00, 10-мар-2021

- Новости / Отступы и поля / Преимущества стилей / Изображения / Самоучитель CSS / Текст / Заработок / Таблицы

- Эдуард

- 0

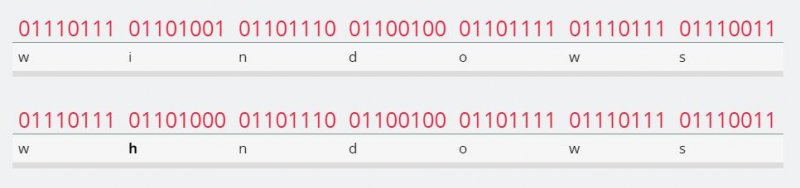

Независимый ИБ-специалист, известный как Рэми (Remy), обнаружил, что домены Microsoft не защищены от битсквоттинга. Эксперт проводил свои эксперименты на примере домена windows.com, который может превратиться, например, в windnws.com или windo7s.com в случае переворота битов.

Термином битсквоттинг (англ. Bitsquatting) обозначают разновидность киберсквоттинга, которая предлагает использовать различные вариации легитимных доменов (обычно отличающиеся от оригинала на 1 бит).

Использование битсквоттинговых доменов обычно происходит автоматически, когда с компьютера, на котором произошел переворот битов, делается DNS-запрос.

Фундамент этого исследования строится на том факте, что вся информация, по сути, состоит из нулей и единиц, и то же самое касается доменов. Как известно, биты могут переворачиваться (0 превращается в 1 или наоборот), реагируя космическое излучение, колебания мощности, температуры и так далее. Причем в исследовании 2010 года уже выясняли, что на компьютере с 4 Гб оперативной памяти есть 96% шанс переворота битов в течение трех дней.

«Теперь предположим, что компьютер слишком сильно нагревается, произошла солнечная вспышка или космический луч (совершенно реальная штука) перевернул биты на компьютере, — пишет Рэми. — О нет! Теперь в памяти хранится значение whndows.com, а не windows.com! Что же произойдет, когда придет время установить соединение с этим доменом? Домен не соответствует IP-адресу».

В итоге Рэми составил список доменов, которые могут образоваться из-за перевернутых битов. Он обнаружил 32 действительных доменных имен, 14 из которых не были зарегистрированы и оказались доступны для захвата.

«Это весьма странный случай, поскольку обычно компании, подобные Microsoft, выкупают такие домены, чтобы предотвратить их использование фишерами. Поэтому я купил их. Все. Примерно за 126 долларов», — рассказывает исследователь.

Купленные Рэми домены:

windnws.com

windo7s.com

windkws.com

windmws.com

winlows.com

windgws.com

wildows.com

wintows.com

wijdows.com

wiodows.com

wifdows.com

whndows.com

wkndows.com

wmndows.com

Возможно, эта проблема может показаться чисто теоретической, однако ИБ-эксперты не раз сообщали об успешном практическом применении таких атак. К примеру, на Black Hat 2011 был представлен доклад под названием «Bit-squatting DNS Hijacking without Exploitation», в котором исследователь рассказывал о том, как он захватил 31 вариант для восьми легитимных доменов нескольких организаций. И в среднем он насчитал 3434 ежедневных DNS-запроса к этим доменам.

Теперь Рэми проделал то же самое для windows.com. В дополнение к трафику, предназначенному для windows.com, исследователь смог перехватить UDP-трафик, предназначенный time.windows.com, а также TCP-трафик, адресованный различным службам Microsoft, включая Windows Push Notification Services (WNS) и SkyDrive (бывшее название OneDrive).

«Неудивительно, что служба NTP, которая работает на всех Windows-компьютерах в мире с конфигурацией по умолчанию, использующей time.windows.com, генерирует наибольший трафик для перевернутых битов, — пишет Рэми. — Но все равно у меня было много и другого трафика».

Исследователь пишет, что сама возможность битсквоттинга – это очень тревожный знак, потому что таким образом злоумышленники могут создать множество проблем для безопасности приложений.

Помимо трафика, возникающего из-за перевернутых битов, Рэми обнаружил, что немалое количество запросов, похоже, исходит от пользователей, неправильно вводящих доменные имена. Однако понять, какой именно процент запросов происходит от опечаток, не представляется возможным:

«К сожалению, из-за природы битсквоттинга нет никакого способа проверить, что это не орфографические ошибки. Единственная информация, доступная для исследования — та, что отправляется вместе с запросом (например, заголовок реферера и другие заголовки)».

Защищаться от битсквоттинговых атак эксперт предлагает несколькими способами. К примеру, компании могут регистрировать домены, которые могут использоваться для битсквоттинга. Чаще всего так и происходит, например, time.apple.com защищен от подобных атак, в отличие от time.windows.com. Также Рэми упоминает ECC-память, которая может помочь защитить компьютеры и мобильные девайсы от проблемы переворота битов.

Представители Microsoft сообщили СМИ, что им «известны общеотраслевые методы социальной инженерии, которые могут использоваться для направления клиентов на вредоносные сайты» и посоветовали пользователям «проявлять осторожность при переходе по ссылкам, открытии неизвестных файлов или принятии передачи файлов».

Комментарии (0)