Для управления малварью ToxicEye используется Telegram - «Новости»

- 00:00, 26-апр-2021

- Новости / Изображения / Видео уроки / Заработок / Текст

- Савва

- 0

Команда исследователей Check Point обнаружила, что мессенджер Telegram используется в качестве управляющего сервера для трояна удаленного доступа (RAT) ToxicEye. Даже когда Telegram не установлен или не используется, хакерам удается удаленно передавать команды малвари и совершать операции через приложение. За последние три месяца исследователи отследили более 130 таких кибератак.

Операторы ToxicEye распространяют свою малварь, маскируя ее под почтовые вложения. Получив доступ к системе жертвы и ее данным, они также получают возможность устанавливать на устройство другую малварь.

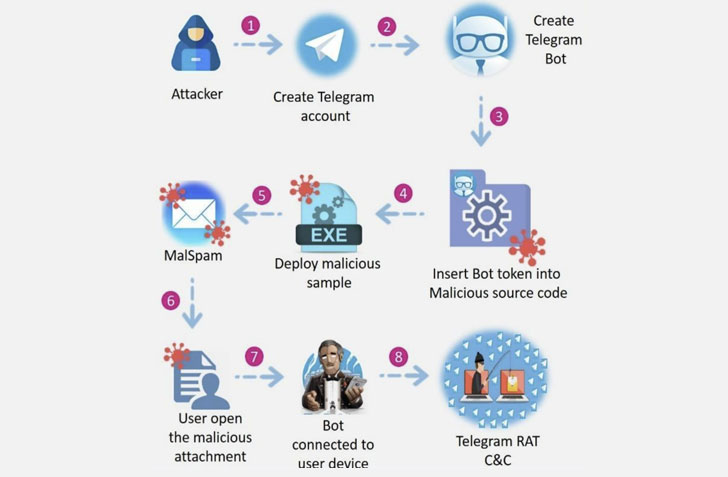

Как правило, атака происходит следующим образом.

- Злоумышленник начинает с создания учетной записи и специального бота в Telegram.

- Токен бота связывается с выбранной малварью.

- Затем вредонос распространяется через спам-рассылки в виде вложения. Например, один из таких фалов, который идентифицировали эксперты, назывался «PayPal Checker by saint.exe».

- Далее потенциальная жертва открывает вредоносное вложение, и оно подключается к Telegram. Любое устройство, зараженное ToxicEye, может быть атаковано посредством Telegram-бота, который связывает пользователя с C&C-сервером злоумышленников.

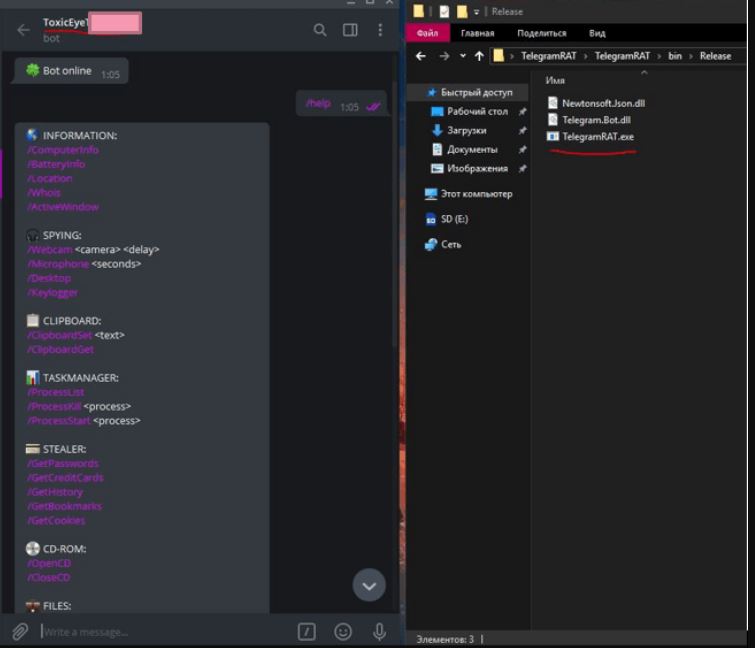

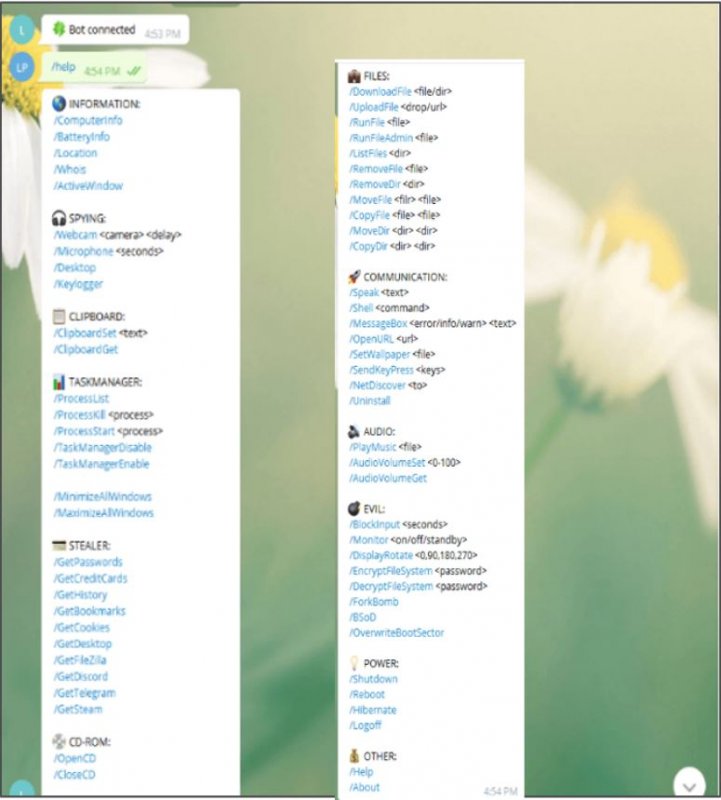

- Хакер получает возможность: управлять файлами, в том числе и удалять их, похищать данные (например, из буфера обмена, пароли, информацию о компьютере, историю браузера и coockie), записывать аудио и видео, а также зашифровывать файлы и устанавливать вымогательское ПО.

Схема атаки

Исследователи отмечают, что использование Telegram – это весьма умный шаг, та как ведь Telegram — это легитимный и простой в использовании сервис, который обычно не блокируется корпоративными антивирусными решениями. Также это позволяет преступникам оставаться анонимными, ведь для регистрации им требуется только номер мобильного телефона.

«Мы настоятельно призываем организации и пользователей Telegram быть в курсе последних новостей о фишинговых атаках и относиться с большим подозрением к письмам, в тему которых встроено имя пользователя или организации, — комментирует Идан Шараби, менеджер группы исследований и разработок Check Point Software Technologies. — Учитывая, что Telegram можно использовать для распространения вредоносных файлов или как канал управления для вредоносного ПО, мы ожидаем, что в будущем злоумышленники продолжат разрабатывать инструменты, использующие эту платформу».

Комментарии (0)