Китайская хак-группа Aoqin Dragon незаметно атаковала компании с 2013 года - «Новости»

- 10:30, 12-июн-2022

- Новости / Преимущества стилей / Заработок / Самоучитель CSS / Вёрстка / Отступы и поля

- Parson

- 0

Специалисты Sentinel Labs обнаружили хакерскую группу Aoqin Dragon, которая занимается кибершпионажем, атакуя правительственные, образовательные и телекоммуникационные организации в Сингапуре, Гонконге, Вьетнаме, Камбодже и Австралии. Аналитикам удалость связать хакеров с вредоносной активностью, датированной еще 2013 годом.

Aoqin Dragon удалось оставаться практически незамеченной на протяжении десяти лет, и только часть активности хакеров попадала в старые отчеты ИБ-компаний. Эксперты пишут, что группа добилась такой скрытности, постоянно совершенствуя свои методы и меняя тактики. И теперь, после публикации отчета Sentinel Labs, это вероятно, произойдет снова.

По данным исследователей, за это время Aoqin Dragon использовала три различные тактики для заражения систем своих целей. Самая старая тактика, применявшаяся в период с 2012 по 2015 год, эксплуатировала документы Microsoft Office и известные уязвимости, включая CVE-2012-0158 и CVE-2010-3333.

Такие атаки были замечены специалистами FireEye в 2014 году, при изучении направленной фишинговой кампании китайской хак-группы Naikon APT, нацеленной на правительственные учреждения Азиатско-Тихоокеанского региона и аналитический центр в США.

Вторая тактика: маскировка вредоносных исполняемых файлов под фальшивыми антивирусными иконками, чтобы обманом вынудить пользователя запустить и активировать дроппер малвари.

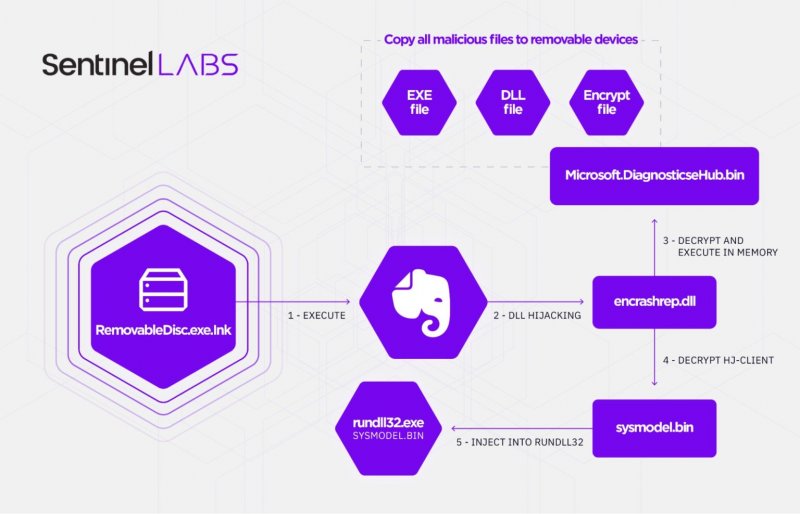

Третья тактика, которую Aoqin Dragon применяет с 2018 года по настоящее время, эксплуатирует ярлыки съемных дисков, при нажатии на которые происходит DLL hijacking и загружается зашифрованная полезная нагрузка бэкдора. Эта малварь работает под названием Evernote Tray Application и запускается при запуске системы. Если загрузчик обнаруживает доступные съемные устройства, он копирует полезную нагрузку и на них, чтобы добиться заражения других устройств в целевой сети.

Sentinel Labs выявила два разных бэкдора, используемых этой хак-группой: Mongall и модифицированную версию Heyoka. Оба представляют собой DLL, которые внедряются в память, расшифровываются, а затем выполняются.

Mongall находится в разработке как минимум с 2013 года, а последние версии отличаются обновленным протоколом шифрования и враппером Themida, предназначенным для защиты от реверс инжиниринга. Основная цель этого вредоноса: составление профиля зараженного хоста и отправка собранных данных на управляющий сервер по зашифрованному каналу. Хотя Mongall также может выполнять действия с файлами и запускать шеллы.

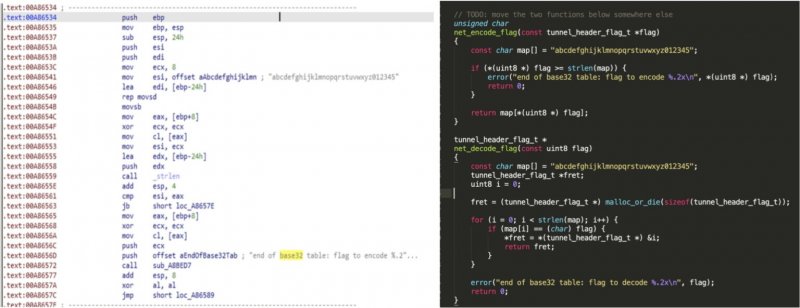

Второй бэкдор, Heyoka, представляет собой опенсорсный инструмент для извлечения данных, который использует поддельные DNS-запросы для создания двунаправленного коммуникационного туннеля. Этот инструмент применяется хакерами для копирования файлов со скомпрометированных устройств, чтобы защитникам было сложнее обнаружить кражу данных.

При этом разработчики Aoqin Dragon модифицировали Heyoka, превратив его в бэкдор с поддержкой следующих команд:

- открыть шелл;

- получить информацию о диске хоста;

- поиск файла;

- создать файл;

- создать процесс;

- получить всю информацию о процессах на хосте;

- ликвидировать процесс;

- создать папку;

- удалить файл или папку.

«Основываясь на нашем анализе, жертвах, инфраструктуре и структуре вредоносного ПО Aoqin Dragon, мы вполне уверенно оцениваем эту угрозу как небольшую хак-группу, говорящую на китайском языке, которая может быть связана с APT Naikon и UNC94», — заключают исследователи Sentinel Labs.

Комментарии (0)