Опубликован эксплоит для RCE-уязвимости в Zoho ManageEngine - «Новости»

- 10:30, 23-янв-2023

- Новости / Блог для вебмастеров / Самоучитель CSS / Изображения / Вёрстка / Таблицы / Добавления стилей / Отступы и поля / Заработок / Интернет и связь

- Ferguson

- 0

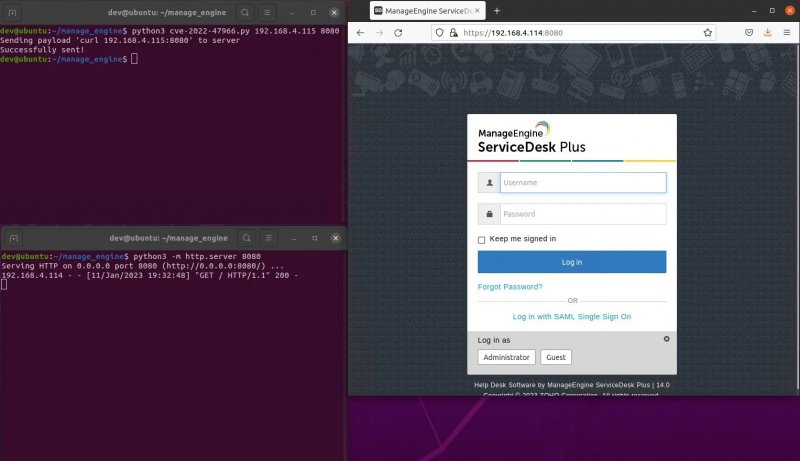

Исследователи выпустили PoC-эксплоит для RCE-уязвимости в нескольких продуктах Zoho ManageEngine. Проблема, допускающая удаленное выполнение произвольного кода без аутентификации (CVE-2022-47966), связана с использованием устаревшей и уязвимой версии библиотеки Apache Santuario.

Эта проблема позволяет неаутентифицированным атакующим выполнять произвольный код в экземплярах ManageEngine, если система единого входа (SSO) на основе SAML включена или была включена хотя бы один раз перед атакой.

Проблема представляет опасность для почти всех продуктов ManageEngine, однако разработчики уже выпустили несколько «волн» патчей, начиная с 27 октября 2022 года, обновляя зависимости до безопасной версии. Уязвимые перед CVE-2022-47966 продукты перечислены в таблице в конце этой публикации.

На прошлой неделе эксперты из компании Horizon3 предупреждали, что со дня на день выпустят PoC-эксплоит для этого опасного бага, и теперь сдержали свое слово. Вчера компания обнародовала PoC-эксплоит и технический анализ уязвимости.

«Уязвимость позволяет злоумышленнику добиться удаленного выполнения кода, отправив HTTP POST-запрос, содержащий вредоносный ответ SAML, — пишут исследователи. — Наш PoC-эксплоит злоупотребляет уязвимостью для удаленного и неаутентифицированного выполнения кода и запуска команд с помощью Java Runtime.exec».

Сообщается, что эксплоит был протестирован на ServiceDesk Plus и Endpoint Central, и эксперты ожидают, что «PoC будет работать без изменений во многих продуктах ManageEngine, которые делят кодовую базу с ServiceDesk Plus или EndpointCentral».

Ранее аналитики Horizon3 уже предупреждали о том, что релиз эксплоита может повлечь за собой волну атак на CVE-2022-47966, поскольку «уязвимость легко использовать, и злоумышленники могут использовать стратегию spray and pray».

Хуже того, компания обнаружила в интернете тысячи непропатченных серверов ServiceDesk Plus и Endpoint Central, хотя отмечалось, что только около 10% всех обнаруженных устройств уязвимы перед CVE-2022-47966, поскольку на них включен SAML.

И хотя пока сообщений об атаках с использованием этой уязвимости не было, эксперты уверены, что злоумышленники, скорее всего, быстро начнут разрабатывать собственные эксплоиты на основе PoC Horizon3.

| Название продукта | Затронутые версии | Исправленные версии | Дата выпуска |

| Access Manager Plus* | 4307 и ниже | 4308 | 7/11/2022 |

| Active Directory 360** | 4309 и ниже | 4310 | 28/10/2022 |

| ADAudit Plus** | 7080 и ниже | 7081 | 28/10/2022 |

| ADManager Plus** | 7161 и ниже | 7162 | 28/10/2022 |

| ADSelfService Plus** | 6210 и ниже | 6211 | 28/10/2022 |

| Analytics Plus* | 5140 и ниже | 5150 | 7/11/2022 |

| Application Control Plus* | 10.1.2220.17 и ниже | 10.1.2220.18 | 28/10/2022 |

| Asset Explorer** | 6982 и ниже | 6983 | 27/10/2022 |

| Browser Security Plus* | 11.1.2238.5 и ниже | 11.1.2238.6 | 28/10/2022 |

| Device Control Plus* | 10.1.2220.17 и ниже | 10.1.2220.18 | 28/10/2022 |

| Endpoint Central* | 10.1.2228.10 и ниже | 10.1.2228.11 | 28/10/2022 |

| Endpoint Central MSP* | 10.1.2228.10 и ниже | 10.1.2228.11 | 28/10/2022 |

| Endpoint DLP* | 10.1.2137.5 и ниже | 10.1.2137.6 | 28/10/2022 |

| Key Manager Plus* | 6400 и ниже | 6401 | 27/10/2022 |

| OS Deployer* | 1.1.2243.0 и ниже | 1.1.2243.1 | 28/10/2022 |

| PAM 360* | 5712 и ниже | 5713 | 7/11/2022 |

| Password Manager Pro* | 12123 и ниже | 12124 | 7/11/2022 |

| Patch Manager Plus* | 10.1.2220.17 и ниже | 10.1.2220.18 | 28/10/2022 |

| Remote Access Plus* | 10.1.2228.10 и ниже | 10.1.2228.11 | 28/10/2022 |

| Remote Monitoring and Management (RMM)* | 10.1.40 и ниже | 10.1.41 | 29/10/2022 |

| ServiceDesk Plus** | 14003 и ниже | 14004 | 27/10/2022 |

| ServiceDesk Plus MSP** | 13000 и ниже | 13001 | 27/10/2022 |

| SupportCenter Plus** | 11017 to 11025 | 11026 | 28/10/2022 |

| Vulnerability Manager Plus* | 10.1.2220.17 и ниже | 10.1.2220.18 | 28/10/2022 |

* — Уязвимость актуальна, только если SSO-система на основе SAML настроена и в данный момент активна.

** — Уязвимость актуальна, если SSO-система на основе SAML была настроена хотя бы один раз в прошлом, независимо от текущего статуса системы SSO.

Комментарии (0)