Малварь Mimic злоупотребляет возможностями Everything API в Windows - «Новости»

- 10:30, 29-янв-2023

- Новости / Преимущества стилей / Отступы и поля / Заработок / Текст

- Thomson

- 0

Специалисты Trend Micro обнаружили нового вымогателя Mimic, который ищет файлы для шифрования при помощи API поискового инструмента Everything в Windows. Малварь нацелена в основном на англо- и русскоязычных пользователей, а код Mimic имеет сходства с вымогателем Conti, исходники которого утекли в открытый доступ в марте 2022 года.

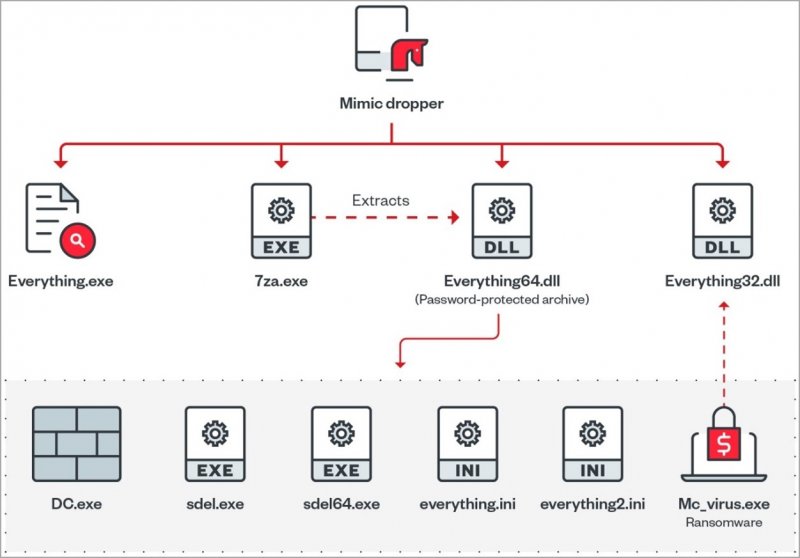

Атаки Mimic начинаются с того, что жертва получает по почте исполняемый файл, который извлекает в целевую систему четыре файла, включая основную полезную нагрузку вымогателя, вспомогательные файлы и инструменты для отключения Windows Defender.

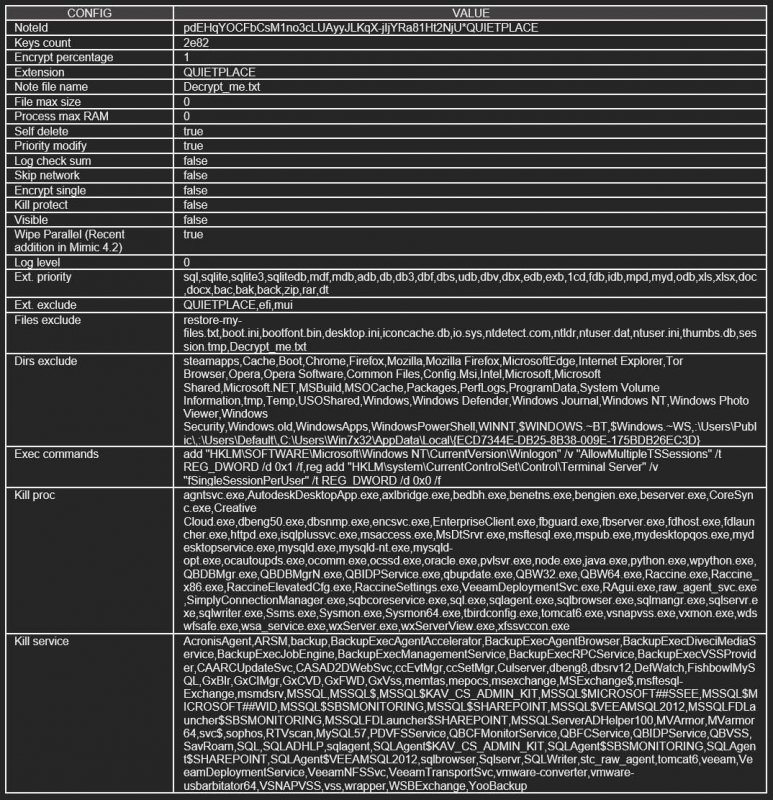

Исследователи пишут, что Mimic представляет собой универсальное вымогательское ПО, поддерживающее аргументы командной строки для обнаружения конкретных файлов, а также может использовать несколько потоков процессора для ускорения процесса шифрования.

Малварь обладает рядом возможностей, характерных для современных вымогательских инструментов, включая:

- сбор информации о системе;

- закрепление в системе при помощи ключа RUN;

- обход User Account Control(UAC);

- отключение Windows Defender;

- отключение телеметрии Windows;

- меры для защиты от отключения;

- меры для защиты от удаления;

- размонтирование виртуальных дисков;

- завершение процессов и сервисов;

- отключение спящего режима и выключение системы;

- удаление индикаторов;

- запрет на восстановления системы.

В отчете отмечается, что функция ликвидации процессов и служб направлена на отключение защиты, что позволяет освободить важные данные (например, базы данных), сделав их доступными для шифрования.

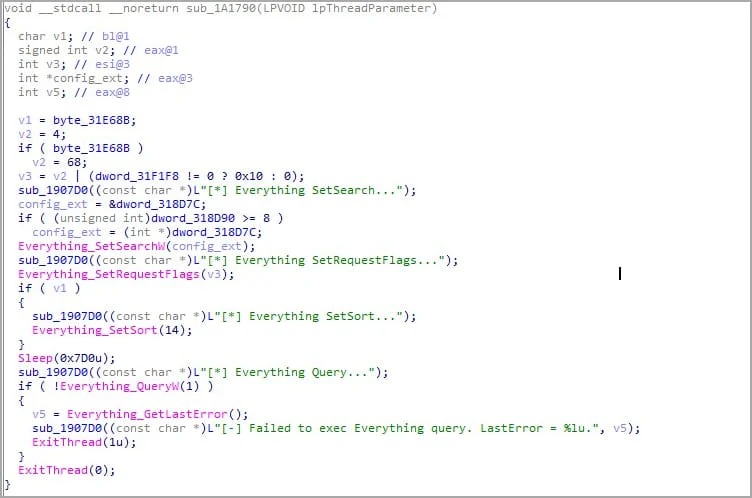

Наиболее интересной особенностью Mimic эксперты называют злоупотребление функциональностью Everything, filename-поисковика файлов в Windows, разработанного специалистами Voidtools.

Вымогатель использует возможности Everything (Everything32.dll), доставляя DLL на машину жертвы на этапе заражения, чтобы найти конкретные имен файлов и расширения в скомпрометированной системе. В результате Everything помогает Mimic находить файлы, подходящие для шифрования, избегая при этом системных файлов, порча которых может привести к невозможности загрузки системы.

Файлы, зашифрованные Mimic, получают расширение .QUIETPLACE, а записка с требованием выкупа содержит стандартные для такой малвари условия, то есть операторы вымогателя требуют у жертвы криптовалюту за расшифровку пострадавших файлов.

Комментарии (0)