Группировка Winter Vivern использует уязвимость в Zimbra для кражи писем НАТО - «Новости»

- 10:30, 01-апр-2023

- Новости / Изображения / Самоучитель CSS / Отступы и поля / Преимущества стилей

- Антонина

- 0

Русскоязычная хак-группа Winter Vivern (она же TA473 в классификации Proofpoint) активно использует уязвимость в Zimbra и с февраля 2023 года похищает письма официальных лиц НАТО, правительств, военнослужащих и дипломатов.

В середине марта 2023 года эксперты SentinelOne представили отчет о русскоязычной группировке Winter Vivern, которая была замечена в атаках на государственные учреждения в нескольких странах Европы и Азии, а также на поставщиков телекоммуникационных услуг.

Как теперь сообщили аналитики из компании Proofpoint, эти же злоумышленники используют уязвимость CVE-2022-27926 в серверах Zimbra Collaboration для доступа к сообщениям организаций и лиц, связанных с НАТО.

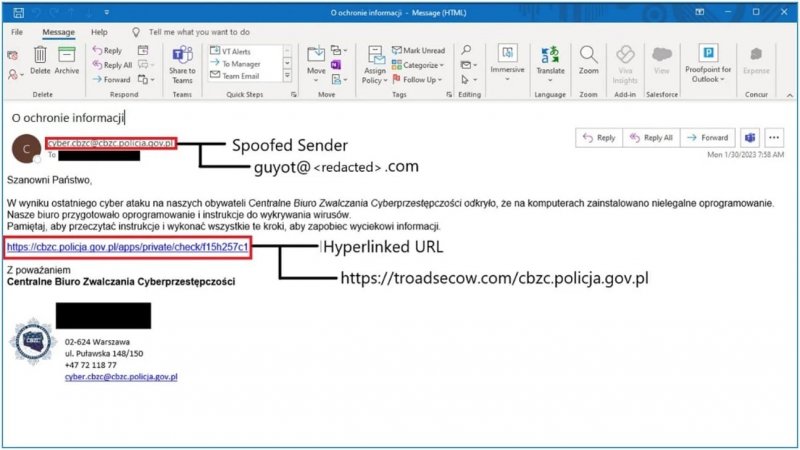

По данным исследователей, атаки Winter Vivern начинаются с использования сканера уязвимостей Acunetix, с помощью которого хакеры ищут непропатченные webmail-платформы. После этого атакующие отправляют фишинговое письмо со скомпрометированного почтового ящика, которое подделывается таким образом, будто написано человеком, с которым знакома жертва, или кем-то, имеющим отношение к целевой организации.

Фишинговое письмо

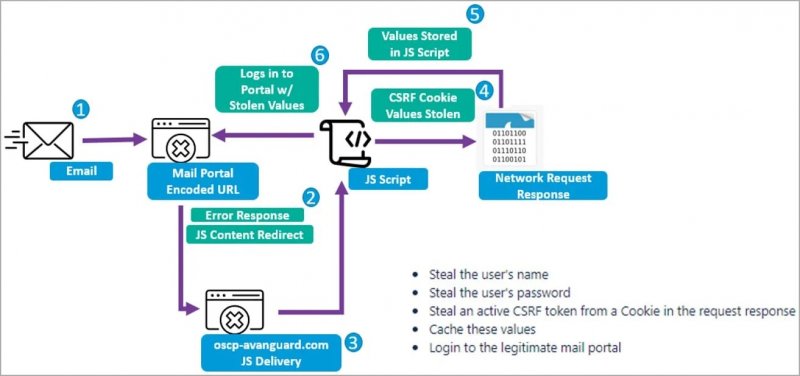

Письма содержат ссылку, которая эксплуатирует вышеупомянутую уязвимость CVE-2022-27926 в инфраструктуре Zimbra и инжектит полезные нагрузки (jаvascript) в веб-страницу. Такие пейлоады используются для кражи имен пользователей, паролей и токенов из файлов cookie, полученных от скомпрометированной конечной точки Zimbra. Это позволяет злоумышленникам получить полный доступ к почтовому ящику жертвы. Кроме того, хакеры могут использовать взломанные учетные записи для проведения дальнейших фишинговых атак и более глубокого проникновения в целевые организации.

Схема атаки

Эксперты отмечают, что в некоторых случаях TA473 также нацеливается на токены запросов веб-почты RoundCube. По мнению аналитиков, это лишь подчеркивает, что перед атаками, составлением фишинговых писем и подготовкой лендинга, злоумышленники проводят тщательную разведку и выясняют, чем именно пользуется их цель.

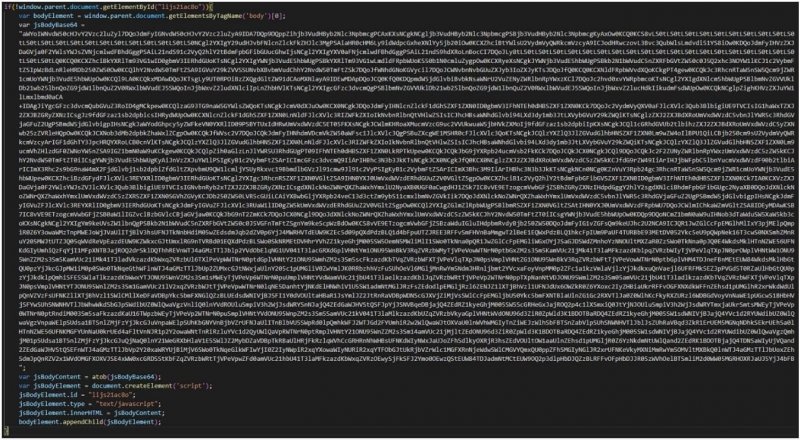

При этом вредоносный jаvascript защищен не только тремя уровнями обфускации base64 для усложнения анализа, но также группировка использует части легитимного jаvascript-кода, который работает на обычных webmail-порталах, чтобы смешаться с обычными операциями и снизить вероятность обнаружения.

Несмотря на это, исследователи утверждают, что в целом операции Winter Vivern не отличаются особой изощренностью, вместо этого хакеры придерживаются простого и эффективного подхода, который работает даже против важных целей, которые не способны своевременно устанавливать обновления и патчи. Так, проблема CVE-2022-27926 была исправлена еще в апреле 2022 года, с релизом Zimbra Collaboration 9.0.0 P24.

Комментарии (0)