Новый вариант малвари P2PInfect нацелен на маршрутизаторы и устройства IoT - «Новости»

- 10:30, 07-дек-2023

- Новости / Заработок / Отступы и поля / Вёрстка / Текст / Изображения / Преимущества стилей / Самоучитель CSS

- Dickinson

- 0

Специалисты Cado Security обнаружили новую версию червя P2PInfect, который ранее атаковал серверы Redis. Новые варианты P2Pinfect ориентированы на заражение устройств с 32-битными процессорами MIPS, то есть маршрутизаторов и IoT-устройств.

Напомним, что впервые P2PInfect был замечен летом текущего года экспертами Palo Alto Networks Unit 42. Тогда сообщалось, что вредонос взламывает серверы Redis, которые уязвимы перед проблемой CVE-2022-0543, что позволяет осуществить побег из песочницы, а также выполнить произвольный код.

Эта уязвимость была обнаружена и исправлена еще в феврале 2022 года, однако хакеры продолжали использовать ее против непропатченных систем, так как далеко не все устанавливают исправления вовремя.

Осенью текущего года исследователи Cado Security, которые тоже наблюдают за ботнетом, сообщали, что активность P2PInfect возросла в 600 раз, и атаки массово происходят в Китае, США, Германии, Сингапуре, Гонконге, Великобритании и Японии.

Аналитики Cado Security продолжили наблюдение за вредоносом и теперь пишут о новой версии малвари, которая заметно расширила список целей и улучшила способности вредоноса по уклонению от обнаружения.

Так, последние атаки, замеченные ханипотами компании, были направлены на поиск SSH-серверов, которые используют слабые учетные данные. Обнаружив таковые, малварь применят брутфорс и пытается загрузить бинарный файл MIPS через SFTP и SCP.

При этом распространение MIPS-версии не ограничивается SSH: также были замечены попытки запустить сервер Redis на MIPS-устройствах через OpenWRT-пакет под названием redis-server.

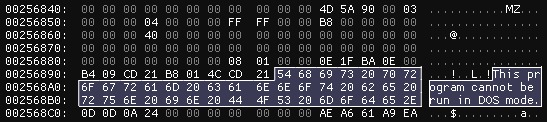

Более детальный анализ обновленной угроза показал, что новый P2Pinfect представляет собой 32-битный бинарник ELF со встроенной 64-битной библиотекой DLL, которая выступает в качестве загружаемого модуля для Redis, позволяющего выполнять шелл-команды на хосте.

«Весьма вероятно, что, нацеливаясь на MIPS, разработчики P2PInfect стремятся заразить вредоносным ПО маршрутизаторы и устройства IoT», — сообщают аналитики.

Также отмечается, что в новом варианте P2Pinfect реализованы более сложные и многогранные механизмы уклонения от обнаружения, которые значительно затрудняют обнаружение и анализ малвари.

Примечательно, что эксперты по-прежнему не уверены, каковы конечные цели операторов P2Pinfect. Предполагается, что с помощью этого ботнета хакеры могут заниматься добычей криптовалюты, DDoS-атаками, проксированием трафика или кражей данных.

Комментарии (0)