В Wi-Fi нашли уязвимость SSID Confusion, позволяющую «слушать» чужой трафик - «Новости»

- 10:30, 20-мая-2024

- Новости / Отступы и поля / Преимущества стилей / Типы носителей / Изображения / Вёрстка / Самоучитель CSS / Текст

- Валерий

- 0

Исследователи обнаружили уязвимость, связанную с конструктивными недостатками стандарта Wi-Fi IEEE 802.11. Проблема позволяет обманом вынудить жертву подключиться к менее защищенной беспроводной сети и прослушивать сетевой трафик пользователя.

Баг получил название SSID Confusion и идентификатор CVE-2023-52424. Он затрагивает все операционные системы и Wi-Fi клиенты, включая домашние и mesh-сети, основанные на протоколах WEP, WPA3, 802.11X/EAP и AMPE.

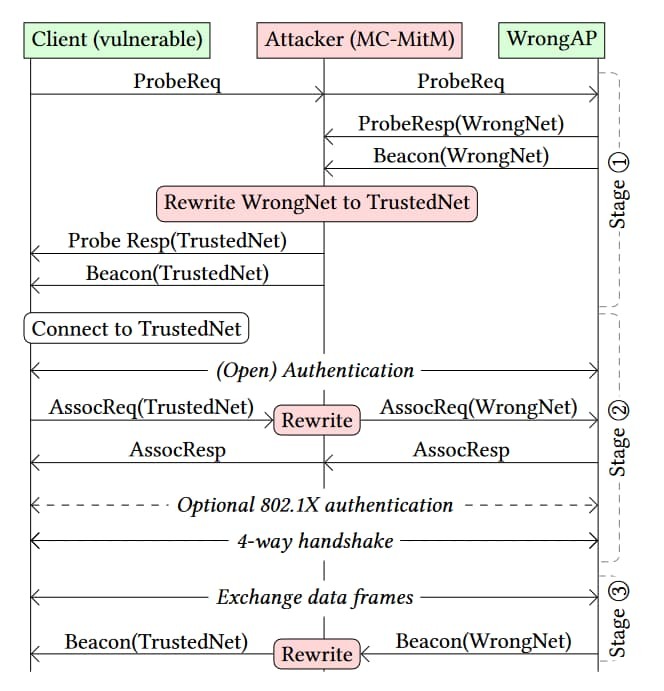

Суть атаки заключается в том, чтобы «вынудить жертву осуществить даунгрейд и переключиться на менее защищенную сеть, подменив имя доверенной сети (SSID), чтобы перехватить трафик или осуществить дальнейшие атаки», — говорится в докладе компании Top10VPN, созданном в сотрудничестве с профессором и известным ИБ-исследователем из Левенского католического университета, Мэти Ванхофом (Mathy Vanhoef).

«Также успешная атака SSID Confusion заставляет любой VPN с функцией автоматического отключения в доверенных сетях отключиться, оставляя трафик жертвы незащищенным», — добавляют эксперты.

Проблема, лежащая в основе этой атаки, заключается в том, что стандарт Wi-Fi не требует, чтобы SSID всегда проходил аутентификацию, и это требуется лишь тогда, когда устройство присоединяется к определенной сети. В результате злоумышленник может обманом заставить пользователя подключиться к недоверенной сети Wi-Fi, а не к той, к которой он собирался подключиться изначально, осуществив атаку типа «противник посередине» (adversary-in-the-middle, AitM).

«В нашей атаке, когда жертва хочет подключиться к сети TrustedNet, мы обманом вынуждаем ее подключиться к другой сети — WrongNet, которая использует аналогичные учетные данные, — рассказали исследователи. — В результате клиент жертвы будет думать и показывать пользователю, что тот подключен к TrustedNet, в то время как на самом деле он подключен к WrongNet».

Другими словами, даже если пароли и другие учетные данные проходят взаимную верификацию при подключении к защищенной сети Wi-Fi, нет никакой гарантии того, что пользователь подключился именно к той сети, к которой собирался.

Таким образом, для реализации атаки SSID Confusion должны быть соблюдены следующие условия:

- жертва собирается подключиться к доверенной сети Wi-Fi;

- жертве доступна мошенническая сеть с теми же учетными данными для аутентификации, что и настоящая;

- злоумышленник находится в положении, позволяющем осуществить AitM-атаку между жертвой и доверенной сетью.

Для защиты от SSID Confusion исследователи предлагают обновить стандарт Wi-Fi 802.11, включив SSID в четырехсторнний хендшейк, который используется при подключении к защищенным сетям, а также усовершенствовать защиту маяков (beacon), чтобы «клиент мог хранить эталонный маяк, содержащий SSID сети, и проверять его подлинность во время четырехсторннего хендшейка».

Маяки представляют собой управляющие фреймы, которые периодически посылают точки беспроводного доступа, чтобы сообщить о своем присутствии. В них содержится такая информация об SSID, возможностях сети и так далее.

«Сети могут защититься от такой атаки, избегая повторного использования учетных данных в разных SSID, — добавляют исследователи. — В корпоративных сетях следует использовать отдельные CommonNames сервера RADIUS, а в домашних сетях — уникальный пароль для каждого SSID».

Комментарии (0)