35 000 доменов захвачены хакерами благодаря DNS-атаке Sitting Ducks - «Новости»

- 10:30, 03-авг-2024

- Новости / Преимущества стилей / Изображения / Самоучитель CSS / Текст / Справочник CSS / Сайтостроение / Отступы и поля / Видео уроки

- Anderson

- 0

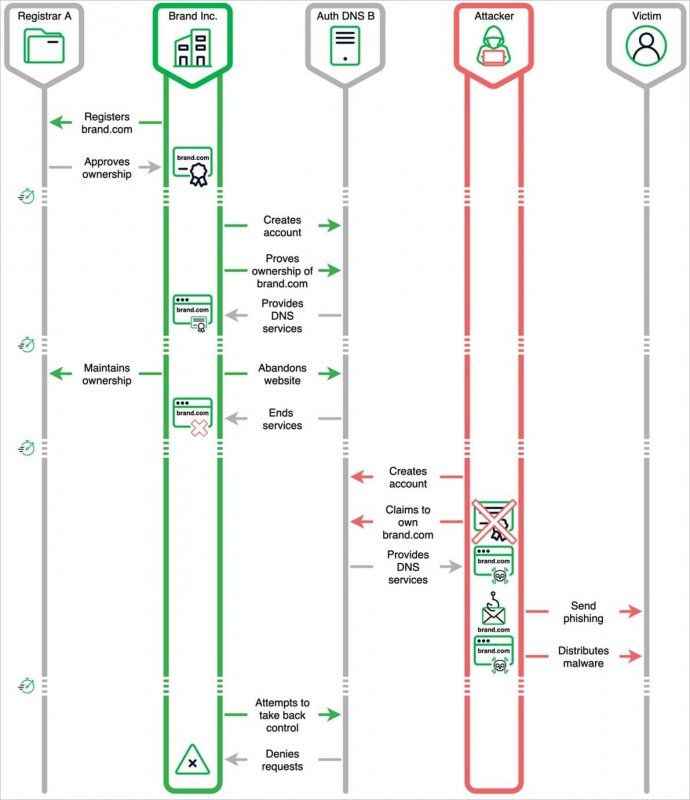

Эксперты из компаний Infoblox и Eclypsium предупреждают о DNS-атаке Sitting Ducks (или Ducks Now Sitting – DNS), которая ежедневно угрожает более чем миллиону доменов. По данным исследователей, злоумышленники уже захватили 35 000 доменов, так как Sitting Ducks позволяет заявить права на домен, не имея доступа к учетной записи его владельца у DNS-провайдера или регистратора.

Sitting Ducks эксплуатирует проблемы конфигурации на уровне регистраторов и недостаточную проверку прав собственности у DNS-провайдеров. При этом впервые проблемы, связанные с Sitting Ducks, были задокументированы еще в 2016 году (1, 2) специалистом компании Snap Мэтью Брайантом (Matthew Bryant). Но даже спустя годы этот вектор атаки по-прежнему остается простым и эффективным способом захвата доменов.

По словам исследователей, многочисленные русскоязычные хак-группы уже не первый год используют эту тактику, а затем применяют захваченные домены для своих спам-кампаний, мошенничества, доставки вредоносного ПО, фишинга и хищения данных.

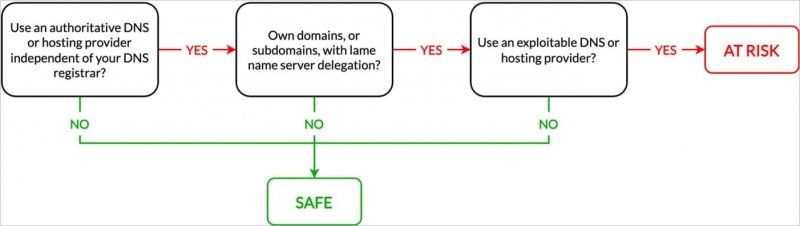

Для реализации атаки Sitting Ducks необходимо соблюдение следующих условий:

- зарегистрированный домен или поддомен зарегистрированного домена использует авторитетные службы DNS не регистратора домена, а другого провайдера (это называется делегированием name-сервера);

- домен зарегистрирован у одного авторитетного DNS-провайдера, но сам домен или поддомен настроены на использование другого DNS-провайдера;

- делегирование name-сервера не работает, то есть авторитетный name-сервер не имеет информации о домене и поэтому не может резолвить запросы или поддомены;

- DNS-провайдер позволяет заявить права на домен, без должной проверки права собственности и без доступа к учетной записи владельца.

Также отмечается, что разновидности атаки Sitting Ducks возможны при частичных проблемах с делегированием (не все name-серверы настроены неправильно) и переделегировании другому DNS-провайдеру.

Специалисты Infoblox рассказывают, что злоумышленники могут применять атаку Sitting Ducks на доменах, использующих авторитетные DNS-сервисы провайдера, отличного от регистратора (например, хостинга).

В итоге, если срок регистрации авторитетного DNS или хостинга целевого домена истекает, злоумышленники могут заявить права на него, создав учетную запись у DNS-провайдера. Таким образом атакующие получают возможность создавать на домене вредоносные сайты и настроить параметры DNS на резолвинг по поддельному адресу. При этом законный владелец будет лишен возможности изменить записи DNS.

Фактически, после захвата домена злоумышленником, тот может использоваться для различных видов мошеннической деятельности, включая распространение малвари, рассылку спама и так далее.

Исследователи пишут, что в 2018 и 2019 годах они наблюдали множество злоумышленников, эксплуатирующих проблему Sitting Ducks. С тех пор было зафиксировано не менее 35 000 случаев захвата доменов с помощью этой техники.

Как правило, злоумышленники занимали домены на короткий срок, но в некоторых случаях удерживали их около года. Также зафиксированы случаи, когда один и тот же домен по очереди захватывали несколько группировок, которые использовали его в своих операциях в течение одного-двух месяцев, а затем передавали дальше.

Подтверждено, что компания GoDaddy стала одной из жертв атак Sitting Ducks, но исследователи утверждают, что в настоящее время перед этой проблемой уязвимы не менее шести DNS-провайдеров.

Считается, что в настоящее время Sitting Ducks эксплуатируют следующие кластеры угроз:

- Spammy Bear — захватывала домены GoDaddy в конце 2018 года для использования в спам-кампаниях;

- Vacant Viper — начала использовать Sitting Ducks в декабре 2019 года и с тех пор ежегодно захватывает порядка 2500 доменов, которые используются в системе 404TDS, распространяющей малварь IcedID, а также применяются для создания доменов управляющих серверов вредоносного ПО;

- VexTrio Viper — начала использовать Sitting Ducks в начале 2020 года, чтобы задействовать домены в масштабной TDS (Traffic Distribution System), которая участвует в операциях SocGholish и ClearFake;

- неизвестные группировки — несколько мелких и малоизвестных злоумышленников, которые создают свои TDS, распространяют спам и занимаются фишингом.

Эксперты рекомендуют владельцам доменов регулярно проверять свои конфигурацию DNS на наличие проблем с делегированием (особенно на старых доменах) и обновлять записи о делегировании у регистратора или на авторитетном name-сервере.

Регистраторам, в свою очередь, рекомендуется проводить проактивные проверки на предмет неработающих делегирований и предупреждать об этом владельцев.

Комментарии (0)