PyPI борется с атаками, построенными на восстановлении доменов - «Новости»

- 14:30, 25-авг-2025

- Новости / Отступы и поля / Линии и рамки / Вёрстка / Текст / Самоучитель CSS / Преимущества стилей

- Molligan

- 0

Разработчики репозитория PyPI (Python Package Index) рассказали, что отныне будут противостоять атакам на восстановление доменов, благодаря которым злоумышленники захватывают чужие аккаунты через сброс паролей.

Так как PyPI является официальным репозиторием пакетов Python, им активно пользуются разработчики софта, мейнтейнеры проектов и компании, работающие с библиотеками, инструментами и фреймворками на Python.

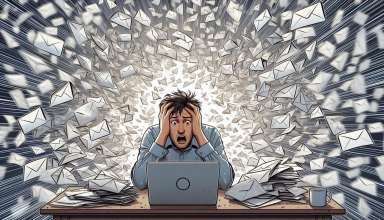

Аккаунты мейнтейнеров проектов, публикующих решения в PyPI, привязаны к email-адресам. Проблема заключается в том, что если доменное имя, в котором находится такой почтовый ящик, истекает, атакующие получают возможность зарегистрировать его и использовать для захвата проекта в PyPI (после настройки почтового сервера и отправки запроса на сброс пароля для аккаунта).

В итоге возникают риски атак на цепочку поставок, так как захваченные проекты могут распространять вредоносные версии популярных Python-пакетов, и те во многих случаях будут установлены автоматически через pip.

Ярким примером такой атаки является компрометация пакетов ctx и phppass, произошедшая в 2022 году. Тогда пакеты были умышленно изменены ИБ-исследователем, который вынудил их похищать переменные среды, а также искать учетные данные и ключи от Amazon AWS.

Тогда исследователь подвергся жесткой критике со стороны сообщества. Ведь обычно эксплоиты для bug bounty, нацеленные на опенсорсные библиотеки, используют простой код, например, печатающий «вас взломали!» в целевой системе или похищающий какую-то базовую информацию (к примеру, IP-адрес пользователя, имя хоста и рабочего каталога). Однако кражу переменных среды и учетных данных от AWS вряд ли можно было назвать «этичной».

Как сообщается теперь, в попытке решить эту проблему PyPI будет проверять, не истек ли срок регистрации доменов для верифицированных email-адресов. В целях безопасности такие адреса будут отмечаться как неверифицированные.

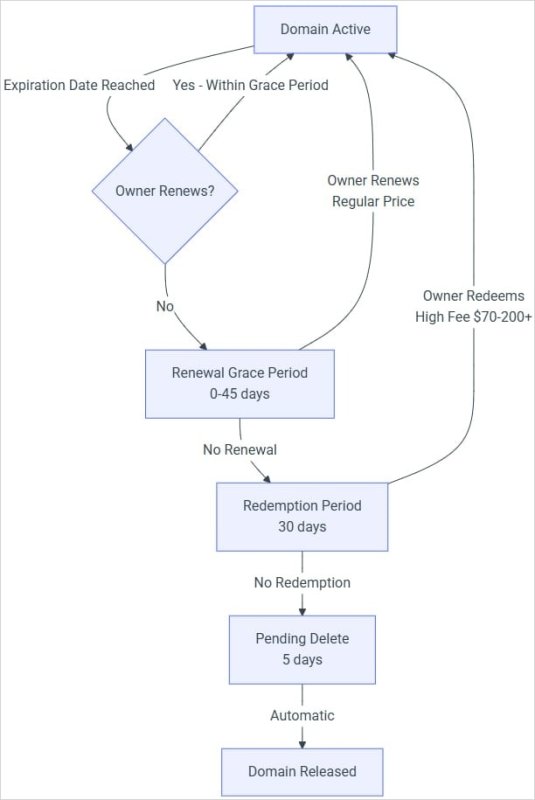

Чтобы решить, нужно ли принимать меры в отношении конкретного аккаунта, PyPI использует Status API от Domainr, чтобы определить статус домена (активный, льготный период, период выкупа, ожидающий удаления).

Если в результате этих проверок email-адреса будут отмечены как неверифицированные, их нельзя будет использовать для сброса паролей или других действий по восстановлению аккаунта. То есть даже если атакующий зарегистрирует такой домен на себя, атаку провести не удастся.

Как сообщают в PyPI, разработка новых защитных мер началась еще в апреле 2025 года, и тогда же начались пробные сканирования, которые стали ежедневными уже в июне.

С тех пор уже было выявлено более 1800 email-адресов, которые были помечены как неверифицированные, так как находились в зоне риска.

Хотя новые меры не являются стопроцентной защитой и не спасают от других сценариев атак, они значительно снижают риск захвата аккаунтов PyPI злоумышленниками через эксплуатацию истекших доменов.

В PyPI рекомендуют пользователям добавить к учетной записи резервный email с доменом какого-либо крупного сервиса, а не собственным, чтобы точно избежать перебоев в работе, а также включить двухфакторную аутентификацию для усиления защиты.

Комментарии (0)