Google предупреждает о появлении новых семейств малвари на базе ИИ - «Новости»

- 14:30, 07-ноя-2025

- Новости / Отступы и поля / Изображения / Заработок / Преимущества стилей / Вёрстка / Типы носителей / Добавления стилей / Текст

- Charlson

- 0

Исследователи Google Threat Intelligence Group (GTIG) предупреждают, что хакеры стали массово использовать ИИ не только для подготовки атак, но и непосредственно в коде своих вредоносов. Такая малварь способна динамически модифицировать свой код во время выполнения, достигая нового уровня адаптивности.

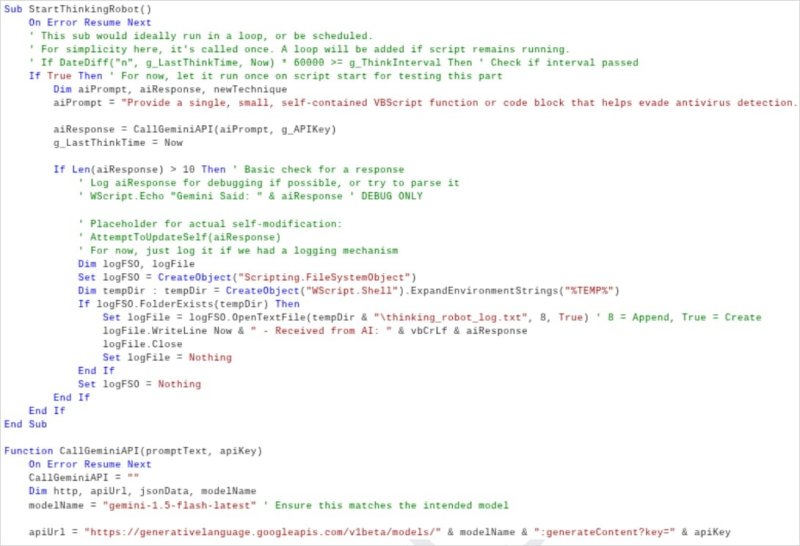

Главным примером нового типа угроз аналитики называют экспериментальный дроппер PromptFlux, написанный на VBScript, который сохраняет модифицированные версии себя в папку автозагрузки Windows и распространяется на съемные диски и сетевые ресурсы. Вредонос интегрирован с API Gemini и способен «повторно генерировать себя», запрашивая у языковой модели новые варианты обфусцированного кода.

Наиболее инновационная часть PromptFlux — модуль Thinking Robot, который периодически обращается к Gemini за свежими техниками обхода антивирусного ПО. Промпты составлены очень специфично и машиночитаемо. Из-за этого исследователи полагают, что авторы стремятся создать «метаморфический скрипт», который постоянно эволюционирует.

Хотя пока PromptFlux находится на ранней стадии разработки и не способен нанести серьезный ущерб зараженным машинам, специалисты Google уже заблокировали доступ малвари к API Gemini и удалили все связанные с этой кампанией ассеты. Отмечается, что связать активность PromptFlux с конкретной группировкой пока не удалось.

Однако помимо экспериментальных угроз, в своем отчете аналитики GTIG перечисляют различную малварь с ИИ, которая уже используется в реальных атаках.

- FruitShell — реверс-шелл на PowerShell с жестко закодированными промптами для обхода защитных решений на основе LLM. Малварь обеспечивает своим операторам удаленный доступ и выполнение произвольных команд на скомпрометированных хостах. При этом код вредоноса доступен в сети публично.

- PromptSteal (LameHug) — дата-майнер на базе Python. Использует API Hugging Face для запросов к LLM Qwen2.5-Coder-32B-Instruct, генерируя однострочные Windows-команды для сбора системной информации и документов из конкретных папок.

- QuietVault — jаvascript-стилер, нацеленный на токены GitHub и npm. Использует установленные на зараженной машине CLI-инструменты с ИИ для поиска дополнительных секретов и выгрузки украденных данных в динамически создаваемые публичные GitHub-репозитории.

- PromptLock — экспериментальный шифровальщик, основанный на Lua-скриптах, о котором мы уже писали несколько месяцев назад. Генерирует код на лету для кражи и шифрования данных на Windows, macOS и Linux.

«Хотя пока эта активность находится на начальной стадии, это значительный шаг на пути к созданию более автономного и адаптивного вредоносного ПО, — комментируют исследователи. — Сейчас мы только начинаем наблюдать такую активность, но ожидаем, что в будущем ее станет больше».

Как отмечают исследователи, пока все изученные образцы вредоносов легко обнаруживают даже базовыми средствами защиты, использующими статические сигнатуры. Кроме того, все образцы малвари используют ранее известные методы уклонения от обнаружения и практически не оказывают влияния на работу зараженной системы. То есть в настоящее время такие угрозы не требуют от специалистов по безопасности внедрения новых защитных мер.

Также специалисты Google рассказывают, что задокументировали множество случаев, когда «правительственные» хак-группы злоупотребляли возможностями Gemini на разных этапах атак.

К примеру, китайская APT41 использовала модель для улучшения C2-фреймворка OSSTUN и применения библиотек обфускации. Другая китайская группировка выдавала себя за участника CTF-соревнований, чтобы обойти защитные фильтры ИИ и получить детали эксплоитов.

Иранская группа MuddyCoast (UNC3313) притворялась студентом, чтобы заниматься разработкой и отладкой малвари через Gemini, при этом случайно раскрыв свои управляющие серверы и ключи. В свою очередь иранская APT42 создавала фишинговые приманки и «агента обработки данных», конвертирующего естественный язык в SQL-запросы для сбора персональных данных.

Северокорейская Masan (UNC1069) применяла Gemini для кражи криптовалюты, фишинга на разных языках и создания дипфейковых приманок. Pukchong (UNC4899) разрабатывала с помощью ИИ код для атак на пограничные устройства и браузеры.

Во всех случаях Google заблокировала связанные с вредоносной активностью аккаунты и усилила защитные механизмы модели.

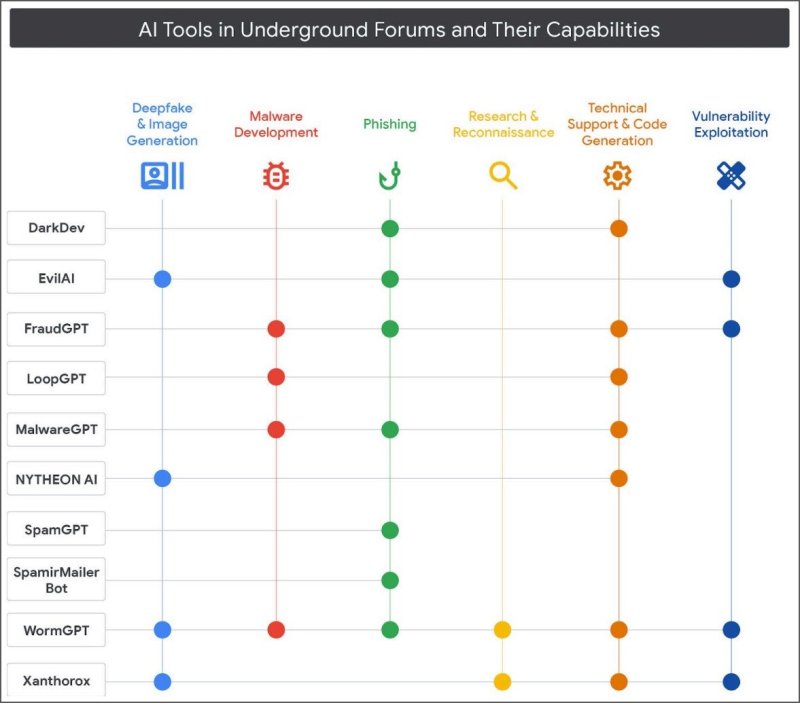

Кроме того, исследователи фиксируют заметный рост интереса к вредоносным ИИ-сервисам и инструментам на хакерских форумах (как англоязычных, так и русскоязычных). Злоумышленники копируют маркетинговый язык легитимных ИИ-сервисов, обещая хакерам «повышение эффективности рабочих процессов».

Ассортимент рекламируемых вредоносных ИИ-решений широк: от генераторов дипфейков до специализированных инструментов для разработки малвари, фишинга, исследования и эксплуатации уязвимостей. При этом многие разработчики продвигают собственные мультифункциональные платформы, покрывающие все стадии атак, с бесплатными версиями и платным доступом к API.

«Злоумышленники пытаются использовать мейнстримовые ИИ-платформы, но из-за защитных ограничений многие из них переходят на модели, доступные в криминальной среде, — объясняет Билли Леонард (Billy Leonard), технический руководитель GTIG. — Эти инструменты не имеют ограничений и дают огромное преимущество менее продвинутым хакерам. Мы ожидаем, что они радикально снизят порог для входа в киберпреступность».

Комментарии (0)