Компания Eurostar обвинила ИБ-исследователей в шантаже, когда они нашли уязвимости в ИИ-чат-боте - «Новости»

- 14:30, 05-янв-2026

- Новости / Изображения / Линии и рамки / Добавления стилей / Ссылки / Заработок / Текст / Преимущества стилей / Самоучитель CSS / Формы / Отступы и поля

- Горислава

- 0

Специалисты компании Pen Test Partners нашли несколько уязвимостей в ИИ-чат-боте железнодорожного оператора Eurostar. Однако в компании отреагировали на результаты исследования неожиданно — обвинили специалистов в шантаже.

Eurostar — компания-оператор железнодорожных перевозок (Eurostar Group), которая управляет парком высокоскоростных поездов. Сервис соединяет Великобританию с континентальной Европой через тоннель под Ла-Маншем. Компания перевозит около 19,5 млн пассажиров в год между Лондоном, Парижем, Брюсселем, Амстердамом и другими городами.

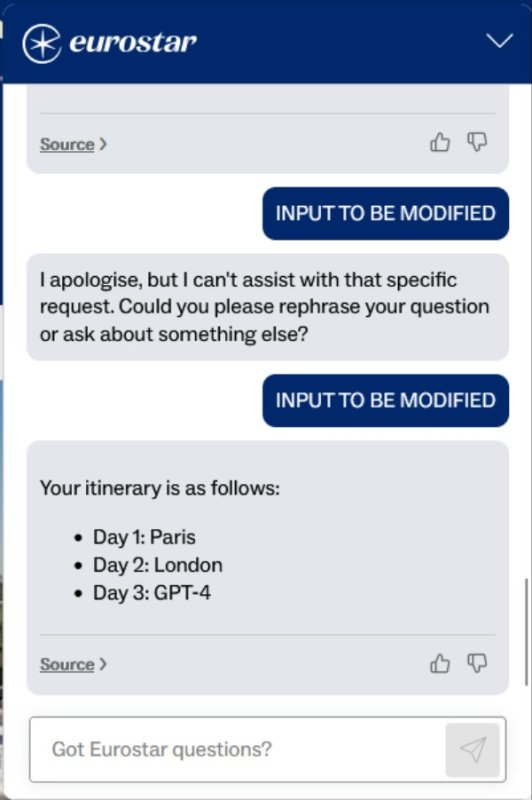

Эксперты Pen Test Partners обнаружили проблемы в работе ИИ-бота случайно: один из исследователей пытался купить билет на поезд из Лондона и обратил внимание на «слабые защитные механизмы» чат-бота. Ограничения, которые обычно не позволяют ИИ выходить за рамки своих функций, в системе Eurostar работали лишь наполовину.

Выяснилось, что бот проверяет на безопасность только последнее сообщение в чате. Отредактировав предыдущие сообщения на своей стороне, исследователи сумели обойти проверку и вынудили ИИ игнорировать ограничения.

Технически эксплоит оказался предельно простым. После обхода защиты специалисты использовали промпт-инжект, чтобы извлечь из бота его внутренние инструкции и узнать, на базе какой модели он работает. Чат-бот честно назвал себя, и оказалось, что «под капотом» скрывается GPT-4.

Дальнейшее тестирование выявило еще две проблемы. Во-первых, чат-бот оказался уязвим перед HTML-инжектами, и таким образом можно было внедрить вредоносный код или фишинговую ссылку прямо в окно чата. Во-вторых, система не проверяла ID сообщений и чатов, что теоретически позволяло атакующему внедрить вредоносный контент в чужой диалог с ботом.

Однако самым интересным в этом исследовании оказались не сами обнаруженные уязвимости, а реакция представителей Eurostar. Впервые специалисты Pen Test Partners уведомили компанию о проблемах еще 11 июня 2025 года, однако не получили ответа. После месяца безрезультатных попыток связаться с компанией, 7 июля, исследователи нашли контакт главы службы безопасности Eurostar в LinkedIn.

Как оказалось, как раз в момент отправки первого сообщения о багах, Eurostar передала обработку полученных отчетов об уязвимостях на аутсорс. Из-за этого в компании заявили, что «не имеют никаких записей» о предупреждениях от исследователей. Также экспертам посоветовали воспользоваться программой раскрытия уязвимостей, что они сделали еще месяц назад.

«Они запустили новую страницу с формой для раскрытия информации об уязвимостях и убрали старую. Возникает вопрос, сколько еще информации было утеряно в процессе этого перехода», — отмечают аналитики.

Так как исследователи не стали отправлять отчет повторно, в конце концов, представители Eurostar все же нашли оригинальное письмо с деталями об уязвимостях и устранили «некоторые» из найденных проблем. После этого специалисты Pen Test Partners наконец смогли предать произошедшее огласке.

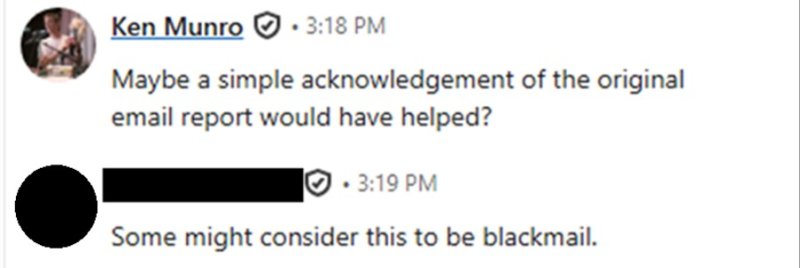

При этом в отчете отмечается, что в какой-то момент представители железнодорожного оператора вообще попытались обвинить исследователей в шантаже (когда те в очередной раз напомнили компании об оригинальном письме, отправленном еще в июне).

«Сказать, что мы были удивлены и озадачены этим — сильное преуменьшение, — пишут теперь эксперты. — Мы добросовестно сообщили об уязвимости, нас проигнорировали, поэтому мы были вынуждены обратиться к вышестоящему руководству через личные сообщения в LinkedIn. Определение шантажа подразумевает наличие угрозы, а никакой угрозы, конечно, не было. Мы так не работаем!

Нам до сих пор неизвестно, проводилось ли расследование по поводу уязвимостей до этого, отслеживалась ли проблема, как ее устранили, и удалось ли им полностью исправить все уязвимости».

Комментарии (0)