Android-приложения, установленные 5,8 млн раз, воровали пароли пользователей Facebook - «Новости»

- 10:30, 06-июл-2021

- Отступы и поля / Новости / Изображения / Видео уроки / Вёрстка / Текст / Преимущества стилей / Формы / Добавления стилей

- Miers

- 0

Специалисты Google удалили из Google Play Store девять приложений, загруженных 5 856 010 раз, так как эти приложения были пойманы на краже учетных данных от Facebook. Малварь обнаружили исследователи из компании «Доктор Веб», и они пишут, что эти трояны-стилеры распространялись под видом безобидных программ.

В общей сложности специалисты выявили 10 таких вредоносных приложений, 9 из которых присутствовали в Google Play на момент обнаружения:

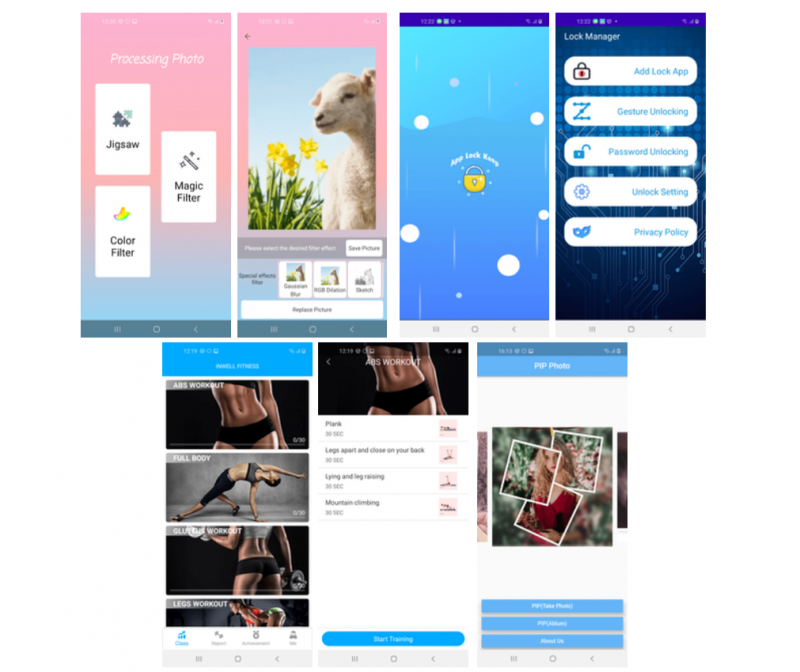

- фоторедактор Processing Photo (детектируется «Доктор Веб» как PWS.Facebook.13). Он распространялся разработчиком chikumburahamilton, и его установили более 500 000 раз.

- приложения App Lock Keep от разработчика Sheralaw Rence, App Lock Manager от разработчика Implummet col и Lockit Master от разработчика Enali mchicolo (детектируются как PWS.Facebook.13), позволяющие настраивать ограничение доступа к Android-устройствам и установленному на них ПО. Их загрузили не менее 50 000, 10 и 5 000 раз и соответственно.

- утилита для оптимизации работы Android-устройств Rubbish Cleaner от разработчика SNT.rbcl с более чем 100 000 загрузок (детектируется как PWS.Facebook.13).

- астрологические программы Horoscope Daily от разработчика HscopeDaily momo и Horoscope Pi от разработчика Talleyr Shauna (детектируются как PWS.Facebook.13). Первую установили свыше 100 000 раз, вторую ― более 1 000 раз.

- фитнес-программа Inwell Fitness (детектируется как PWS.Facebook.14) от разработчика Reuben Germaine, которую успели установить свыше 100 000 раз.

- редактор изображений PIP Photo, который распространял разработчик Lillians. Различные версии этой программы детектируются как PWS.Facebook.17 и Android.PWS.Facebook.18. У этого приложения ― более 5 000 000 загрузок.

Троянские программы выглядели после запуска

При изучении этих вредоносов обнаружилась их более ранняя модификация, распространявшаяся через Google Play под видом фоторедактора EditorPhotoPip. Она уже была удалена из каталога, но все еще доступна на сайтах-агрегаторах приложений. Она была добавлена в вирусную базу компании как Android.PWS.Facebook.15.

Android.PWS.Facebook.13, Android.PWS.Facebook.14 и Android.PWS.Facebook.15 являются нативными Android-приложениями, тогда как Android.PWS.Facebook.17 и Android.PWS.Facebook.18 используют фреймворк Flutter, предназначенный для кроссплатформенной разработки. Несмотря на это, их можно считать модификациями одного о того же трояна, так как они используют один формат конфигурационных файлов и одинаковые скрипты jаvascript для кражи данных, отмечают эксперты.

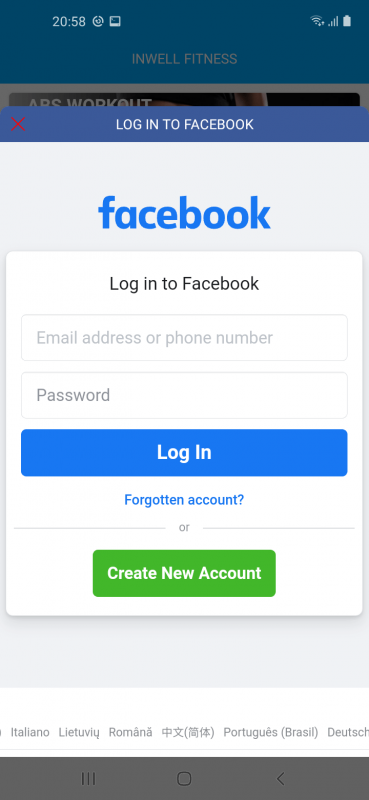

Все приложения были полностью работоспособными, что должно было ослабить бдительность потенциальных жертв. При этом для доступа ко всем их функциям, а также якобы для отключения рекламы пользователям предлагалось войти в свою учетную запись Facebook. Реклама внутри некоторых приложений действительно присутствовала, и этот прием был призван дополнительно побудить владельцев Android-устройств выполнить нужное злоумышленникам действие.

При этом демонстрируемая форма входа в Facebook была настоящей. Дело в том, что трояны применяли специальный механизм для обмана своих жертв. Получив после запуска необходимые настройки с одного из управляющих серверов, они загружали легитимную страницу социальной сети (https://www.facebook.com/login.php) в WebView. В этот же самый WebView загружался полученный с сервера злоумышленников jаvascript, который непосредственно выполнял перехват вводимых данных авторизации. Затем этот jаvascript, при помощи методов, предоставленных через аннотацию jаvascriptInterface, передавал украденные логин и пароль троянским приложениям, после чего те отправляли их на сервер злоумышленников. После того как жертва входила в свою учетную запись, трояны дополнительно похищали куки текущей сессии авторизации, которые также отправлялись преступникам.

Анализ показал, что все приложения получали настройки для кражи логинов и паролей от учетных записей Facebook. Однако злоумышленники могли легко изменить их параметры и скомандовать загрузить страницу какого-либо иного легитимного сервиса или же вовсе использовать полностью поддельную форму входа, размещенную на фишинговом сайте. Таким образом, трояны могли использоваться для кражи логинов и паролей от любых сервисов.

Комментарии (0)