Китайская хак-группа GhostEmperor использует новый руткит против Windows 10 - «Новости»

- 10:30, 03-окт-2021

- Вёрстка / Новости / Отступы и поля

- Евлампия

- 0

На конференции SAS 2021 аналитики «Лаборатории Касперского» рассказали об инструментах новой китайской кибершпионской группировки GhostEmperor, которая атакует крупные организации в Юго-Восточной Азии как минимум с июля 2020 года.

Названия пострадавших компаний не раскрываются, что исследователи сообщают, что GhostEmperor атаковала государственные учреждения и телекоммуникационные компании в Юго-Восточной Азии (Малайзия, Таиланд, Вьетнам и Индонезия), а также в Египте, Афганистане и Эфиопии.

Специалисты сообщили, что GhostEmperor использует очень сложные инструменты и в основном ориентируется на получение и сохранение долгосрочного доступа к сетям своим целей. Для этого, в частности, используется специальный руткит, который работает даже с последними версиями Windows 10.

Схема атаки

Как правило, точкой изначального проникновения в сеть жертвы для GhostEmperor становятся публичные серверы. Аналитики наблюдали, что для их компрометации группировка использовала эксплоиты для уязвимостей в Apache, Oracle и Microsoft Exchange, а уже после приходила к взлому других систем в сети жертвы.

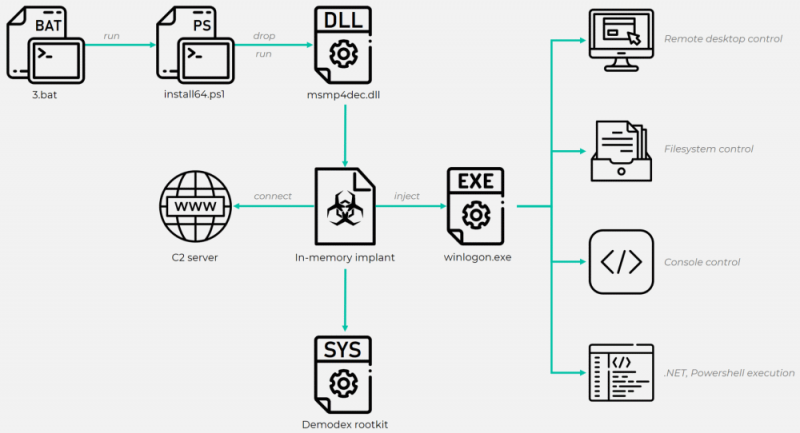

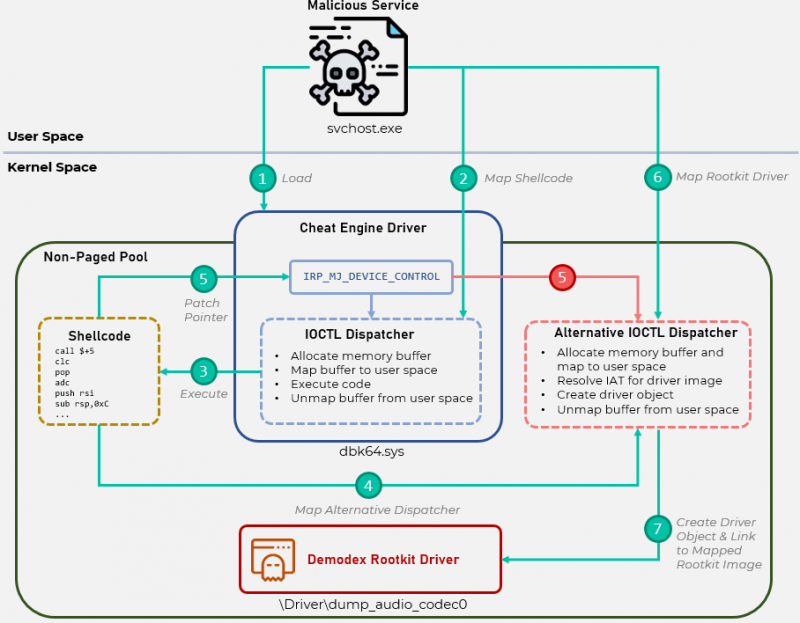

Также известно, что хакеры используют набор различных скриптов и инструментов для развертывания бэкдоров в сетях жертв. Затем такой бэкдор применяется для загрузки и запуска инструмента Cheat Engine, часто используемого геймерами для внедрения читов. Однако хакеры применяли мощные драйверы Cheat Engine для обхода защитных функций Windows PatchGuard и установки руткита Demodex в ОС жертвы. Этот руткит специалисты называют очень продвинутым, так как он позволяет хакерам сохранить доступ к устройству жертвы даже после переустановки ОС и даже в системах с последними версиями Windows 10.

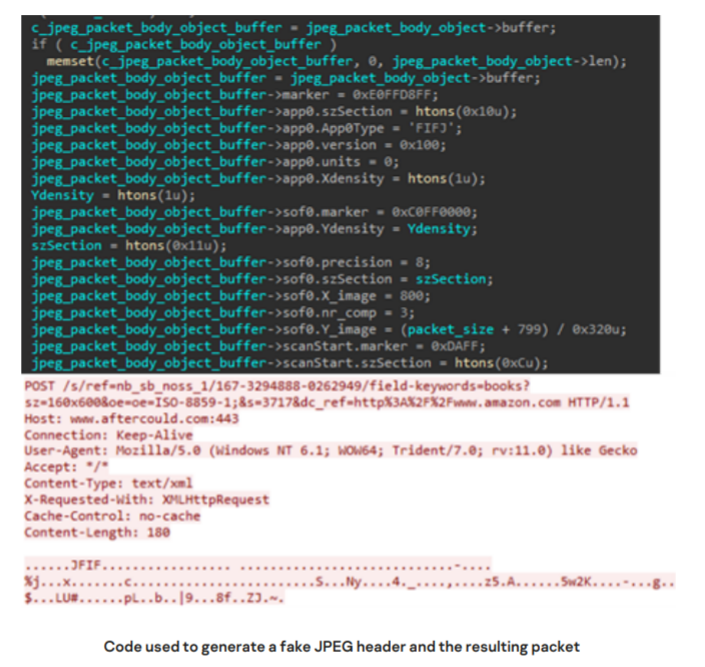

Помимо этого отмечается, что малварь группировки изобилует сложными методами защиты от криминалистики и анализа, которые должны мешать ИБ-специалистам, пытающимся проанализировать инструментарий GhostEmperor. Еще один хитрый трюк хакеров: переупаковка данных в поддельные мультимедийные форматы. В результате трафик малвари GhostEmperor, обычно замаскирован под файлы RIFF, JPEG или PNG.

Комментарии (0)