Мошенники используют связанный с CrowdStrike инцидент для распространения вайперов - «Новости»

- 10:30, 24-июл-2024

- Заработок / Новости / Преимущества стилей / Самоучитель CSS / Отступы и поля / Ссылки / Видео уроки / Сайтостроение

- Наталья

- 0

Злоумышленники используют массовые сбои в работе организаций, вызванные выходом проблемного обновления CrowdStrike на прошлой неделе, чтобы атаковать компании с помощью вайперов и инструментов удаленного доступа.

В конце прошлой недели обновление enterprise-решения CrowdStrike Falcon Sensor привело к тому, что миллионы Windows-систем показали «синий экран смерти» (BSOD).

Это повлекло за собой массовые сбои в работе аэропортов, банков, медицинских учреждений и множества других организаций в США, Великобритании, многих странах ЕС, Индии, Новой Зеландии, Австралии и так далее. По данным Microsoft, от сбоев пострадали около 8,5 млн Windows-систем.

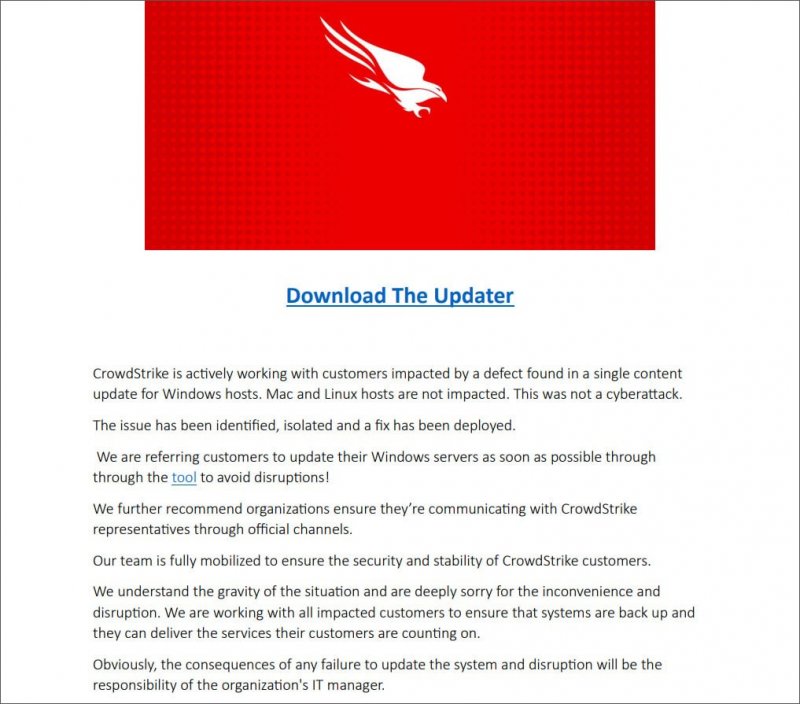

Как мы писали ранее, представители CrowdStrike уже предупредил клиентов о том, что сложившейся ситуацией пытаются воспользоваться мошенники, которые:

- присылают фишинговые письма и звонят пострадавшим клиентам, представляясь специалистами службы поддержки CrowdStrike;

- выдают себя за независимых исследователей, утверждая, что у них есть доказательства того, что происходящее связано с кибератакой, и якобы предлагают способы ее устранения;

- продают скрипты, якобы предназначенные для автоматизации восстановления.

В компании советовали клиентам убедиться, что они общаются с настоящими представителями CrowdStrike по официальным каналам, поскольку «злоумышленники всегда будут пытаться использовать подобные инциденты в своих целях».

Об увеличении количества фишинговых атак, связанных со случившимся, уже предупредил и Национальный центр кибербезопасности Великобритании (NCSC). А представители платформы автоматизированного анализа вредоносного ПО AnyRun заметили «увеличение числа попыток выдать себя за CrowdStrike, что потенциально может привести к фишинговым атакам» (1, 2, 3).

В минувшие выходные ИБ-исследователь g0njxa первым сообщил о вредоносной кампании, направленной на клиентов банка BBVA. Мошенники предлагали поддельное обновление CrowdStrike Hotfix, на самом деле устанавливающее малварь Remcos RAT. Поддельный хотфикс распространялся через фишинговый сайт portalintranetgrupobbva[.]com, который выдавал себя за внутренний портал BBVA.

Вредоносный архив содержал инструкции, призывающие сотрудников установить «обязательное обновление», которое поможет избежать ошибок при подключении к внутренней сети компании.

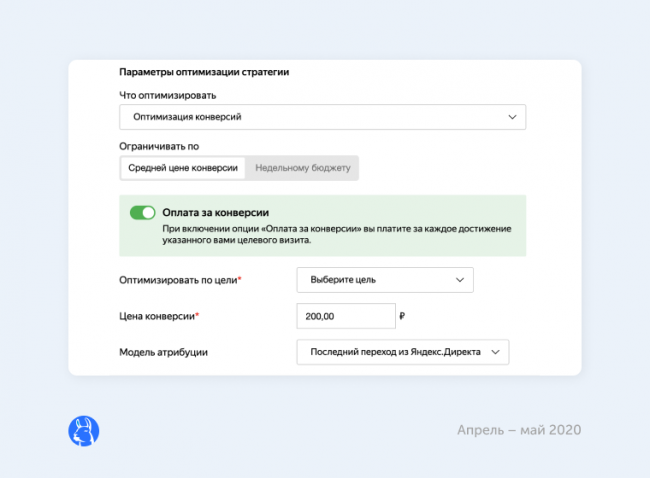

Загрузчик, замаскированный под хотфикс CrowdStrike

В другом случае аналитики AnyRun сообщили, что злоумышленники распространяют вайпер под видом обновления CrowdStrike.

«Он разрушает систему, перезаписывая файлы нулевыми байтами, а затем отчитывается об этом через Telegram», — пишут исследователи.

Считается, что за этой кампанией стоит проиранская хактивистская группа Handala, которая заявила в X, что выдает себя за CrowdStrike в электронных письмах израильским компаниям, чтобы распространять вайпера.

Также было замечено, что мошенники выдавали себя за CrowdStrike, рассылая письма с домена crowdstrike.com[.]vc и сообщая клиентам компании, что якобы появился инструмент для восстановления Windows-систем.

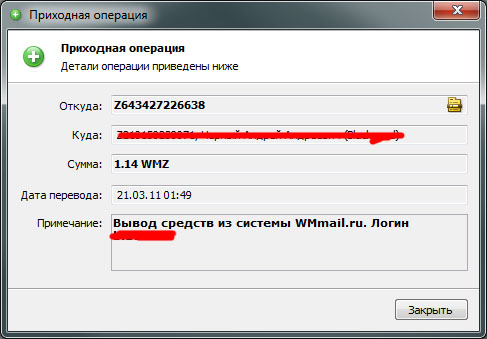

PDF с инструкциями

Письма содержали PDF-файл с дальнейшими инструкциями по запуску фальшивого обновления, а также ссылку для загрузки вредоносного ZIP-архива с файлового хостинга. Этот архив содержал исполняемый файл с именем Crowdstrike.exe. После выполнения вайпер извлекался в папку %Temp% и запускался для уничтожения данных на устройстве.

Комментарии (0)