Пиратские плагины и темы для WordPress распространяют малварь - «Новости»

- 00:00, 31-янв-2021

- Новости / Сайтостроение / Отступы и поля / Текст / Заработок / Изображения / Вёрстка / Преимущества стилей / Формы

- Руфь

- 0

Аналитики Wordfence подвели итоги 2020 года и сообщают, что пиратские версии тем и плагинов для WordPress стали основным источников распространения малвари среди WordPress-сайтов.

Эксперты пишут, что в прошлом году их сканер малвари обнаружил более 70 000 000 вредоносных файлов более чем на 1 200 000 сайтов под управлением WordPress. При этом 206 000 сайтов (более 17% от общего количества) заразились малварью из-за использования различных пиратских (nulled) плагинов и тем.

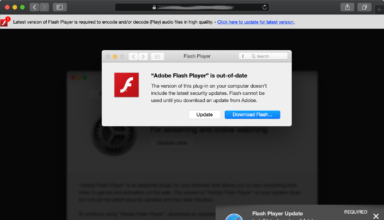

Большинство из этих 206 000 ресурсов (154 928 сайтов) пострадали от малвари WP-VCD, существующей с 2017 года. За прошедшие годы исследователи не раз отмечали, что этот вредонос не использует для проникновения на чужие сайты уязвимости, вместо этого операторы малвари полагаются на человеческую жадность, создавая бесплатные и вредоносные клоны популярных тем и плагинов.

По данным Wordfence, эта вредоносная кампания была настолько успешной, что в 2020 году на нее приходилось 13% всех зараженных сайтов.

Но, разумеется, пиратские темы и плагины – не единственный источник компрометации сайтов на базе WordPress. Среди других способов атак исследователи выделяют брутфорс и эксплоиты для различных багов.

Так, в прошлом году было зафиксировано более 90 000 000 000 вредоносных и автоматизированных попыток входа в систему. Эти атаки совершались с 57 000 000 IP-адресов, «на скорости» 2800 попыток входа в систему в секунду.

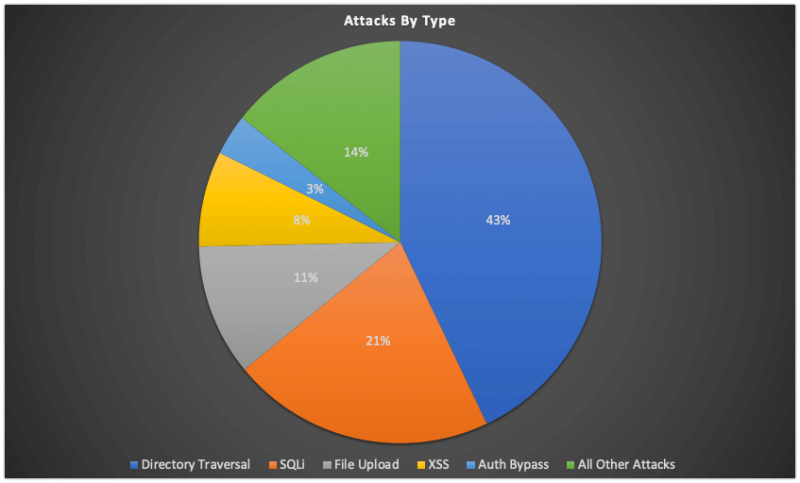

Что касается эксплуатации уязвимостей, за последний год Wordfence обнаружила более чем 4 300 000 000 попыток использования различных багов. Наиболее распространенной формой уязвимостей стал обход каталога. Такие проблемы злоумышленники пытались использовать для чтения файлов (таких как wp-config.php) или загрузки вредоносных файлов обратно на уязвимый сайт. Среди других популярных проблем в отчете также перечислены SQL-инъекции, RCE-уязвимости, XSS и обход аутентификации.

Комментарии (0)