Ботнет Matryosh атакует Android-устройства через ADB - «Новости»

- 00:00, 05-фев-2021

- Новости / Преимущества стилей / Изображения / Интернет и связь / Текст / Заработок / Отступы и поля

- Жанна

- 0

Специалисты китайской компании Qihoo 360 обнаружили новый DDoS-ботнет Matryosh, который состоит из Android-устройств, доступных в интернете через ADB (Android Debug Bridge).

Хотя по умолчанию ADB отключен на большинстве устройств на Android, некоторые гаджеты все же поставляются с включенным ADB (чаще всего на порту 5555). В итоге ADB уже давно является известным источником проблем для смартфонов, телевизоров, приставок и других «умных» девайсов, работающих под управлением Android. К примеру, ранее отладочными функциями ОС злоупотребляли такие вредоносы, как Ares, Trinity, Fbot и ADB.Miner.

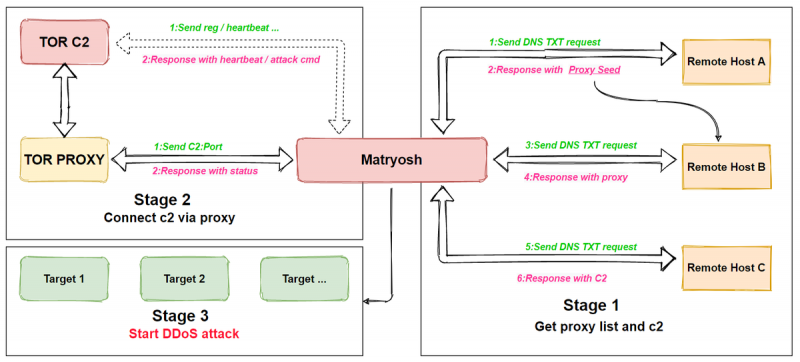

Теперь исследователи пишут, что Matryosh отличается от других подобных ботнетов тем, что использует Tor для сокрытия своих управляющих серверов, а для получения адреса этого самого сервера применяется сложный многоуровневый процесс, который и дал имя ботнету – по аналогии с матрешкой.

По информации Qihoo 360, за разработкой этой малвари может стоять та же хакерская группа, которая в 2019 году создала ботнет Moobot, а в 2020 году — ботнет LeetHozer. Оба эти вредоноса применялись для организации DDoS-атак, равно как и Matryosh, который способен устраивать атаки с использованием TCP, UDP и ICMP.

Комментарии (0)