Опубликованы исходники шифровальщика Conti - «Новости»

- 10:30, 03-мар-2022

- Новости / Изображения / Преимущества стилей / Заработок / Текст / Самоучитель CSS / Отступы и поля

- Алексей

- 0

Человек, ранее опубликовавший логи чатов хак-группы Conti за последний год, обнародовал исходный код шифровальщика, панелей управления и новые логи чатов.

Напомню, что слив данных начался после того, как лидеры группировки объявили о «полной поддержке российского правительства» и пригрозили ответными кибератаками любому, кто атакует Россию, обещая использовать все свои ресурсы, «чтобы нанести ответный удар по критически важным инфраструктурам врага».

Чуть позже лидеры группы скорректировали свое заявление, отметив, что при этом они «не вступают в союз ни с одним правительством, и осуждают продолжающуюся войну», но, похоже, было уже поздно. Дело в том, что в отместку неизвестный (по разным данным, это был либо украинский ИБ-эксперт, имевший доступ к инфраструктуре хакеров, либо украинский участник самой хак-группы) слил в открытый доступ внутренние чаты Conti.

Утечка представляет собой 339 файлов JSON, каждый из которых — это лог за отдельно взятый день. То есть были слиты все разговоры хакеров с 29 января 2021 года по 27 февраля 2022 года (в общей сложности 60 694 сообщения).

Теперь этот же человек (ContiLeaks в Twitter) обнародовал еще 148 файлов JSON, содержащих 107 000 внутренних сообщений группировки, то есть новые логи, самые ранние из которых датированы июнем 2020 года, когда Conti только начала свою активность.

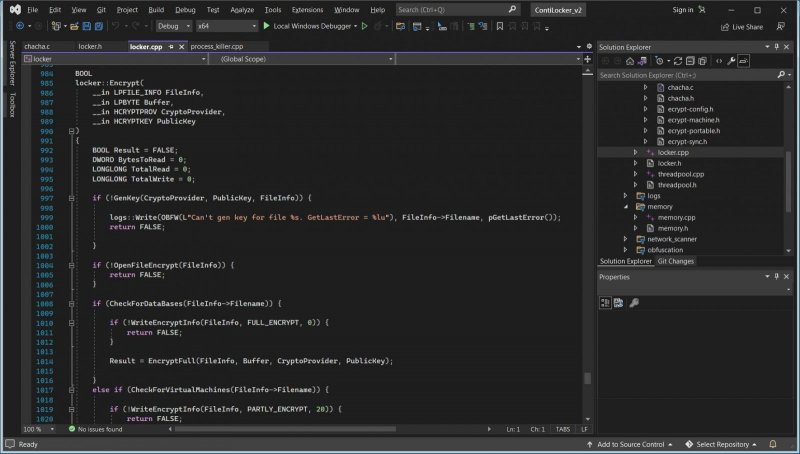

Также ContiLeaks начал публиковать и другие данные, связанные с Conti, в том числе исходный код панелей управления, API BazarBackdoor, скриншоты серверов и многое другое.

Также утечка содержит защищенный паролем архив с исходными кодами одноименного шифровальщика, дешифратора и билдера. Хотя автор утечки не разглашал пароль от архива, его вскоре взломал ИБ-исследователь, предоставив общественности доступ к исходному коду малвари.

Издание Bleeping Computer отмечет, что эта утечка определенно порадует ИБ-экспертов, однако публичная доступность исходников малвари имеет и свои минусы. К примеру, ранее, когда были опубликованы исходные коды вымогателей HiddenTear («в образовательных и исследовательских целях») и Babuk, другие злоумышленники быстро адаптировали исходники для своих нужд и использовали малварь для собственных операций. К сожалению, можно ожидать, что Conti не станет исключением.

По мнению журналистов и исследователей, в итоге более полезными могут оказаться исходные коды API-интерфейсов BazarBackdoor и управляющих серверов TrickBot, поскольку получить доступ к этой информации, не имея доступа к инфраструктуре злоумышленников, ранее было невозможно.

Комментарии (0)