Уязвимости в APC Smart-UPS позволяют удаленно повреждать устройства - «Новости»

- 10:30, 12-мар-2022

- Новости / Преимущества стилей / Изображения / Вёрстка / Добавления стилей / Самоучитель CSS / Отступы и поля / Типы носителей / Текст

- Walter

- 0

Обнаружены три критические 0-day уязвимости, получившие общее название TLStorm. Баги позволяют хакерам установить полный контроль над источниками бесперебойного питания (UPS) компании APC и проводить «экстремальные киберфизические атаки».

Проблемы затрагивают системы APC Smart-UPS, которые весьма популярны в самых разных сферах, включая государственные учреждения, здравоохранение, промышленность, ИТ и розничную торговлю.

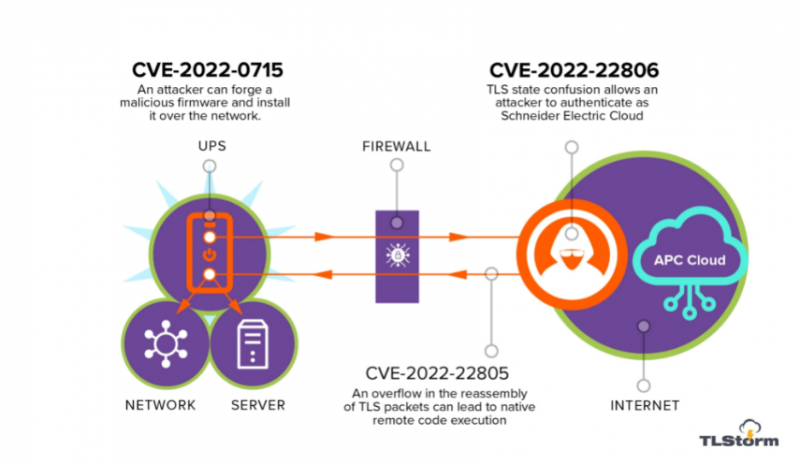

Исследователи из компании Armis нашли сразу три проблемы в семействах продуктов APC SmartConnect и Smart-UPS. Две уязвимости, CVE-2022-22805 и CVE-2022-22806, связаны с имплементацией протокола TLS, который используется для подключения устройств Smart-UPS с функцией SmartConnect к облаку Schneider Electric.

Третья уязвимость, CVE-2022-0715, присутствует в прошивках почти всех устройств APC Smart-UPS, которые не имеют криптографической подписи (их подлинность не может быть проверена при установке в систему). Хотя прошивка зашифрована, отсутствие криптографической подписи позволяет злоумышленникам создать ее вредоносную версию и доставить в качестве обновления на целевые устройства с целью удаленного выполнения кода (RCE).

Исследователи сумели использовать баги для создания вредоносной версии прошивки APC, которую устройства Smart-UPS успешно приняли в качестве обновления. Этот процесс может выполняться по-разному в зависимости от цели:

- новейшие устройства Smart-UPS с функцией подключения к облаку SmartConnect можно обновить через консоль управления облаком;

- старые устройства Smart-UPS, использующие Network Management Card (NMC), можно обновлять по локальной сети;

- большинство устройств Smart-UPS также можно обновить с помощью USB-накопителя.

Уязвимости, связанные с TLS, кажутся еще более серьезными, поскольку они могут быть использованы неаутентифицированным злоумышленником без взаимодействия с пользователем, то есть такие атаки относятся к типу 0-click. По сути, успешное использование любой из уязвимостей может привести удаленному выполнению кода на устройстве, что может использоваться для дальнейшего вмешательства в работу UPS с целью физически повредить само устройство или другие девайсы, подключенные к нему.

«Используя RCE-уязвимость, мы смогли обойти защиту ПО и позволили скачкам тока повторяться снова и снова, пока конденсатор не нагрелся до ~ 150 градусов по Цельсию, что привело к взрыву конденсатора и превратило UPS в “кирпич” в облаке аккумуляторной кислоты, наносящей побочный ущерб устройству», — рассказывают эксперты.

Так как уязвимости были обнаружены еще в октябре 2021 года, в настоящее время разработчики APT выпустили обновления, которые клиентам рекомендуется установить как можно быстрее.

Комментарии (0)