Chrome позволяет сайтам взаимодействовать с буфером обмена без разрешения - «Новости»

- 10:30, 05-сен-2022

- Новости / Сайтостроение / Блог для вебмастеров / Отступы и поля / Статьи об афоризмах / Вёрстка / Преимущества стилей / Изображения

- Webster

- 0

В Google Chrome версии 104 случайно обнаружили ошибку, из-за которой от пользователей более не требуется явное разрешение на запись в буфер обмена с посещаемых ими сайтов. Эксперты отмечают, что аналогичная функциональность, позволяющая взаимодействовать с системным буфером обмена, также есть в Safari и Firefox, но эти браузеры имеют защиту на основе пользовательских жестов.

Разработчикам Chrome уже известно о проблеме, но решения для нее пока нет, а значит, она присутствует в текущих версиях браузера для мобильных устройств и десктопов.

Исследователь и разработчик Джефф Джонсон, изучивший проблему, пишет, что перезапись буфера произвольным содержимым подвергает пользователей риску, так как в результате они могут стать жертвами мошенников. К примеру, злоумышленники могут заманивать пользователей на специально созданный сайт, выдающий себя настоящий криптовалютный сервис. Когда пользователь попытается совершить платеж и скопирует адрес кошелька в буфер обмена, сайт может подменить адрес на кошелек злоумышленника (именно таким образом работают многие вредоносы).

В своем блоге Джонсон приходит к выводу, что в целом все браузеры, поддерживающие запись в буфер обмена, обладают крайне плохими мерами безопасности. Вышеупомянутые пользовательские жесты, которые дают веб-странице разрешение на использование API буфера обмена, обычно подразумевают, например, сочетание клавиш для копирования содержимого (Ctrl+C), однако во многих случаях достаточно буквально любого взаимодействия с сайтом.

Джонсон протестировал не только Chrome, но также Safari и Firefox, и обнаружил, что даже нажатие клавиши вниз или использование колеса прокрутки мыши для навигации по сайту тоже дают разрешение на запись в буфер обмена для этой веб-страницы.

«Во время навигации веб-страница может без вашего ведома стереть текущее содержимое системного буфера обмена, которое могло представлять для вас ценность, и заменить всем, чем пожелает. Даже тем, что может быть опасно для вас, когда вы в следующий раз вставите данные из буфера. Почему производители браузеров вообще разрешают подобное?», — задается вопросом Джонсон.

К счастью, тесты исследователя показали, что сайты не могут хотя бы читать данные в буфере обмена, что могло бы нанести серьезный ущерб конфиденциальности пользователей.

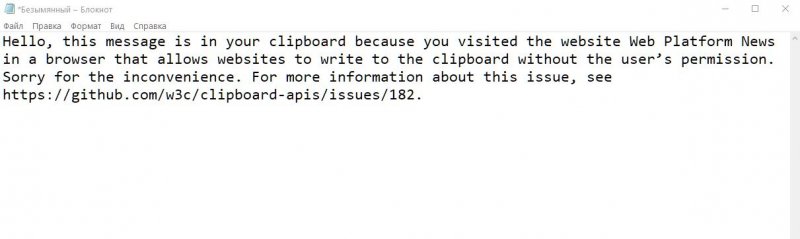

Чтобы проверить свой браузер и своими глазами увидеть проблему, исследователь советует просто посетить сайт webplatform.news, а затем вставить содержимое буфера обмена в Блокнот или любое другое текстовое приложение. Скорее всего, в буфере окажется сообщение, показанное на скриншоте ниже.

Для защиты буфера Джонсон рекомендует пользователям использовать его расширение StopTheMadness. При этом исследователь предупреждает, что даже это не защитит от перезаписи информации в буфере обмена на 100% и при любых обстоятельствах.

Комментарии (0)