Группировка AeroBlade атаковала аэрокосмические организации в США - «Новости»

- 10:30, 07-дек-2023

- Новости / Отступы и поля / Преимущества стилей / Заработок / Видео уроки / Текст

- Hamphrey

- 0

Аналитики BlackBerry обнаружили новую хак-группу AeroBlade, которая атакует американские организации, работающие в аэрокосмическом секторе. По словам специалистов, недавняя кампания группировки проходила в два этапа: волна тестирований в сентябре 2022 года и более продвинутые атаки в июле 2023 года.

Для получения первичного доступа к сетям жертв в атаках применялся направленный фишинг с использованием вредоносных документов. Такие документы развертывали на машине жертвы реверс-шелл, способный выполнять перебор файлов и кражу данных. Опираясь на это, исследователи полагают, что целью атак AeroBlade был промышленный кибершпионаж, направленный на сбор ценной информации.

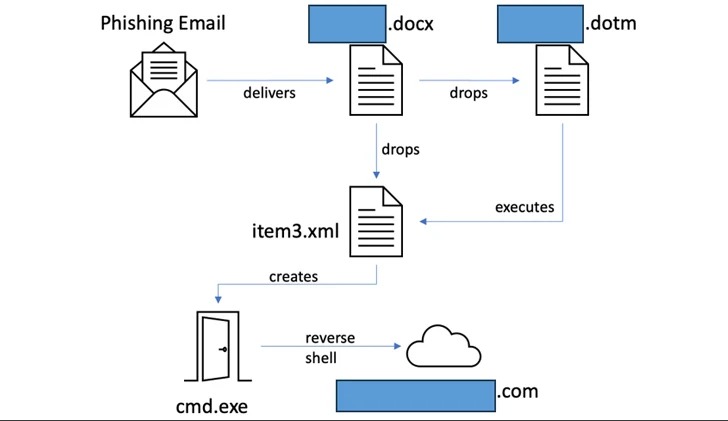

Первые атаки AeroBlade произошли еще в сентябре 2022 года. Тогда хакеры использовали фишинговые письма с вложениями .docx. В этих документах применялась техника удаленной инъекции шаблона, отвечавшая за загрузку DOTM-файла второго этапа атаки. На втором этапе выполнялись вредоносные макросы, создающие реверс-шелл в системе жертвы, который подключался к управляющему серверу атакующих.

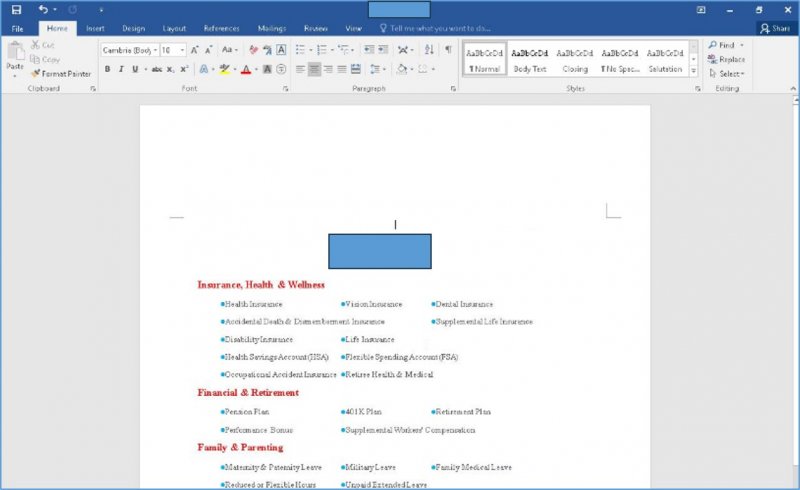

«Как только жертва открывает файл и запускает его, нажав вручную на приманку “Enable Content”, документ вида [redacted].dotm незаметно загружает в систему новый файл и открывает его, — пишут эксперты. — Этот вновь загруженный документ читается и заставляет жертву поверить в то, что файл, изначально полученный по электронной почте, был легитимным».

Второй документ-приманка, который видели жертвы

Упомянутый выше реверс-шелл представляет собой сильно обфусцированную DLL, которая составляет список все папок на взломанном компьютере, чтобы помочь хакерам спланировать дальнейшие действия по краже данных.

DLL-файл оснащен механизмами защиты от анализа, включая обнаружение песочниц, кастомное кодирование строк, защиту от дизассемблирования с помощью «мертвого кода» (dead code), обфускацию потока управления, а также хеширование API для маскировки злоупотреблений различными функциями Windows.

В системе жертвы малварь закрепляется через Планировщик заданий, создавая задачу под названием WinUpdate2, после чего присутствие хакеров на взломанных устройствах сохраняется и после перезагрузки системы.

При этом в отчете исследователей отмечается, что ранние образцы DLL не обладали большинством этих защитных механизмов. То есть злоумышленники явно дорабатывали свои инструменты для более сложных атак, а атаки 2022 года скорее были направлены на тестирование процесса взлома и заражения.

Схема атаки

Пока эксперты BlackBerry не могут сказать ничего об атрибуции AeroBlade, а также точных целях их атак. Исследователи предполагают, что главной задачей хакеров была кража данных с целью их продажи, передачи конкурентам в области аэрокосмических разработок или использования украденной информации для вымогательства.

Комментарии (0)