Intel и Lenovo затронуты уязвимостью в BMC шестилетней давности - «Новости»

- 10:30, 14-апр-2024

- Новости / Вёрстка / Изображения / Добавления стилей / Преимущества стилей / Заработок / Отступы и поля / Видео уроки / Текст

- Елизавета

- 0

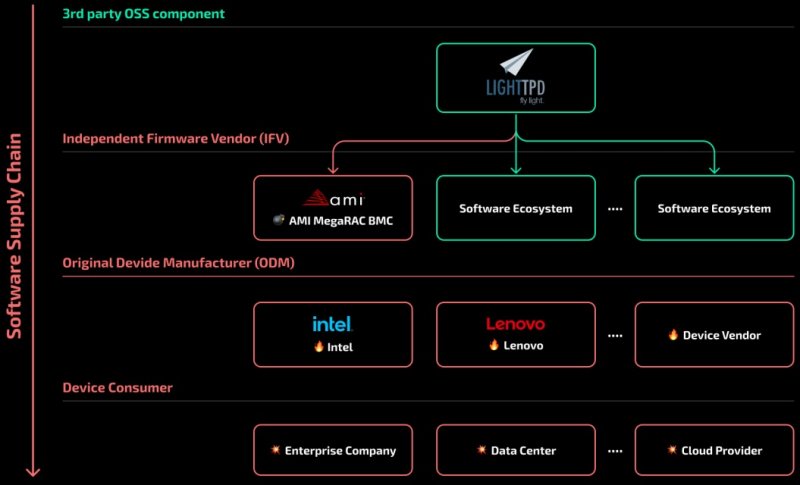

Уязвимость шестилетней давности в веб-сервере Lighttpd, используемом в BMC (Baseboard Management Controller), ускользнула от внимания многих производителей устройств, включая Intel и Lenovo. Проблема может привести к утечке адресов памяти процесса, что позволяет обойти такие защитные механизмы, как ASLR (Address Space Layout Randomization).

Во время недавнего сканирования контроллеров BMC исследователи из компании Binarly обратили внимание на удаленно эксплуатируемую уязвимость out-of-bounds чтения в веб-сервере Lighttpd. Хотя эта проблема была устранена еще в августе 2018 года, разработчики Lighthttpd тихо исправили ее в версии 1.4.51, не присвоив ей идентификатора CVE.

Это привело к тому, что разработчики AMI MegaRAC BMC упустили патч из виду и не интегрировали его в свои продукты. В итоге уязвимость распространилась дальше по цепочке поставок и дошла до поставщиков систем и их клиентов.

BMC представляют собой микроконтроллеры, встроенные в материнские платы серверного класса и системы, используемые в центрах обработки данных и облачных средах. Они позволяют удаленно управлять, перезагружать, контролировать и обновлять прошивку устройств.

Binarly обнаружила, что AMI не использовала патч для упомянутой проблемы в Lighttpd до 2023 года, и за прошедшее время было выпущено множество уязвимых перед этим багом устройств.

«По данным Binarly Transparency Platform, мы обнаружили, что затронуты несколько продуктов Intel, Lenovo и Supermicro. По нашей информации, это касается примерно 2000 различных устройств, но на деле их может оказаться даже больше», — говорят исследователи.

Аналитики присвоили уязвимости в Lighttpd три внутренних идентификатора, основываясь на ее влиянии на различные устройства и вендоров:

- BRLY-2024-002 — уязвимость в Lighttpd версии 1.4.45, используемая в прошивке Intel серии M70KLP версии 01.04.0030 (последняя), влияющая на некоторые модели серверов Intel;

- BRLY-2024-003 — уязвимость в Lighttpd версии 1.4.35 в прошивке Lenovo BMC версии 2.88.58 (последней), используемой в моделях серверов Lenovo HX3710, HX3710-F и HX2710-E;

- BRLY-2024-004 — уязвимость в веб-сервере Lighttpd версий до 1.4.51, позволяющая читать конфиденциальные данные из памяти процессов сервера.

Хотя исследователи уже уведомили производителей о проблеме, они отмечают, что некоторые системы Intel, выпущенные совсем недавно (22 февраля 2023 года), до сих пор содержат уязвимый компонент.

Тем не менее, оба производителя заявили, что затронутые этой проблемой модели уже отработали свой срок службы и более не получают обновлений безопасности. То есть, скорее всего, они останутся уязвимыми до тех пор, пока не будут окончательно выведены из эксплуатации.

В своем отчете эксперты Binarly отмечают, что это один из ярких примеров пробелов в цепочке поставок прошивок, которые порождают риски для безопасности, способные растянуться на несколько лет.

Представители компании Lenovo сообщили изданию Bleeping Computer, что в настоящее время компания, совместно с поставщиком, работает над определением возможных последствий для продуктов Lenovo. Отдельно отмечается, что серверы ThinkSystem с контроллером XClarity Controller (XCC) и серверы System x с Integrated Management Module v2 (IMM2) не используют MegaRAC и не затронуты уязвимостью.

Комментарии (0)