ESET предупреждает о небезопасности секс-игрушек - «Новости»

- 00:00, 14-мар-2021

- Изображения / Отступы и поля / Линии и рамки / Новости / Преимущества стилей / Текст / Видео уроки / Интернет и связь / Вёрстка / Типы носителей

- Davidson

- 0

Аналитики ESET Дениз Джусто Билич (Denise Giusto Bilić) и Сесилия Пасторино (Cecilia Pastorino) изучили несколько «умных» устройств для взрослых и пришли к выводу, что с точки зрения безопасности, к сожалению, даже новые модели таких девайсов по-прежнему представляют собой весьма печальное зрелище.

Основное беспокойство исследователей связано с тем фактом, что носимые устройства и «умные» секс-игрушки оснащены многочисленными функциями, включая доступ в интернет и поддержку Bluetooth, доступ к онлайн-конференциям и мессенджерам. Все это открывает большие возможности для злоумышленников, желающих атаковать подобные девайсы.

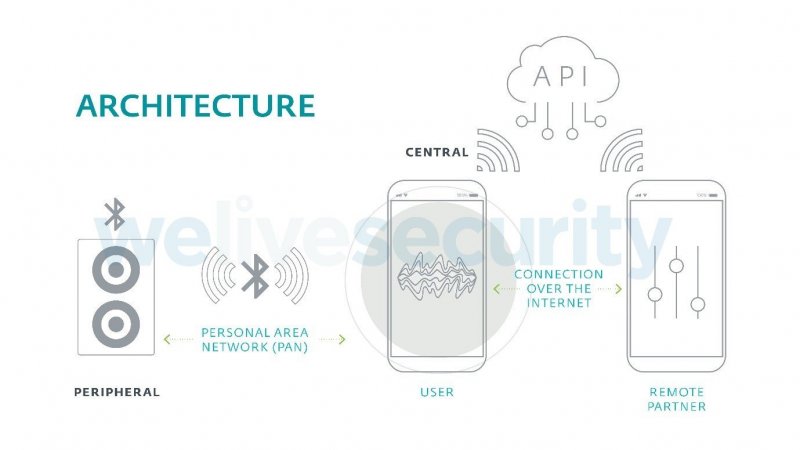

Эксперты пишут, что большинство «умных» устройств имеют два основных канала связи. Так, связь между пользователем смартфона и самим устройством осуществляется через Bluetooth Low Energy (BLE), когда пользователь запускает приложение секс-игрушки. Тогда как связь между удаленным сексуальным партнером и приложением, управляющим устройством, осуществляется через интернет.

Для реализации этих функций «умные» секс-игрушки, как и любое другое IoT-устройство, используют API эндпойнты, обрабатывающие запросы.

«В некоторых случаях эта облачная служба также выступает в качестве посредника между партнерами, использующими такие функции, как чат, видеоконференцсвязь и передача файлов, или даже предоставление удаленного управления устройством партнеру», — гласит отчет.

При этом информация, обрабатываемая секс-игрушками, состоит из крайне конфиденциальных данных, включая имена людей, их сексуальную ориентацию, пол, список сексуальных партнеров, личные фотографии, видео и так далее. Словом, это настоящий кладезь данных для злоумышленников, например, занимающихся «сексуальным вымогательством» — термин sextortion, образован от слов sex («секс») и extortion («вымогательство»).

Хуже того, подобные IoT-устройства могут быть скомпрометированы и использованы для вредоносных действий, включая нанесения физического вреда пользователю. Такое может произойти, например, при перегреве секс-игрушки.

«И, наконец, что произойдет, если кто-то возьмет под контроль секс-игрушку без согласия пользователя, пока та используется, и станет посылать этому устройству различные команды? Считается ли атака на секс-устройство сексуальным насилием, и может ли подобное привести к обвинениям в сексуальном насилии?», — спрашивают исследователи.

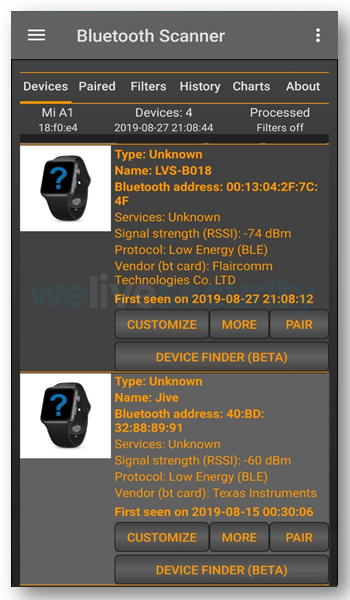

Чтобы продемонстрировать опасность подобных недостатков безопасности, исследователи провели собственные тесты секс-игрушек Max от Lovense и We-Vibe Jive. Быстро выяснилось, что оба гаджета используют наименее безопасный метод соединения Bluetooth — Just Works.

Используя фреймворк BtleJuice и два BLE-донгла, эксперты сумели продемонстрировать, как злоумышленник может осуществить атаку типа Man-in-the-Middle, захватить контроль над устройством и перехватить пакеты. Затем хакер может ретранслировать модифицированные пакеты, предварительно изменив настройки, включая, к примеру, режим вибрации и интенсивность или даже внедрив собственные команды.

Хуже того, оказалось, что эндпоинты API, используемые для соединения удаленного партнера с пользователем, применяют токен, который можно подобрать с помощью простого брутфорса.

«Список опций приложения Lovense для удаленного управления включает в себя возможность создания URL-адресов в формате https://api2.lovense.com/c/, где используется комбинация из четырех буквенно-цифровых символов, — гласит отчет. Это позволяет пользователям удаленно управлять девайсами, просто вводя такие URL-адреса в браузер. — Удивительно, но сервер не имеет никакой защиты от брутфорса, хотя здесь используются такие короткие токены с относительно небольшим количеством возможных комбинаций (1 679 616 возможных токенов для приложения, насчитывающего более миллиона загрузок)».

Также у устройств отсутствуют сквозное шифрование и привязка сертификатов, используемые при получении обновлений прошивки.

«Это чрезвычайно серьезная уязвимость, поскольку она позволяет злоумышленнику осуществить удаленный захват устройств (без согласия или ведома пользователя), ожидающих подключения с помощью активных токенов», — объясняют специалисты.

Еще прошлым летом исследователи уведомили разработчиков WOW Tech Group и Lovense о проблемах, которые им удалось обнаружить. Уже в августе 2020 года вышла версия 4.4.1 приложения WOW Tech We-Connect, которая содержала исправления для обнаруженных уязвимостей, а также проблемы были устранены и в приложении Lovense с релизом версии 3.8.6.

«Зачастую мобильные приложения, подобные приложениям для управления секс-игрушками, обрабатывают очень ценную информацию о своих пользователях. Крайне важно, чтобы разработчики понимали, как важно тратить время и усилия на разработку и создание безопасных систем, не поддаваясь давлению рынка, который ставит скорость выше безопасности», — резюмируют эксперты.

Комментарии (0)